OSSEC(Open Source HIDS SECurity)是一种基于主机的开源入侵检测系统(HIDS)。 它执行日志分析,完整性扫描,rootkit检测,基于时间的警报以及对触发器的主动响应。 你可以在Linux,Windows和Mac上安装它。 它允许本地安装以及可以使用集中式日志记录系统部署到多个系统的代理。 它能够扫描日志,文件严重监控和基于操作的威胁响应。 本指南介绍了如何在CentOS上执行基本安装。 要查看他们的官方文档和站点,您可以访问github项目。 本指南适用于本地版本的安装,但是,它可以部署到数千台服务器,代理程序向集中式服务器报告。

准备安装Ossec

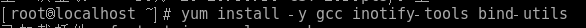

安装所需的软件包:

yum install -y gcc inotify-tools bind-utils

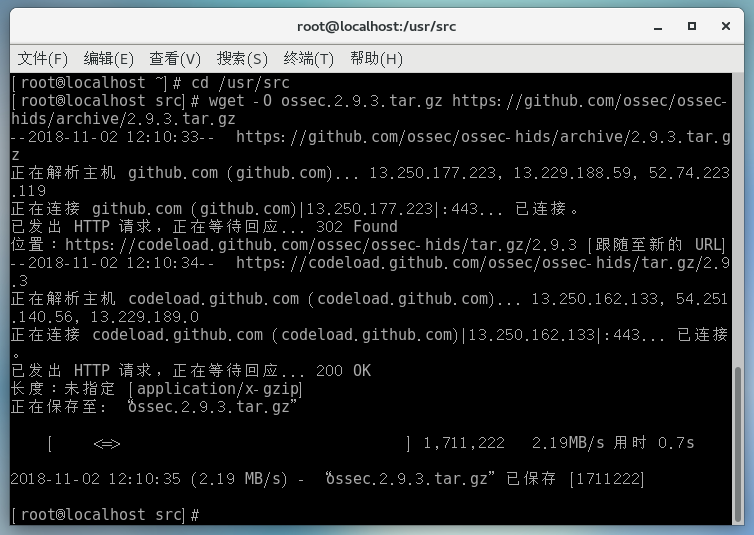

切换到源目录以下载ossec:

cd /usr/src

获取最新版本

wget -O ossec.2.9.3.tar.gz https://github.com/ossec/ossec-hids/archive/2.9.3.tar.gz

解压缩tar文件

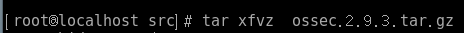

tar xfvz ossec.2.9.3.tar.gz

更改目录:

cd ossec-hids-2.9.3/

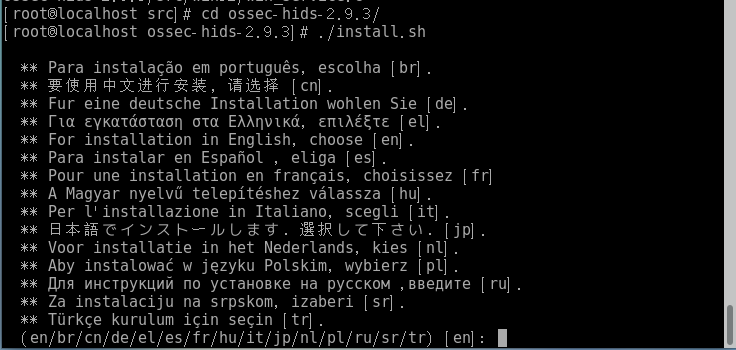

Ossec安装

启动安装程序:

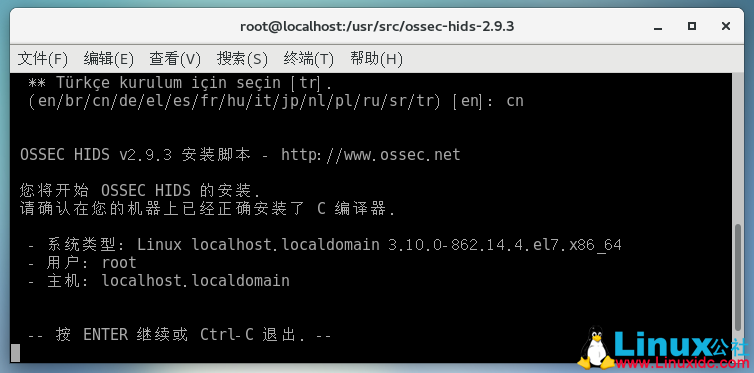

[root@localhost ossec-hids-2.9.3]# ./install.sh

** Para instalação em português, escolha [br].

** 要使用中文进行安装, 请选择 [cn].

** Fur eine deutsche Installation wohlen Sie [de].

** Για εγκατάσταση στα Ελληνικά, επιλέξτε [el].

** For installation in English, choose [en].

** Para instalar en Español , eliga [es].

** Pour une installation en français, choisissez [fr]

** A Magyar nyelvű telepítéshez válassza [hu].

** Per l'installazione in Italiano, scegli [it].

** 日本語でインストールします.選択して下さい.[jp].

** Voor installatie in het Nederlands, kies [nl].

** Aby instalować w języku Polskim, wybierz [pl].

** Для инструкций по установке на русском ,введите [ru].

** Za instalaciju na srpskom, izaberi [sr].

** Türkçe kurulum için seçin [tr].

(en/br/cn/de/el/es/fr/hu/it/jp/nl/pl/ru/sr/tr) [en]:cn

OSSEC HIDS v2.9.3 安装脚本 - http://www.ossec.net

您将开始 OSSEC HIDS 的安装.

请确认在您的机器上已经正确安装了 C 编译器.

- 系统类型: Linux localhost.localdomain 3.10.0-862.14.4.el7.x86_64

- 用户: root

- 主机: localhost.localdomain

-- 按 ENTER 继续或 Ctrl-C 退出. --

回车开始安装

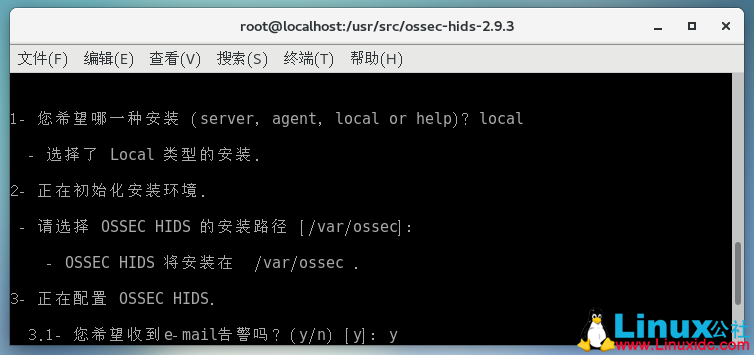

安装程序启动后,它将引导您完成安装OSSEC的一系列选项。 除非您计划在不同服务器上运行代理和服务器,否则请选择本地安装

1- 您希望哪一种安装 (server, agent, local or help)? local

- 选择了 Local 类型的安装.

您可以选择默认安装路径或选择其他路径。

2- 正在初始化安装环境.

- 请选择 OSSEC HIDS 的安装路径 [/var/ossec]:

确定OSSEC安装是否应发送电子邮件通知

3- 正在配置 OSSEC HIDS.

3.1- 您希望收到e-mail告警吗? (y/n) [y]: y

- 请输入您的 e-mail 地址? root@558idc.net

- 我们找到您的 SMTP 服务器为: mxdomain.558idc.com.

- 您希望使用它吗? (y/n) [y]: y

--- 使用 SMTP 服务器: mxdomain.558idc.com.

3.2- 您希望运行系统完整性检测模块吗? (y/n) [y]: y

- 系统完整性检测模块将被部署.

3.3- 您希望运行 rootkit检测吗? (y/n) [y]: y

- rootkit检测将被部署.

3.4- 关联响应允许您在分析已接收事件的基础上执行一个

已定义的命令.

例如,你可以阻止某个IP地址的访问或禁止某个用户的访问权限.

更多的信息,您可以访问:

http://www.ossec.net/en/manual.html#active-response

- 您希望开启联动(active response)功能吗? (y/n) [y]: y

- 关联响应已开启

- 默认情况下, 我们开启了主机拒绝和防火墙拒绝两种响应.

第一种情况将添加一个主机到 /etc/hosts.deny.

第二种情况将在iptables(linux)或ipfilter(Solaris,

FreeBSD 或 NetBSD)中拒绝该主机的访问.

- 该功能可以用以阻止 SSHD 暴力攻击, 端口扫描和其他

一些形式的攻击. 同样你也可以将他们添加到其他地方,

例如将他们添加为 snort 的事件.

- 您希望开启防火墙联动(firewall-drop)功能吗? (y/n) [y]: y

- 防火墙联动(firewall-drop)当事件级别 >= 6 时被启动

- 联动功能默认的白名单是:

- 192.168.182.2

- 您希望添加更多的IP到白名单吗? (y/n)? [n]: n

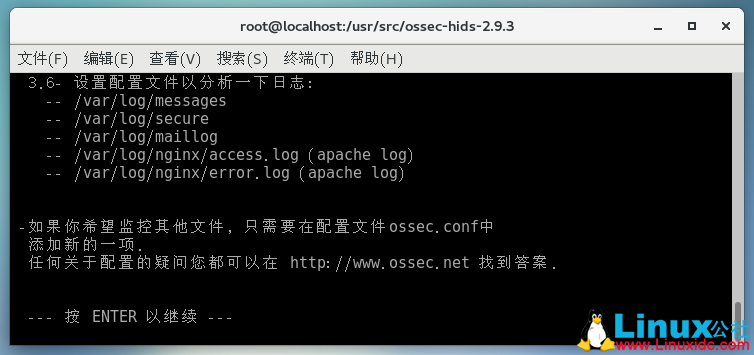

3.6- 设置配置文件以分析一下日志:

-- /var/log/messages

-- /var/log/secure

-- /var/log/maillog

-- /var/log/nginx/access.log (apache log)

-- /var/log/nginx/error.log (apache log)

-如果你希望监控其他文件, 只需要在配置文件ossec.conf中

添加新的一项.

任何关于配置的疑问您都可以在 http://www.ossec.net 找到答案.

--- 按 ENTER 以继续 ---

5- 正在安装系统

- 正在运行Makefile

CC external/cJSON/cJSON.o

LINK libcJSON.a

RANLIB libcJSON.a

cd external/zlib-1.2.8/ && ./configure && make libz.a

Checking for gcc...

Checking for shared library support...

Building shared library libz.so.1.2.8 with gcc.

Checking for off64_t... Yes.

Checking for fseeko... Yes.

Checking for strerror... Yes.

......

开始编译,

......

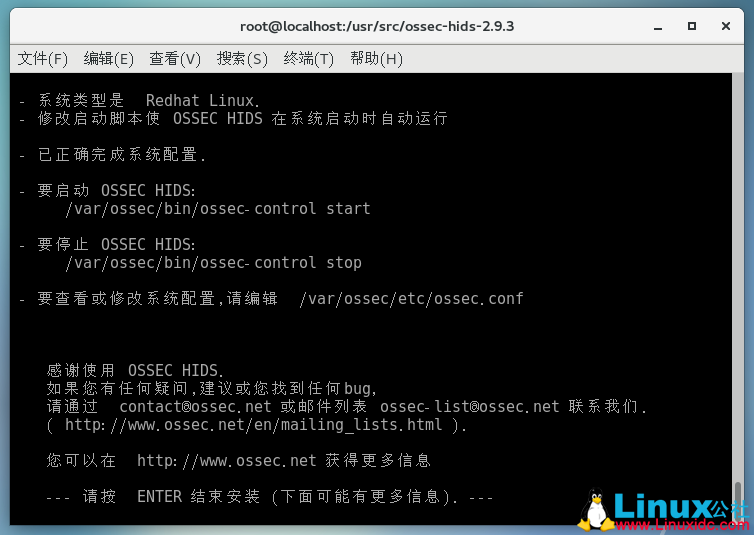

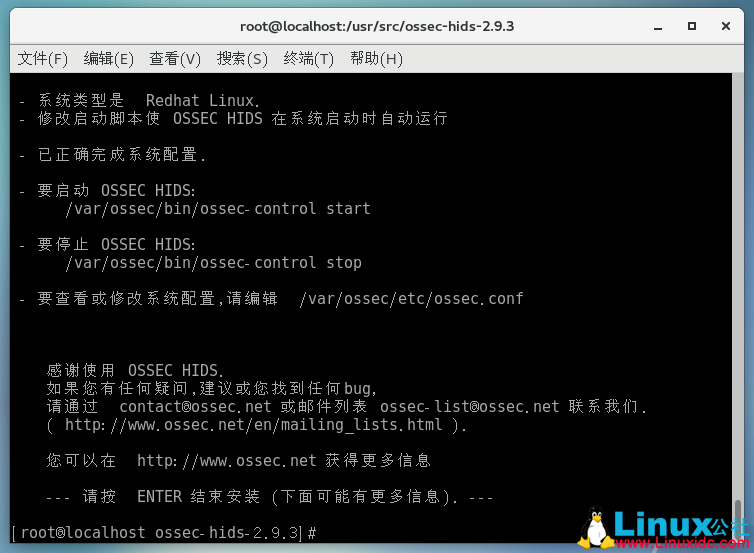

- 系统类型是 RedHat Linux.

- 修改启动脚本使 OSSEC HIDS 在系统启动时自动运行

- 已正确完成系统配置.

- 要启动 OSSEC HIDS:

/var/ossec/bin/ossec-control start

- 要停止 OSSEC HIDS:

/var/ossec/bin/ossec-control stop

- 要查看或修改系统配置,请编辑 /var/ossec/etc/ossec.conf

感谢使用 OSSEC HIDS.

如果您有任何疑问,建议或您找到任何bug,

请通过 contact@ossec.net 或邮件列表 ossec-list@ossec.net 联系我们.

( http://www.ossec.net/en/mailing_lists.html ).

您可以在 http://www.ossec.net 获得更多信息

--- 请按 ENTER 结束安装 (下面可能有更多信息). ---

这样就完成了应用程序的初始安装,可以查看或修改配置在/var/ossec/etc/ossec.conf中查看或修改配置,并提供更精细的平台配置选项。