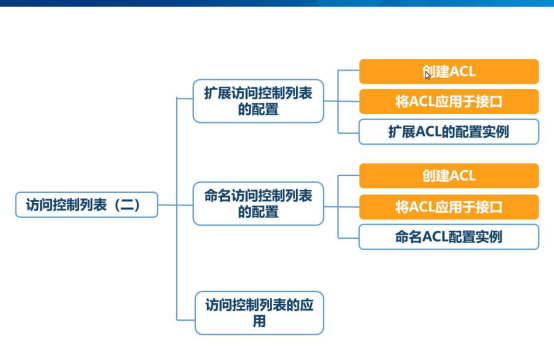

本章实验: 允许win10-1访问linux的web服务 禁止win10-1访问linux的其他服务 允许win10访问win10-2主机 ACL扩展访问控制列表详解 1.配置GNS3 三台主机,一台路由器 win10 -1 :绑定VMnet1网卡 win10-2:绑

本章实验:

允许win10-1访问linux的web服务

禁止win10-1访问linux的其他服务

允许win10访问win10-2主机

ACL扩展访问控制列表详解

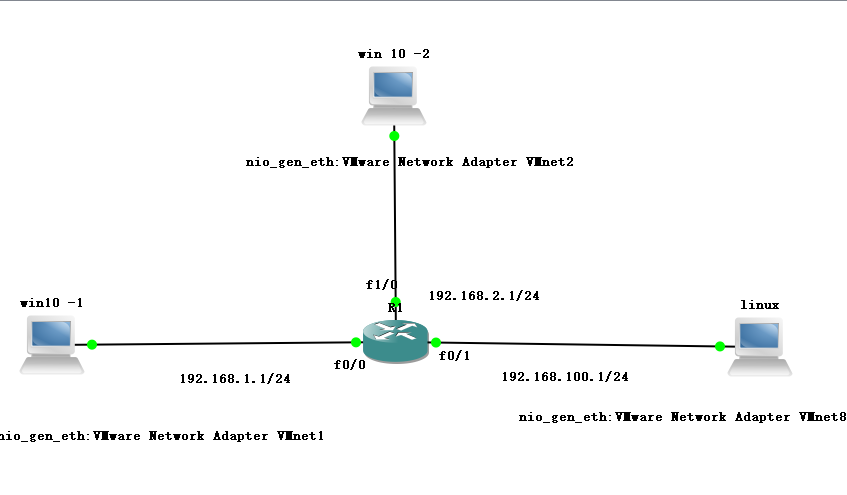

1.配置GNS3

三台主机,一台路由器

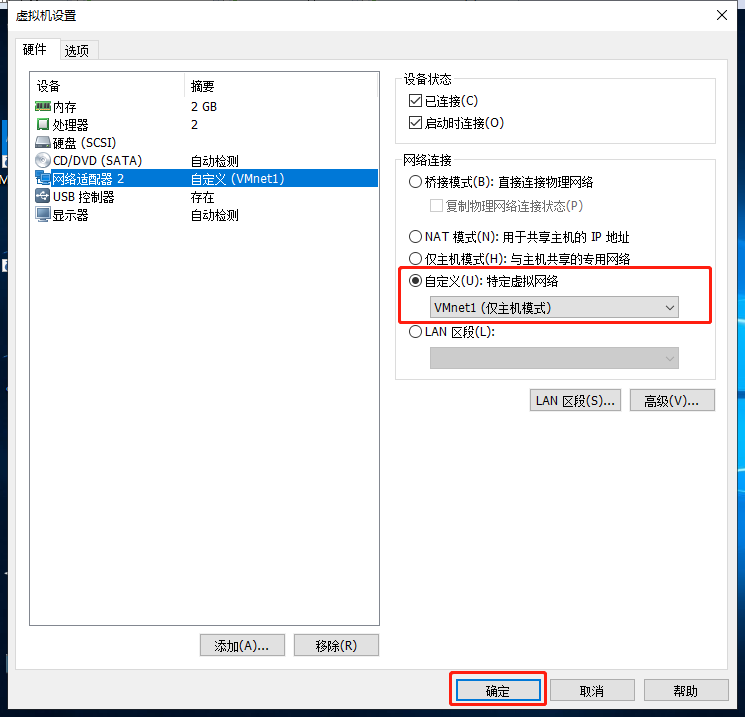

win10 -1 :绑定VMnet1网卡

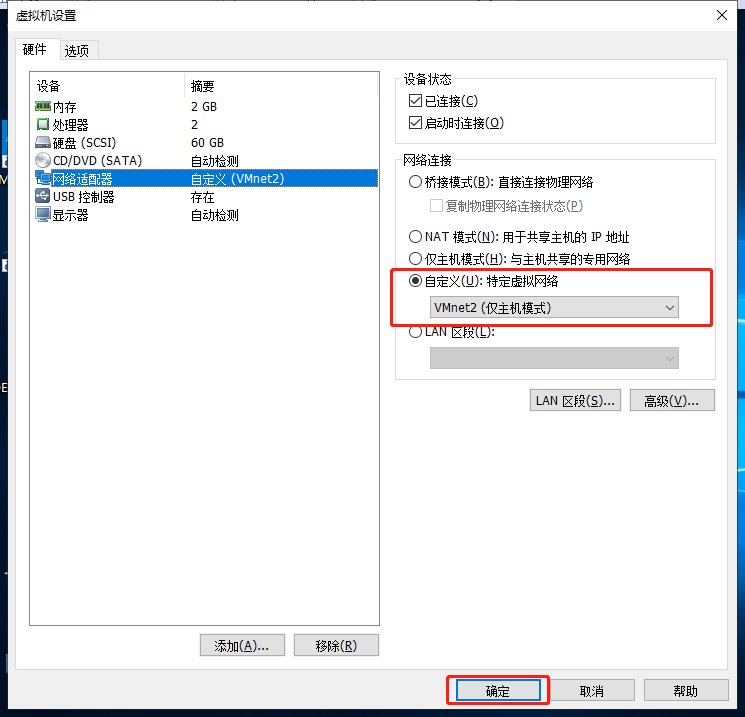

win10-2:绑定VMnet2网卡

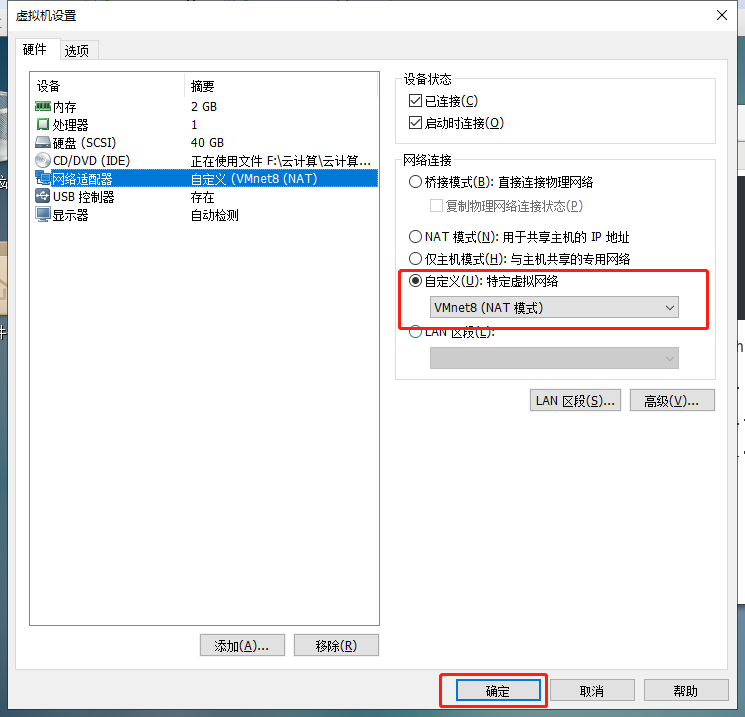

linux:绑定VMnet8网卡作为测试

f0/0:192.168.1.1/24

f1/0:192.168.2.1/24

f10/1:192.168.100.1/242.配置linux服务器,安装两个服务VSFTPD,HTTPD

[[email protected] ~]# yum install vsftpd -y 已加载插件:fastestmirror, langpacks Loading mirror speeds from cached hostfile * base: mirrors.163.com * extras: mirrors.cn99.com * updates: mirrors.cn99.com 正在解决依赖关系 --> 正在检查事务 ---> 软件包 vsftpd.x86_64.0.3.0.2-25.el7 将被 安装 --> 解决依赖关系完成 [[email protected] ~]# yum install httpd -y 已加载插件:fastestmirror, langpacks Loading mirror speeds from cached hostfile * base: mirrors.163.com * extras: mirrors.cn99.com * updates: mirrors.cn99.com 正在解决依赖关系 --> 正在检查事务

3.把linux服务器绑定VMnet8网卡

4.把linux服务器设置静态IP地址

[[email protected] ~]# vim /etc/sysconfig/network-scripts/ifcfg-ens33 TYPE=Ethernet PROXY_METHOD=none BROWSER_ONLY=no BOOTPROTO=static DEFROUTE=yes IPV4_FAILURE_FATAL=no IPV6INIT=yes IPV6_AUTOCONF=yes IPV6_DEFROUTE=yes IPV6_FAILURE_FATAL=no IPV6_ADDR_GEN_MODE=stable-privacy NAME=ens33 UUID=849aa04e-1874-490f-8cb0-b2fde4b9a6f8 DEVICE=ens33 ONBOOT=yes IPADDR=192.168.100.100 NETMASK=255.255.255.0 GATEWAY=192.168.100.1 [[email protected] ~]# systemctl restart network 重启linux服务器

5.给win10 -1和win10 -2绑定网卡

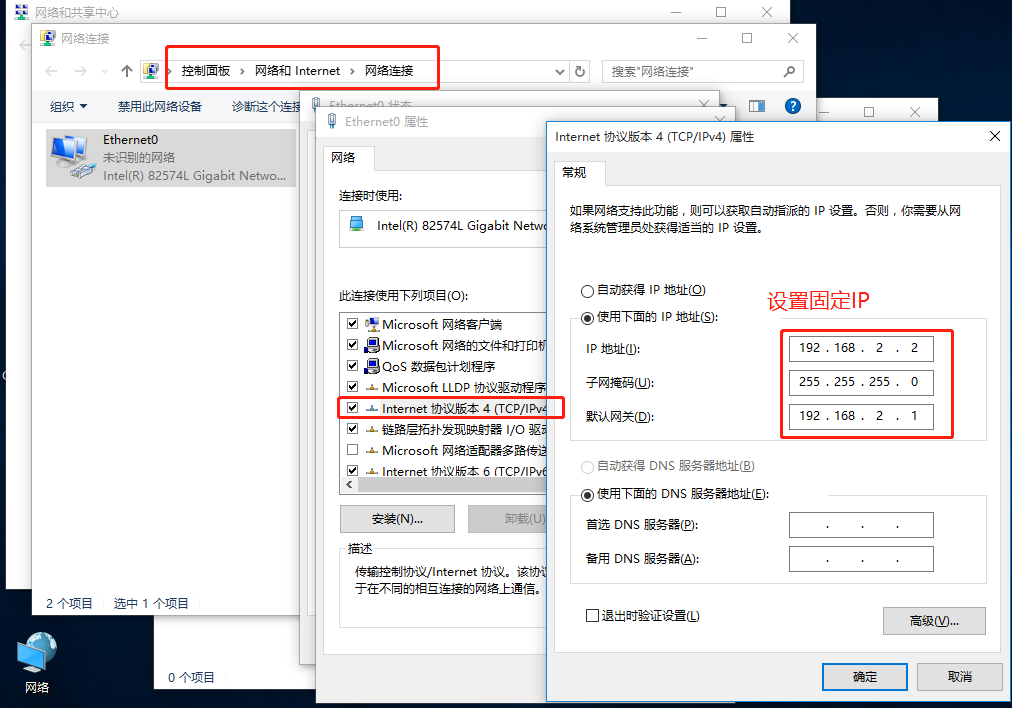

6.win10-2设置固定IP地址

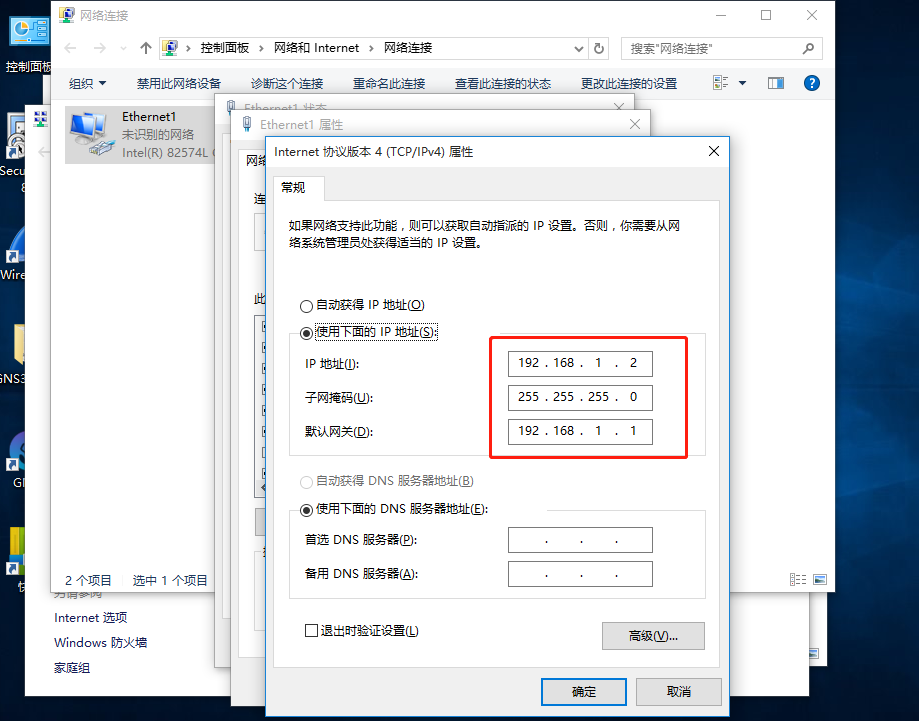

7.win10-1设置固定IP地址

8.回到GNS3给接口配置地址

R1#conf t

R1(config)#int f0/0

R1(config-if)#ip add 192.168.1.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#int f0/1

R1(config-if)#ip add 192.168.100.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#int f1/0

R1(config-if)#ip add 192.168.2.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#ex

R1(config)#do show ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

C 192.168.1.0/24 is directly connected, FastEthernet0/0

C 192.168.2.0/24 is directly connected, FastEthernet1/0

C 192.168.100.0/24 is directly connected, FastEthernet0/1

9.把win10 -1和win10-2防火墙都关掉

10.用win10-2去pingwin 10 -1,看看能不能连通

C:\Users\CHEN>ping 192.168.1.2 正在 Ping 192.168.1.2 具有 32 字节的数据: 来自 192.168.1.2 的回复: 字节=32 时间=19ms TTL=127 来自 192.168.1.2 的回复: 字节=32 时间=18ms TTL=127 来自 192.168.1.2 的回复: 字节=32 时间=14ms TTL=127 来自 192.168.1.2 的回复: 字节=32 时间=15ms TTL=127

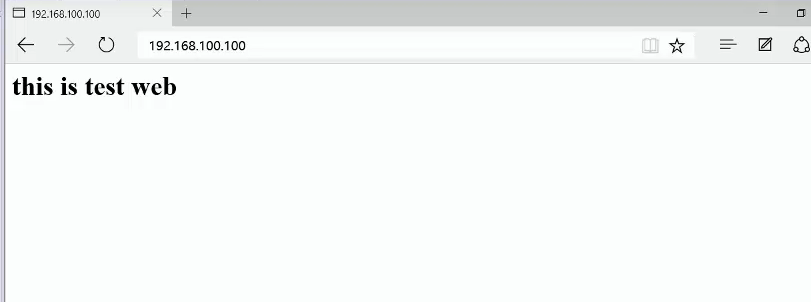

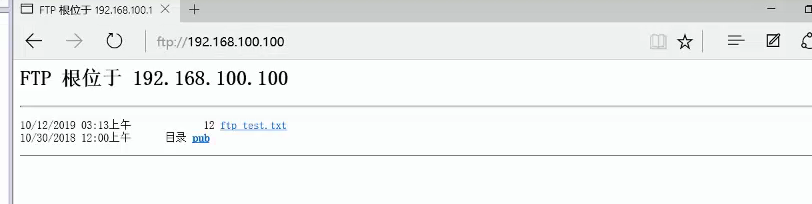

11.linux开启两个服务,并写两个文件内容

[email protected] chen]# systemctl stop firewalld.service [email protected] chen]# setenforce 0 [[email protected] chen]# cd /var/www/html [[email protected] html]# vim index.html <h1>this is test web</h1> [[email protected] html]# ls index.html [[email protected] html]# systemctl start httpd [[email protected] html]# systemctl start vsftpd [[email protected] html]# cd /var/ftp [[email protected] ftp]# ls pub [[email protected] ftp]# echo "this is ftp" > ftp.txt [[email protected] ftp]# ls ftp.txt pub [[email protected] html]# netstat -nuap | egrep ‘(21|80)‘ udp 0 0 192.168.122.1:53 0.0.0.0:* 1380/dnsmasq udp 0 0 0.0.0.0:67 0.0.0.0:* 1380/dnsmasq

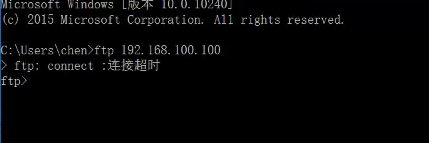

12.去win10-1测试能不能访问192.168.100.100两个服务是不是都能访问

13.回到GNS3开始配置ACL扩展访问控制列表

R1#conf t

R1(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.100.100 eq www

//扩展的序列号100-199,允许tcp协议,固定地址192.168.1.2去访问

192.168.100.100 后面跟端口号80也可以是名字

R1(config)#do show access-list //查看访问控制列表

Extended IP access list 100

10 permit tcp host 192.168.1.2 host 192.168.100.100 eq www

R1(config)#access-list 100 deny ip host 192.168.1.2 host 192.168.100.100

R1(config)#do show access-list

Extended IP access list 100

10 permit tcp host 192.168.1.2 host 192.168.100.100 eq www

20 deny ip host 192.168.1.2 host 192.168.100.100

R1(config)#access-list 100 permit ip host 192.168.1.2 192.168.2.0 0.0.0.255

R1(config)#do show access-list

Extended IP access list 100

10 permit tcp host 192.168.1.2 host 192.168.100.100 eq www

20 deny ip host 192.168.1.2 host 192.168.100.100

30 permit ip host 192.168.1.2 192.168.2.0 0.0.0.255

R1(config-if)#ip access-group 100 in //应用在接口,离限制方最近的端口,是入口方向。

ACL扩展访问控制列表配置好后,测试win10-1能不能访问ftp服务