推荐阅读:https://www.cnblogs.com/zwtblog/tag/计算机网络/

目录- HTTPS

- 对称加密(AES)

- 非对称加密(RSA)

- 工作过程

- 分析

- 优缺点

- 常用算法

- 混合加密

- 机密性

- 摘要算法&认证

- 参考

SSL即安全套接字层,SSL 在1999年被IETF(互联网工程组)更名为TLS,即传输安全层,直到现在,TLS 一共出现过三个版本,1.1、 1.2 和1.3,目前最广泛使用的是1.2,所以接下来的探讨都是基于TLS 1.2的版本上的。

TLS用于两个通信应用程序之间提供保密性和数据完整性。

TLS由 记录协议、握手协议、警告协议、变更密码规范协议、扩展协议等几个子协议组成,综合使用了对称加密、非对称加密、身份认证等许多密码学前沿技术。

ECDHE - ECDSA-AES256-GCM- SHA384

因为TLS的密码套件规范,基本格式就是

对称加密(AES)密钥交换算法 - 签名算法 - 对称加密算法 - 摘要算法组成的一个密码串

有时候还有分组模式

TLS在根本上使用对称加密和非对称加密两种形式。

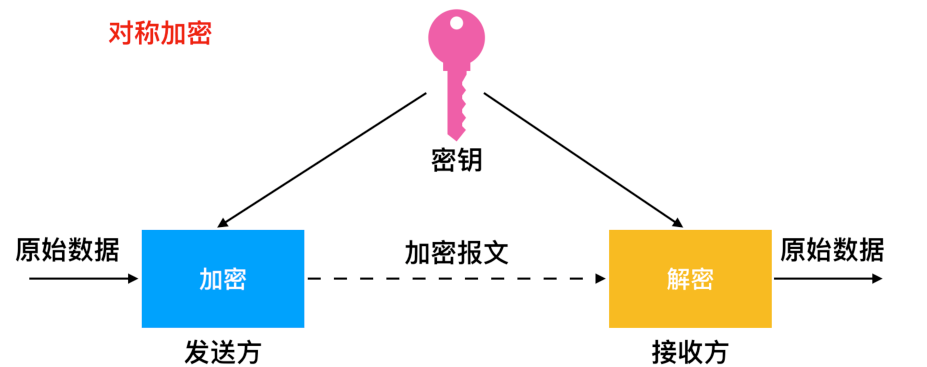

需要对加密和解密使用相同密钥的加密算法。由于其速度快,对称性加密通常在消息发送方需要加密大量数据时使用。对称性加密也称为密钥加密。

所谓对称,就是采用这种加密方法的双方使用方式用同样的密钥进行加密和解密。密钥是控制加密及解密过程的指令。算法是一组规则,规定如何进行加密和解密。

因此加密的安全性不仅取决于加密算法本身,密钥管理的安全性更是重要。因为加密和解密都使用同一个密钥,如何把密钥安全地传递到解密者手上就成了必须要解决的问题。

在对称加密算法中常用的算法有:DES、3DES、TDEA、Blowfish、RC2、RC4、RC5、IDEA、SKIPJACK等。

对称加密算法的优点是算法公开、计算量小、加密速度快、加密效率高。

对称加密算法的缺点是在数据传送前,发送方和接收方必须商定好秘钥,然后使双方都能保存好秘钥。如果一方的秘钥被泄露,那么加密信息也就不安全了。

另外,每对用户每次使用对称加密算法时,都需要使用其他人不知道的独一秘钥,这会使得收、发双方所拥有的钥匙数量巨大,密钥管理成为双方的负担。

非对称加密(RSA)

1976年,美国学者Dime和Henman为解决信息公开传送和密钥管理问题,提出一种新的密钥交换协议,允许在不安全的媒体上的通讯双方交换信息,安全地达成一致的密钥,这就是“公开密钥系统”。

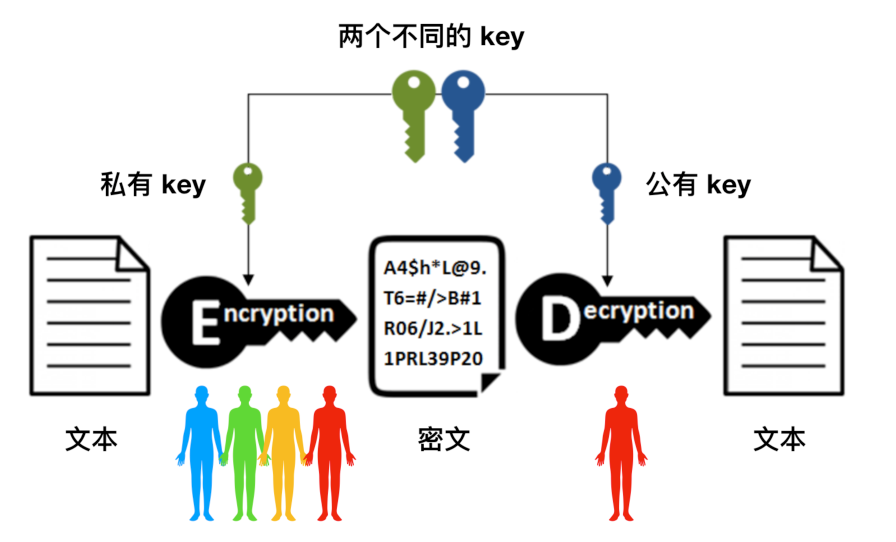

与对称加密算法不同,非对称加密算法需要两个密钥:公开密钥(publickey)和私有密钥(privatekey)。

公开密钥与私有密钥是一对,

-

如果用公开密钥对数据进行加密,只有用对应的私有密钥才能解密;

-

如果用私有密钥对数据进行加密,那么只有用对应的公开密钥才能解密。

-

因为加密和解密使用的是两个不同的密钥,所以这种算法叫作非对称加密算法。

密码体制的安全性依赖于密钥的安全性,现代密码学不追求加密算法的保密性,而是追求加密算法的完备,即:使攻击者在不知道密钥的情况下,没有办法从算法找到突破口。

根据加解密算法所使用的密钥是否相同,或能否由加(解)密密钥简单地求得解(加)密密钥。密码体制可分为对称密码体制和非对称密码体制。

非对称密码体制也叫公钥加密技术,该技术是针对私钥密码体制(对称加密算法)的缺陷被提出来的。

与对称密码体制不同,公钥加密系统中,加密和解密是相对独立的,加密和解密会使用两把不同的密钥,加密密钥(公开密钥)向公众公开,谁都可以使用,解密密钥(秘密密钥)只有解密人自己知道,非法使用者根据公开的加密密钥无法推算出解密密钥,这样就大大加强了信息保护的力度。

公钥密码体制不仅解决了密钥分配的问题,它还为签名和认证提供了手段。

非对称密码算法有很多,其中比较典型的是RSA算法,它的数学原理是大素数的分解。

工作过程1、乙方生成一对密钥(公钥和私钥)并将公钥向其它方公开。

2、得到该公钥的甲方使用该密钥对机密信息进行加密后再发送给乙方。

3、乙方再用自己保存的另一把专用密钥(私钥)对加密后的信息进行解密。乙方只能用其专用密钥(私钥)解密由对应的公钥加密后的信息。

在传输过程中,即使攻击者截获了传输的密文,并得到了乙的公钥,也无法破解密文,因为只有乙的私钥才能解密密文。

同样,如果乙要回复加密信息给甲,那么需要甲先公布甲的公钥给乙用于加密,甲自己保存甲的私钥用于解密。

分析非对称加密算法在使用时需要同时拥有公开密钥和私有密钥,公开密钥与私有密钥相对应,如果在对数据的加密过程中使用了公开密钥,那么只有使用相对应的私有密钥才能解密;

反之,如果在对数据进行加密时使用了私有密钥,也只有使用与之相对应的公开密钥才能解密。

非对称加密算法对传信息进行加密的基本过程是:

- 甲方首先生成一对密钥同时将其中的一把作为公开密钥;

- 得到公开密钥的乙方再使用该密钥对需要加密的信息进行加密后再发送给甲方;

- 甲方再使用另一把对应的私有密钥对加密后的信息进行解密,这样就实现了机密数据传输。

与上面的工作过程同理。

非对称加密算法的另一种加密过程是:

- 甲方使用自己的私有密钥对信息进行加密后再发送给乙方;

- 乙方使用甲方提供的公开密钥对加密后的信息进行解密;

- 如果成功解密即可证实信息确实是由甲方所发,并非他人冒充,这就是常用的数字签名技术。

非对称加密算法的特点是算法强度复杂,其安全性依赖于算法与密钥。由于其算法复杂,而使得加密解密的速度远远低于对称加密算法,因此不适用于数据量较大的情况。

由于非对称加密算法有两种密钥,其中一个是公开的,所以在密钥传输上不存在安全性问题,使得其在传输加密数据的安全性上又高于对称加密算法。

常用算法- RSA:RSA 是一种目前应用非常广泛、历史也比较悠久的非对称秘钥加密技术,在1977年被麻省理工学院的罗纳德·李维斯特(Ron Rivest)、阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)三位科学家提出,由于难于破解,RSA 是目前应用最广泛的数字加密和签名技术,比如国内的支付宝就是通过RSA算法来进行签名验证。它的安全程度取决于秘钥的长度,目前主流可选秘钥长度为 1024位、2048位、4096位等,理论上秘钥越长越难于破解,按照维基百科上的说法,小于等于256位的秘钥,在一台个人电脑上花几个小时就能被破解,512位的秘钥和768位的秘钥也分别在1999年和2009年被成功破解,虽然目前还没有公开资料证实有人能够成功破解1024位的秘钥,但显然距离这个节点也并不遥远,所以目前业界推荐使用 2048 位或以上的秘钥,不过目前看 2048 位的秘钥已经足够安全了,支付宝的官方文档上推荐也是2048位,当然更长的秘钥更安全,但也意味着会产生更大的性能开销。

- DSA:既 Digital Signature Algorithm,数字签名算法,他是由美国国家标准与技术研究所(NIST)与1991年提出。和 RSA 不同的是 DSA 仅能用于数字签名,不能进行数据加密解密,其安全性和RSA相当,但其性能要比RSA快。

- ECDSA:Elliptic Curve Digital Signature Algorithm,椭圆曲线签名算法,是ECC(Elliptic curve cryptography,椭圆曲线密码学)和 DSA 的结合,椭圆曲线在密码学中的使用是在1985年由Neal Koblitz和Victor Miller分别独立提出的,相比于RSA算法,ECC 可以使用更小的秘钥,更高的效率,提供更高的安全保障,据称256位的ECC秘钥的安全性等同于3072位的RSA秘钥,和普通DSA相比,ECDSA在计算秘钥的过程中,部分因子使用了椭圆曲线算法。

混合加密 机密性

RSA的运算速度非常慢,而AES的加密速度比较快,而TLS正是使用了这种混合加密方式。

摘要算法&认证

几乎所有的数字签名方案都要和快速高效的摘要算法(Hash函数)一起使用,当公钥算法与摘要算法结合起来使用时,便构成了一种有效地数字签名方案。

这个过程是:

- 首先用摘要算法对消息进行摘要,然后在把摘要值用信源的私钥加密;

- 接收方先把接收的明文用同样的摘要算法摘要,形成“准签体”,然后再把准签体与用信源的公钥解密出的“签体”进行比较,如果相同就认为消息是完整的,否则消息不完整。

这种方法使公钥加密只对消息摘要进行操作,因为一种摘要算法的摘要消息长度是固定的,而且都比较“短”(相对于消息而言),正好符合公钥加密的要求。这样效率得到了提高,而其安全性也并未因为使用摘要算法而减弱。

参考-

图解HTTP

-

刘俊辉. MD5消息摘要算法实现及改进. 《 CNKI;WanFang 》 , 2007

-

陈坤定. 消息摘要算法在Java Web系统中的应用. 《 长春大学学报(自然科学版) 》 , 2012

-

李安志,姜鹏. 一种新的消息摘要算法. 《 cnki 》 , 2015

-

李夏梦,潘广贞. 基于消息摘要算法第五版和IDEA的混合加密算法. 《 cnki 》 , 2017

-

李安志,王维学,李方军. 一种基于整数运算的消息摘要算法. 《 vip 》 , 2016