前言 靶机下载地址:CTF5靶机下载地址 KALI地址:192.168.10.73 靶机地址:192.168.10.116 一.信息收集1.主机发现 使用命令如下 netdiscover -r 192.168.10.73 如下图发现了,靶机IP地址 2.主机扫描 上面

靶机下载地址:CTF5靶机下载地址

KALI地址:192.168.10.73

靶机地址:192.168.10.116

一.信息收集 1.主机发现

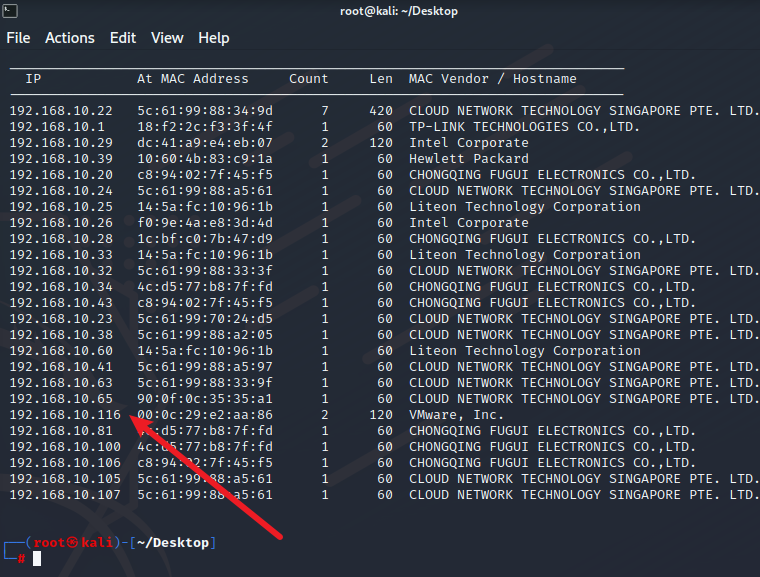

使用命令如下

netdiscover -r 192.168.10.73

如下图发现了,靶机IP地址

2.主机扫描

上面发现了靶机现在需要对靶机进行一系列扫描,这里使用的是nmap工具,使用命令如下

nmap -A -T4 -p- 192.168.10.116

扫描结果如下图,发现开放了一堆堆的端口

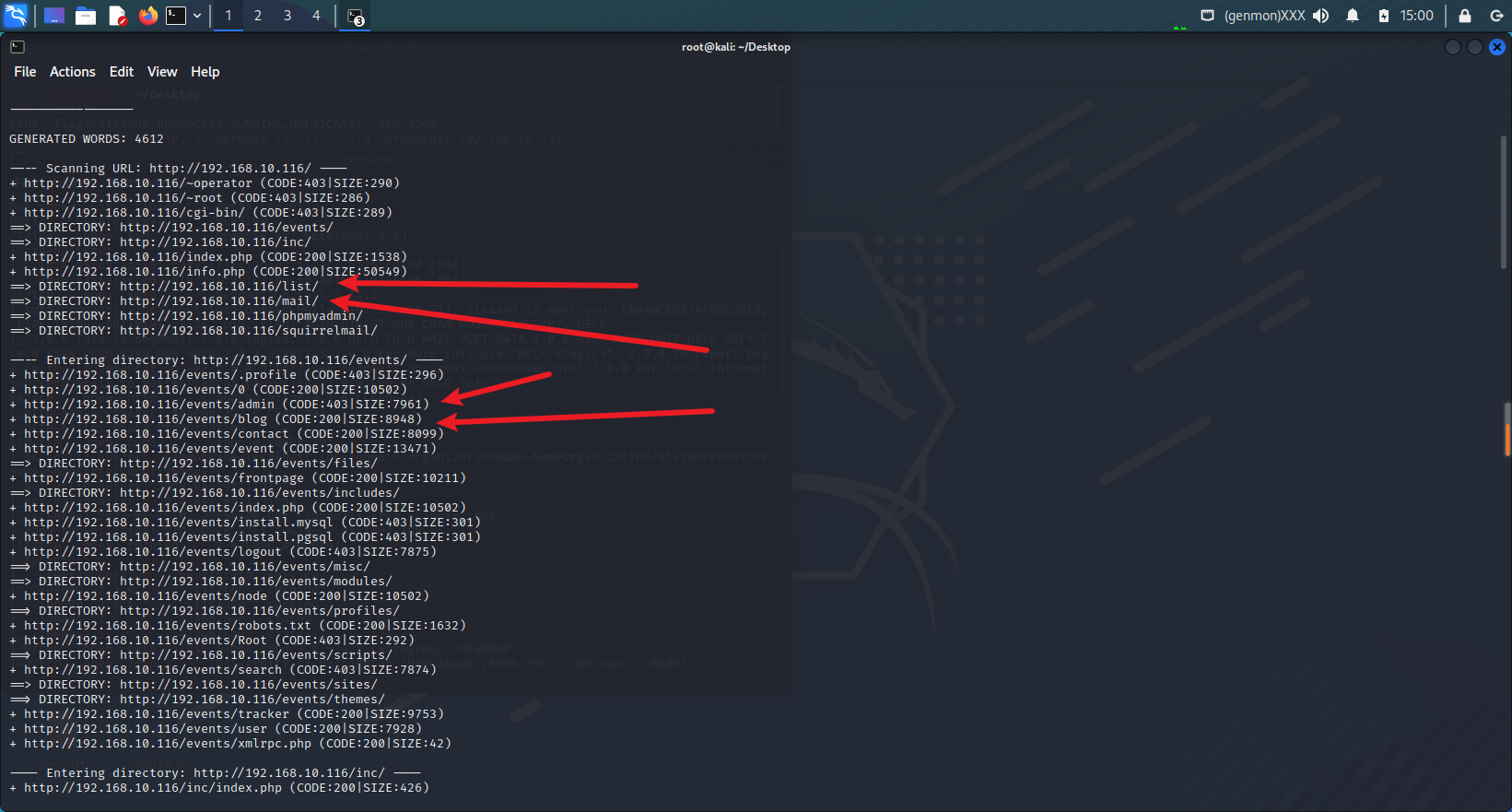

3.目录扫描

开放了一堆堆端口里面开放了80端口,那么久可以先来一波目录扫描,这里使用的是dirb,命令如下

dirb http://192.168.10.116

如下图,扫描结果如下,发现有很多目录,红色箭头是我自己感觉重要的目录

4.网页信息收集

根据上面目录扫描,其实真正有用的地方是/list和blog这个选项卡里面,比如在初步测试的时候,在list的地方出现了SQL语句报错,如下图,就只是在输入框里面输入了一个'就报错了,极度可能有SQL注入的漏洞。

然后如下图,在blog里面发现了几个选项卡可能是敏感东西,而且这个CMS是NanoCMS。

然后在网上简单查一下,这个CMS的漏洞,具体信息如下图,意思就是说有密码哈希值泄露

具体文章