flawfinder+gdb代码审计

flawfinder的安装过程

Pip的安装

flawfinder+gdb代码审计

flawfinder的安装过程

Pip的安装

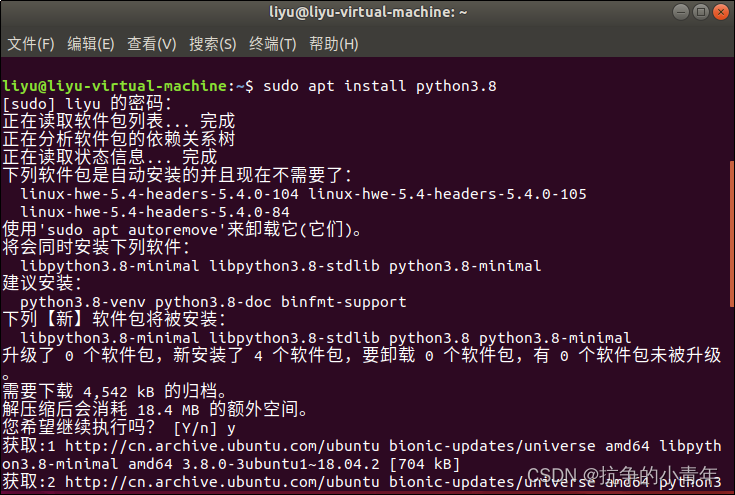

首先在ubuntu上安装python环境,在终端中输入”sudo apt install python3.8”后,安照提示输入用户密码,安装成功如图。

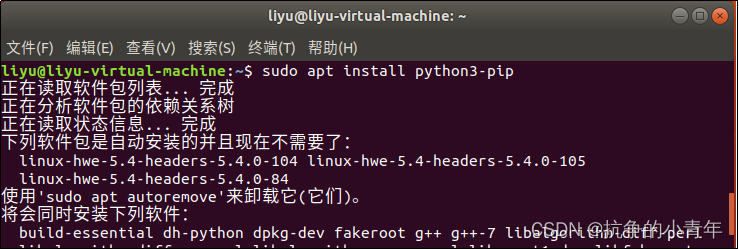

然后在ubuntu终端中输入”sudo apt install python3-pip”

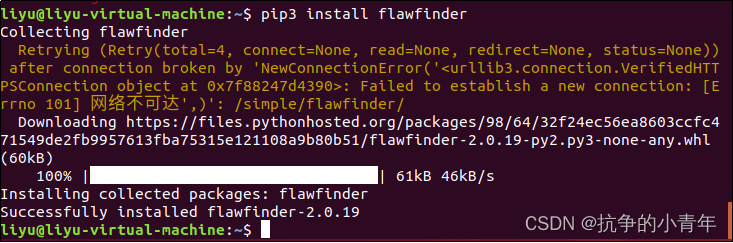

在ubuntu终端中输入”pip3 install flawfinder”

Gdb是通过一个开源组织叫做GNU开发的,适用于linux的一款程序调试工具。它可以使用断点追踪代码的执行过程以及变量的值。

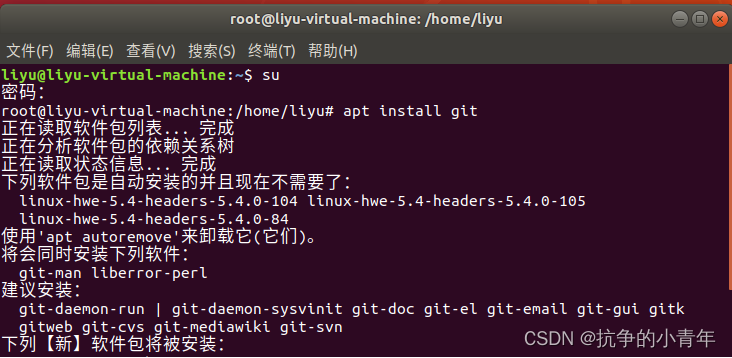

pwndbg的安装在ubuntu终端中输入”apt install git”,下载git如图。

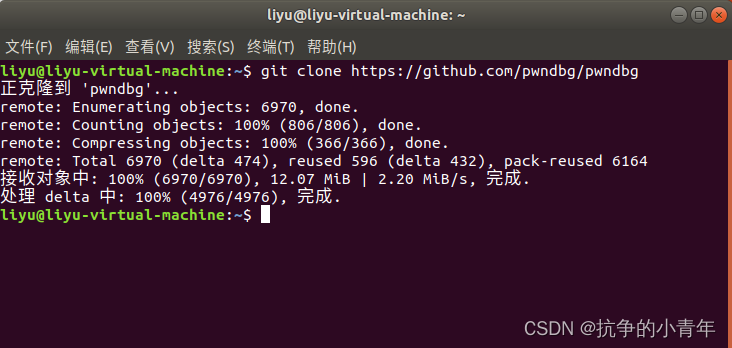

接下来通过git来安装pwndbg,输入”git clone https://github.com/pwndbg/pwndbg”

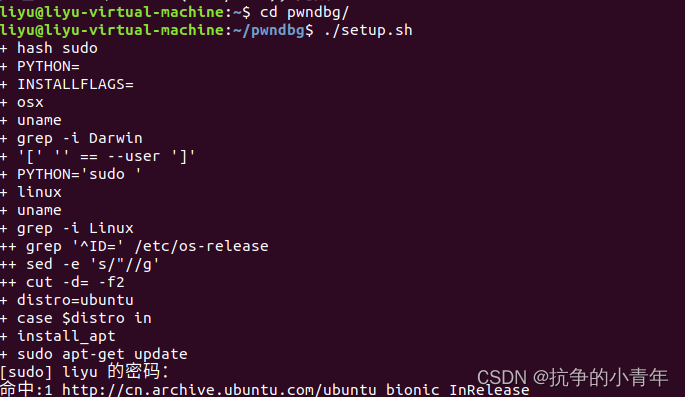

进入该文件夹后,执行shell脚本,如图。

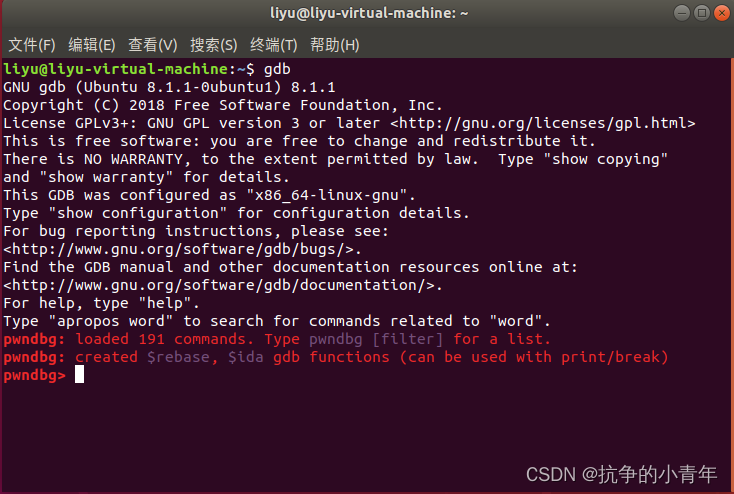

在ubuntu终端中输入”gdb”可以看到pwndgb已经成功启动,如图。

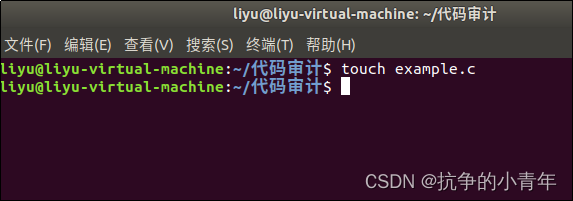

先使用”touch”命令在文件夹中新建example.c文件,如图。

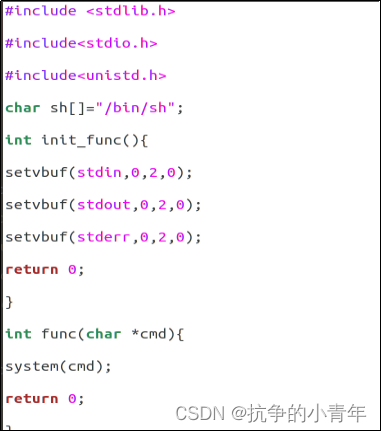

- example.c

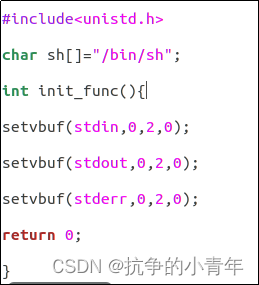

#include <stdlib.h>

#include<stdio.h>

#include<unistd.h>

char sh[]="/bin/sh";

int init_func(){

setvbuf(stdin,0,2,0);

setvbuf(stdout,0,2,0);

setvbuf(stderr,0,2,0);

return 0;

}

int func(char *cmd){

system(cmd);

return 0;

}

int main(){

init_func();

char a[8] = {};

char b[8] = {};

puts("input:");

gets(a);

printf(a);

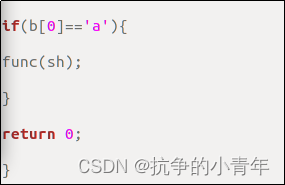

if(b[0]=='a'){

func(sh);

}

return 0;

}

在文档中编写示例代码,如图。

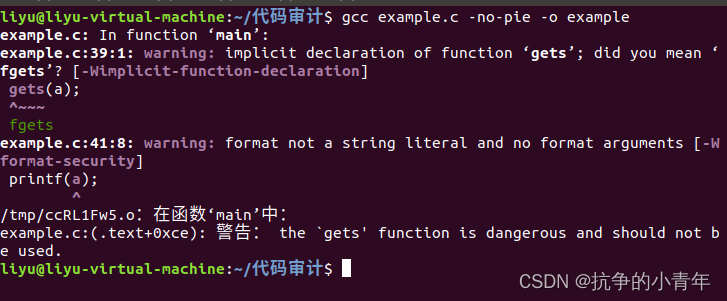

在unbutu终端中输入”gcc example.c -no -pie -o example”

可以看到example.c已经编译成功。

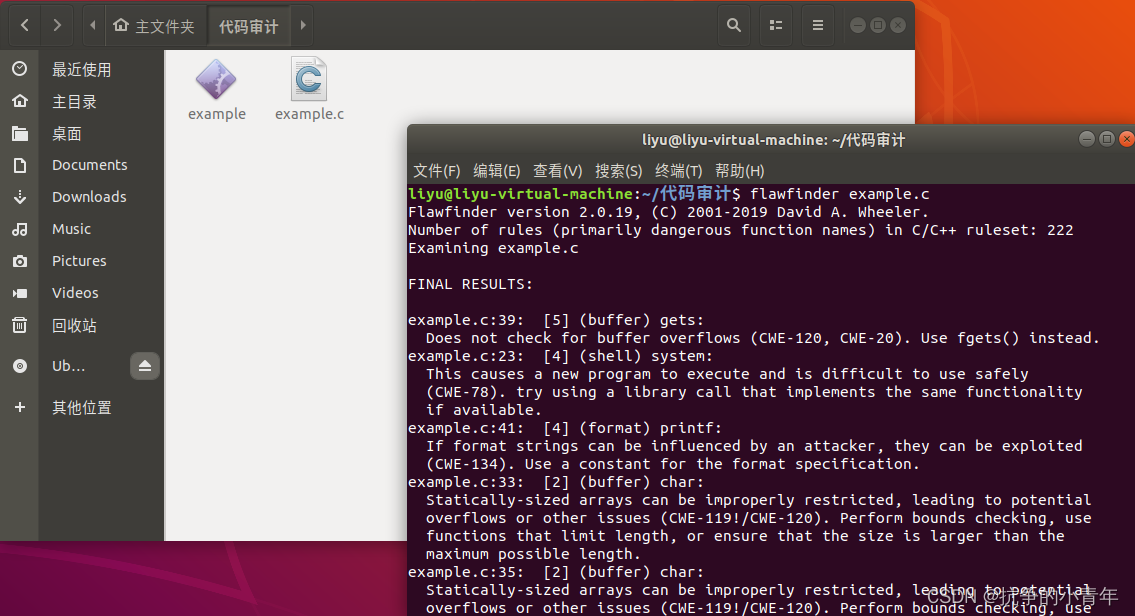

我们先使用flawfinder进行扫描,在exapmle.c当前目录打开终端,然后在ubuntu终端中输入”flawfinder example.c”。

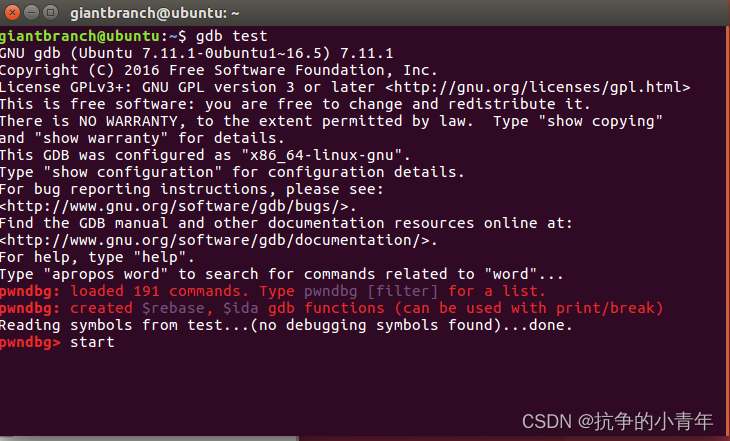

我们输入”gdb example”,之后输入”start”

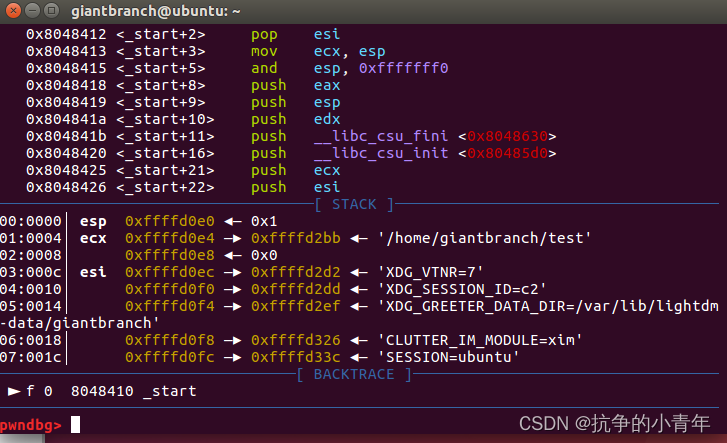

输入”start”后,如图。

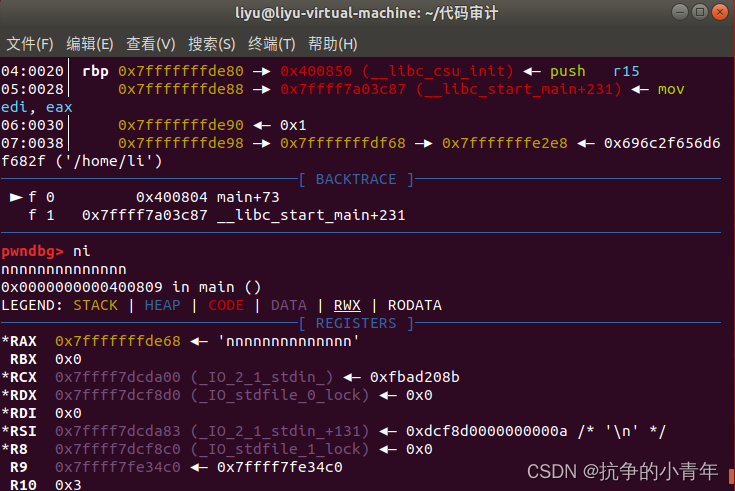

我们输入”ni”,进入下一步。

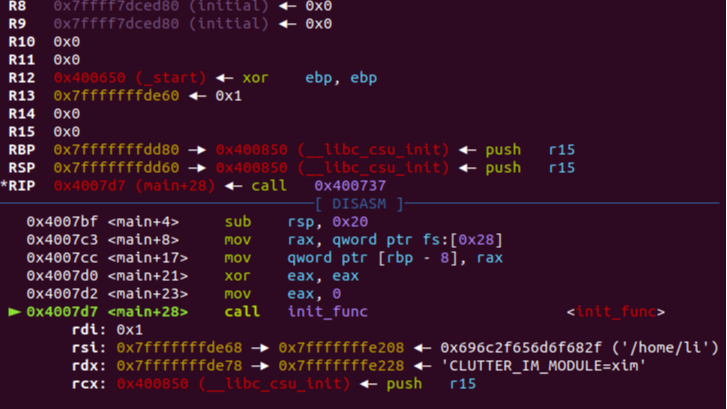

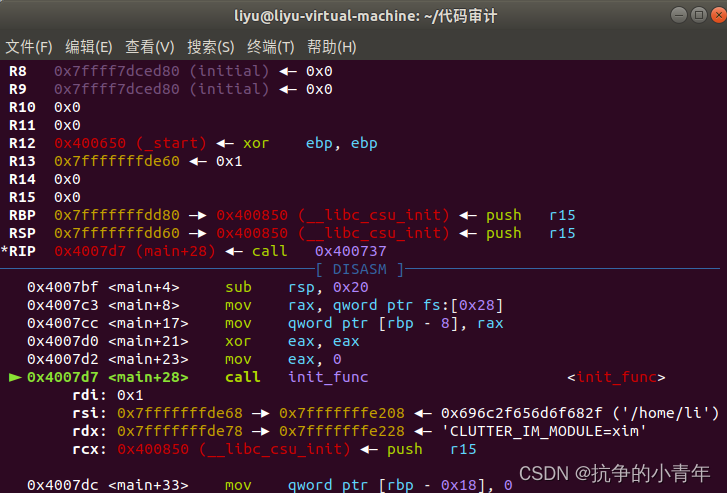

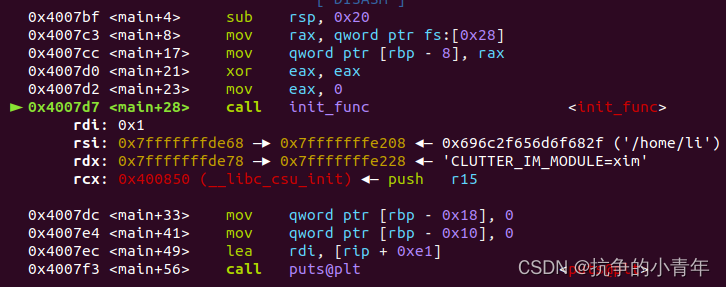

当控制箭头走到0x4007d7时,这时地址指向一个init_func初始函数。

可以看到rcx参数后面指向一个16进制地址,指向”__libc_csu_init”,后面还有一个push这说明这是在往内存里写数据。这其实就是控制箭头走到了我们刚才编写的example.c文件里的 init_func()函数,我们可以在描述中,看到更多内容,包括函数的输入流以及最后的存放地址,都非常详细。

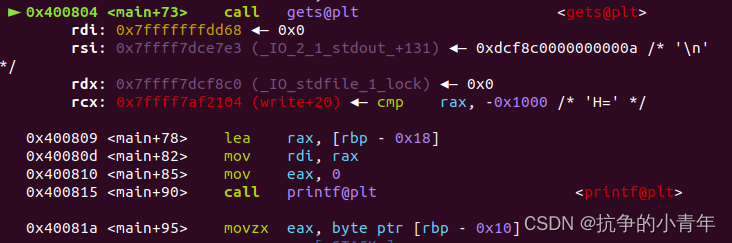

我们继续控制小箭头向下移动到我们的输入程序块,如图

现在,我们小箭头移动到输入函数里,最下面rcx一栏后面,cmp指向一个地址,后面(write+28),说明一会输入的值会给cmp,然后再把值给所在地址。完成数据的输入和保存。

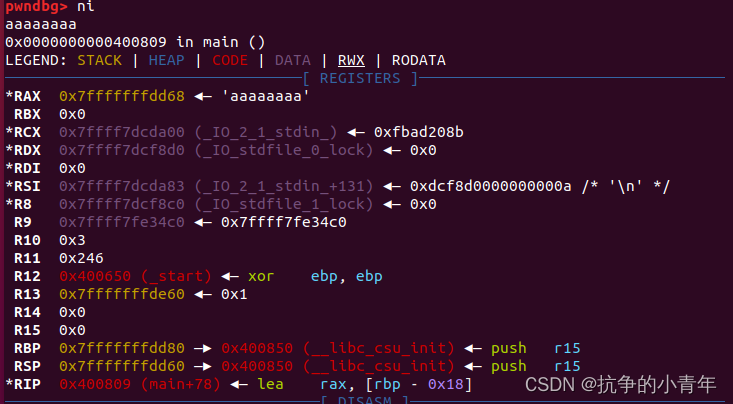

我们在终端中输入8个a,这样就是往容量为8的数组a中赋值,如图。

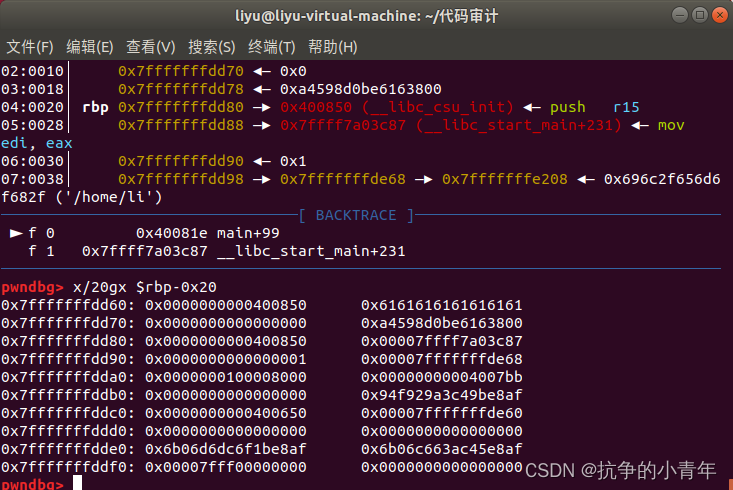

从上面可以看到我输入的8个a先放到rax里的0x7fffffffdd68地址里,说明输入成功,同时继续使用”ni”指令控制小箭头向下移动,直到走到判断语句,如图

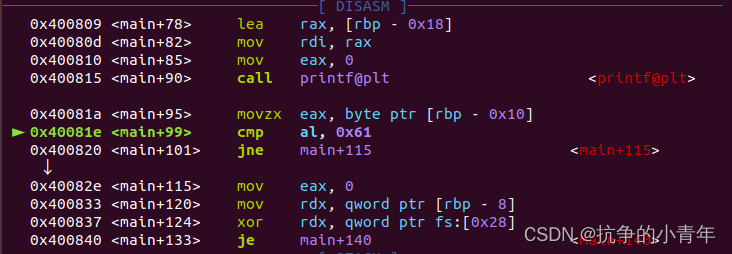

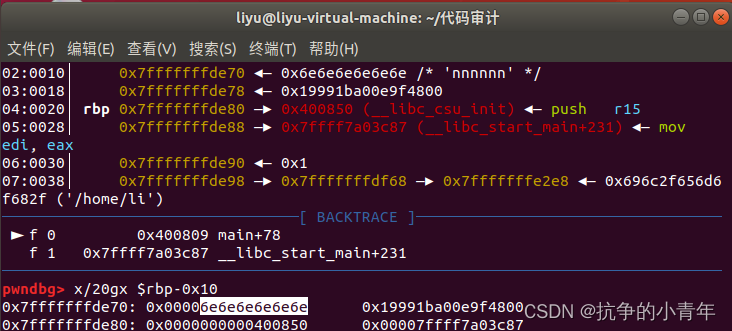

我们输入指令看一下byte ptr的内存单元,这个内存单元里有我们刚才输入的8个a的地址,如图所示。

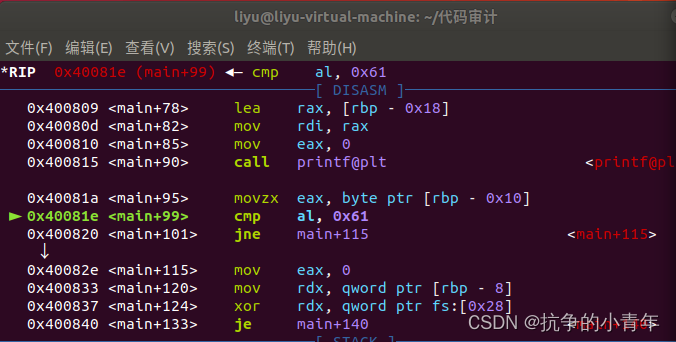

我们继续使用”ni”指令,控制小箭头走到比较函数func,如图。

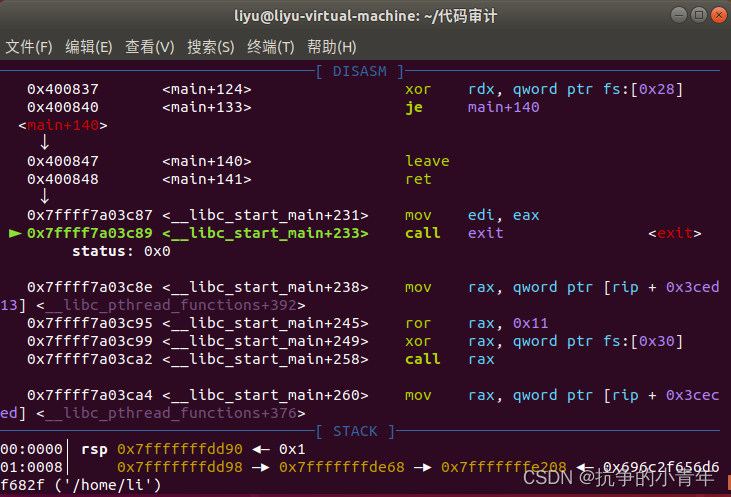

我们继续使用”ni”指令控制箭头继续向下执行,到达exit,如图

这里,我们输入14个n判断是否有溢出,如图。

我们输入命令进入到内存中,查看地址内容,发现最后一个字节变为0x6e6e6e6e6e6e,如图

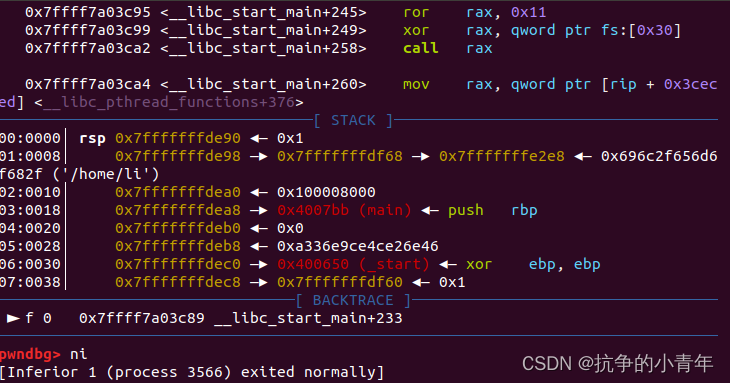

此时,再进行Cmp时,发现已经不能进入到判断模块,数组出现溢出,如图。

审计结束