技术分享:Ettercap图片嗅探 实验工具 1、 VMware虚拟机 2、 Kali 2021 系统虚拟机 3、Windows 7系统虚拟机 4、Ettercap工具 1、 在VMware中打开Kali 2021虚拟机和Windows 7虚拟机,并确保两台机器能够互

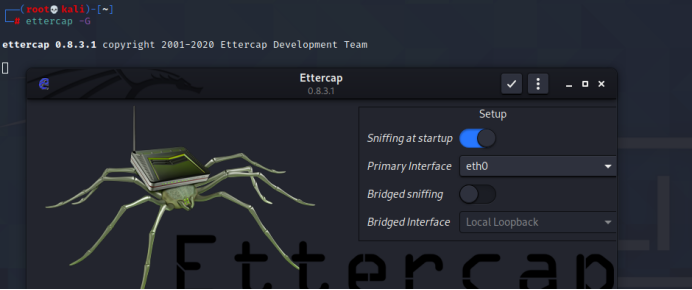

2、确定能连通后,测试互联网是否可用,Ping一下百度,依旧正常,确定网络无误后,在Kali 2021终端中输入命令,进入Ettercap图形化界面,输入命令【ettercap -G】。

3、设置好网卡,这里网卡默认是【eth0】,所有配置为默认设置即可,点击右上角的【√】进入Ettercap工具嗅探界面。

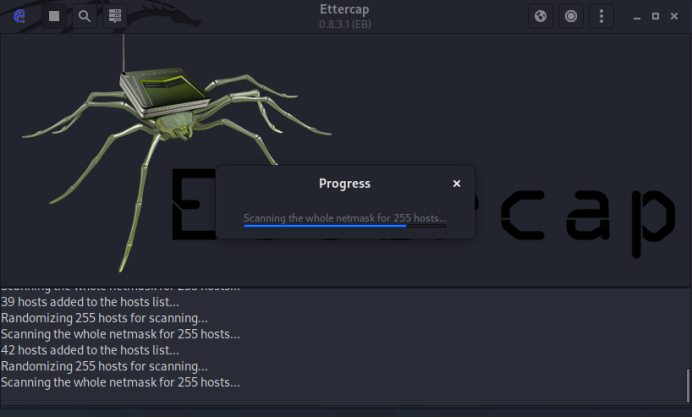

4、点击左上角【放大镜】标识的符号,进行存活IP地址扫描,等待扫描完成。

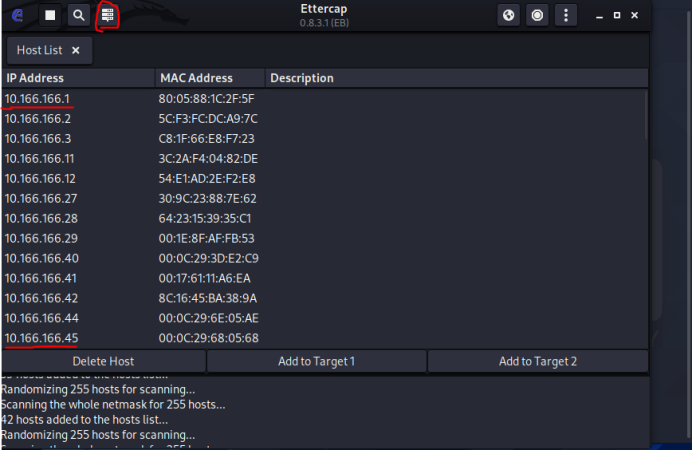

5、扫描完毕后会得到存活IP地址列表,点击【放大镜】右侧的图标,查看详细列表,并找到Windows7的IP地址和默认网关。

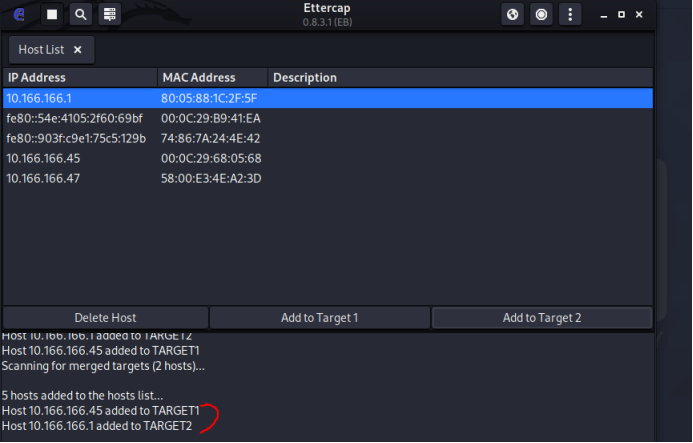

6、找到对应的地址后,将Windows7的IP地址设置为第一个值,选中后点击【Add to Target 1】,默认网关设置为第二个值,选中后点击【Add to Target 2】。

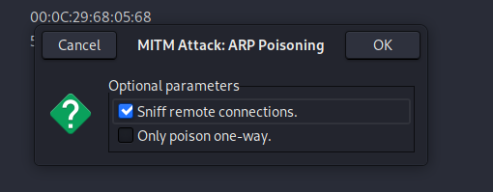

7、设置完毕后,点击右上角【小地球】MITM menu标识,选择第一个【ARP poisoning】选项,将【Sniff remote connections】勾选,点击【OK】,开始攻击。

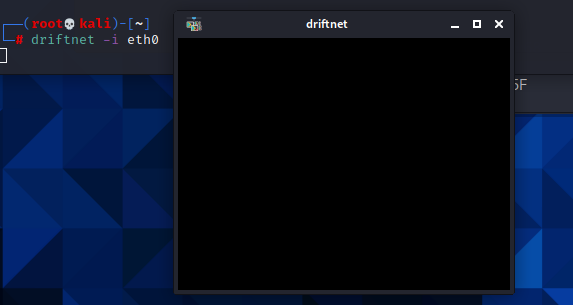

8、在Kali中新打开一个终端,输入命令【driftnet -i eth0】开始监听图片信息,这里网卡一定要设置准确,否则无法拦截。

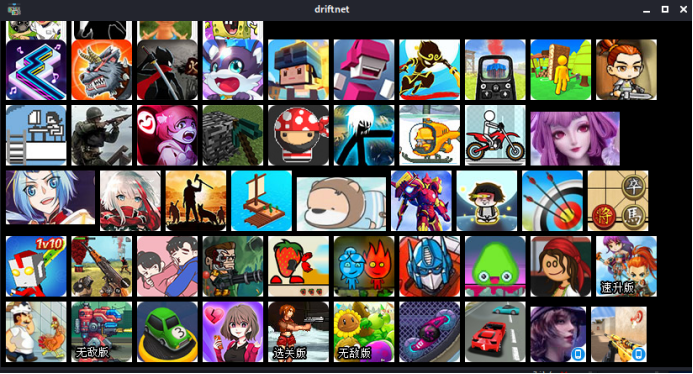

9、回到Windows7,随机访问一个网站,可以看到这个网站的图片已经被Ettercap嗅探到了,可以查看大部分图片,至此实验完成。

知乎地址:https://www.zhihu.com/people/yi-kuai-xiao-bing-gan-43-64/posts

CSDN地址:https://blog.csdn.net/liu914589417

欢迎关注评论,耶斯莫拉