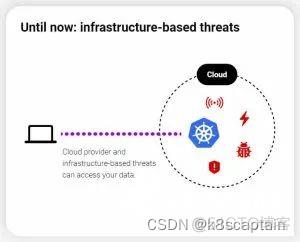

在其他人的基础设施上运行敏感工作负载?不行,可能是这个问题的自发回答。然而,在云优先的世界中,不在其他人的基础设施上运行变得越来越不可行。

机密计算是一种相对较新的安全模式,它通过技术解决了这个问题。从根本上讲,机密计算涉及两件事:(1)在处理过程中保持工作负载加密和隔离;(2)通过加密证书(“远程认证”)使这种情况可以外部验证。

是的,没错,使用机密计算,工作负载在运行时在内存中保持完全加密。只有CPU知道加密密钥,它只能在内部寄存器和缓存中临时解密64字节块中的数据,其他软件和硬件无法访问这些数据。

有了这两个基本特性,机密计算使你能够在可能受到危害的系统上安全地运行工作负载。如果实现正确,机密计算可以有效地保护工作负载免受恶意管理员、操作系统内核、虚拟机监控程序和物理攻击(如“冷启动”)的攻击。在这里,运行时加密和远程认证同等重要。如果没有远程认证,受损的基础设施可能会在运行时加密和运行的软件方面撒谎,并在发送数据后访问数据。

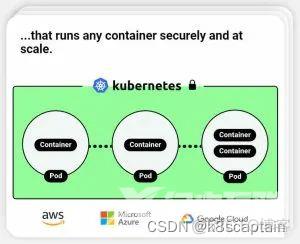

随着Constellation的推出,Edgeless Systems发布了作为开源的机密K8s概念的第一个实现。Constellation是CNCF认证的K8s,从可用性的角度来看,它应该像“正常”K8s发行版一样工作。Constellation将基于Sigstore的供应链安全等功能添加到核心机密K8s概念中。可以在GitHub上找到星座Constellation的功能列表和基准比较。

Constellation目前支持Azure和GCP,接下来将支持AWS和OpenStack。

什么是机密Kubernetes?

2015年,英特尔开始在其客户端CPU中添加一种称为软件保护扩展(SGX)的功能,这是机密计算的先驱。当时,英特尔主要将SGX定位为实施数字版权管理(DRM)的手段。从那时起,该技术的重点转移到了云,AMD和Arm分别凭借其安全加密虚拟化(SEV)和Realms功能紧随潮流。

本质上,最近的大多数Intel和AMD服务器CPU都支持机密计算,大型云提供商都在这项技术上投入了大量资金,并准备好了相应的产品。

机密计算与Kubernetes如何结合

如果机密计算现在流行起来,我们可以用它来运行Kubernetes(K8s)集群,并对所有内容进行加密和屏蔽,使其免受基础设施的影响吗?

不幸的是,事情并没有那么简单。迄今为止,云主要提供所谓的机密虚拟机(CVM)。这些是提供运行时加密和原始证明功能的普通VM。在CVM上运行K8s节点会自动为这些节点提供运行时加密。然而,正如我们在上面所了解到的,运行时加密本身并不能解决这个问题。我们还需要远程认证和验证。

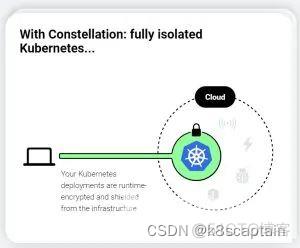

这就是K8s集群中事情变得复杂的地方:节点A如何在发送数据之前验证节点B的真实性?节点镜像更新或节点故障后会发生什么?K8s管理员如何在发送数据之前验证具有多个节点的整个集群的真实性?所有这些问题都可以解决,但这需要经过深思熟虑的设计和工程实现。

此外,人们还需要一些机制来确保数据不仅在运行时被“唯一”加密,而且网络或云存储中的每个字节都被加密,这样就没有间隙了。

如果以上都满足了,那么我们就有了一个几乎有点神奇的东西:一个K8s集群,作为一个整体,它不受基础设施的影响,并且所有数据在静止、传输和运行时都是加密的。这样一个“机密K8s”就像是在公共云上进行的一次私有分割。它可以防止恶意数据中心员工、云管理员、联合租户和黑客通过云基础设施软件访问数据。因此,机密K8s使公司能够将敏感或受监管的工作负载迁移到云,并提供更可靠的SaaS。