fortify+DVWA靶场和动态IAST审计JAVA靶场

fortify+DVWA靶场和动态IAST审计JAVA靶场

工具下载地址

Fortify介绍Fortify 其实是Micro 公司开发的一款AST(应用程序安全测试)产品,它包括: Fortify Static Code Analyzer 可以成为静态代码分析器,Fortify 是 响应式动态安全测试软件,Software Security Center 是软件安全分析中心 和 Application 就是及时响应程序自我保护机制。

Fortify 可以提供双态应用程序安全测试技术和运行时应用程序监控以及保护功能。为了达到实现高效安全监测的目的,Fortify 还内置了源代码安全分析工具,可准确定位到漏洞产生的绝对路径。

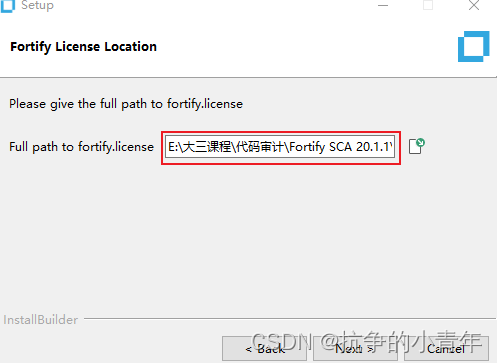

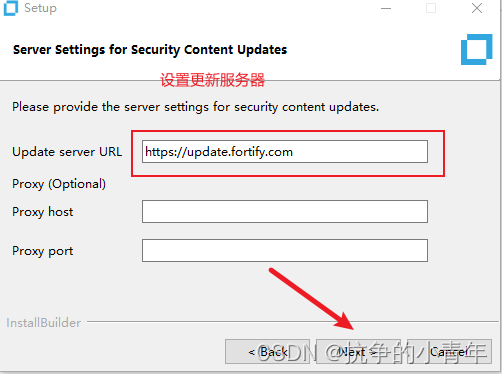

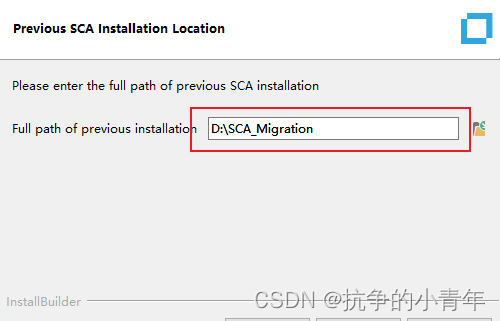

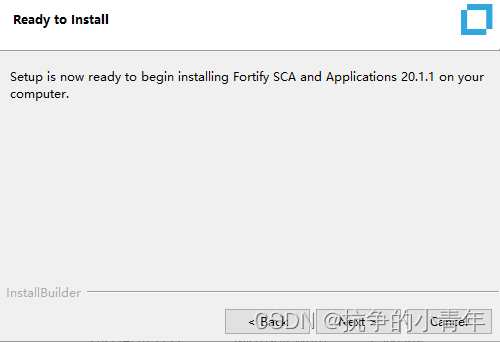

Fortify安装过程详解

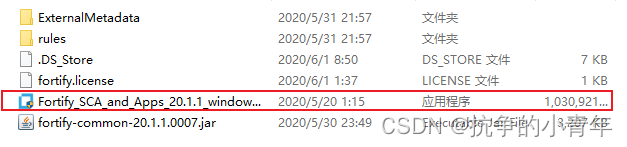

双击图中红色框中的安装软件,进行安装。

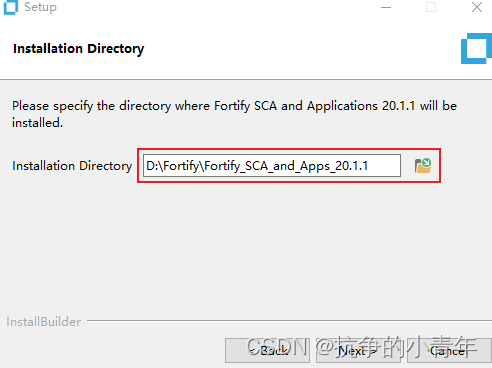

点击下一步。

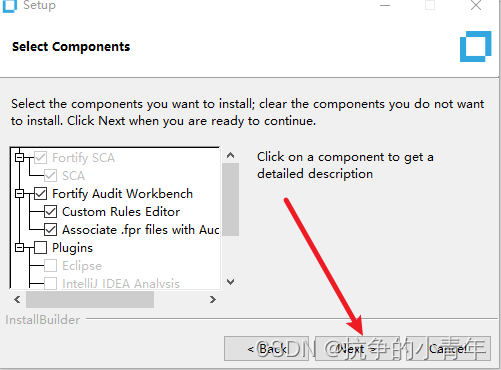

继续点击下一步。

安装完成。

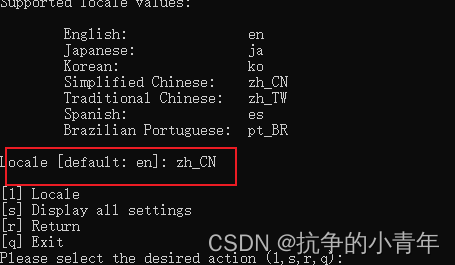

打开脚本文件,输入相关指令,安装要求输入 zh_CN ,出现如图所示的界面后,则说明转换为中文成功。

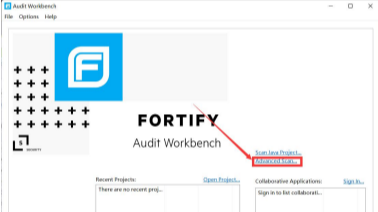

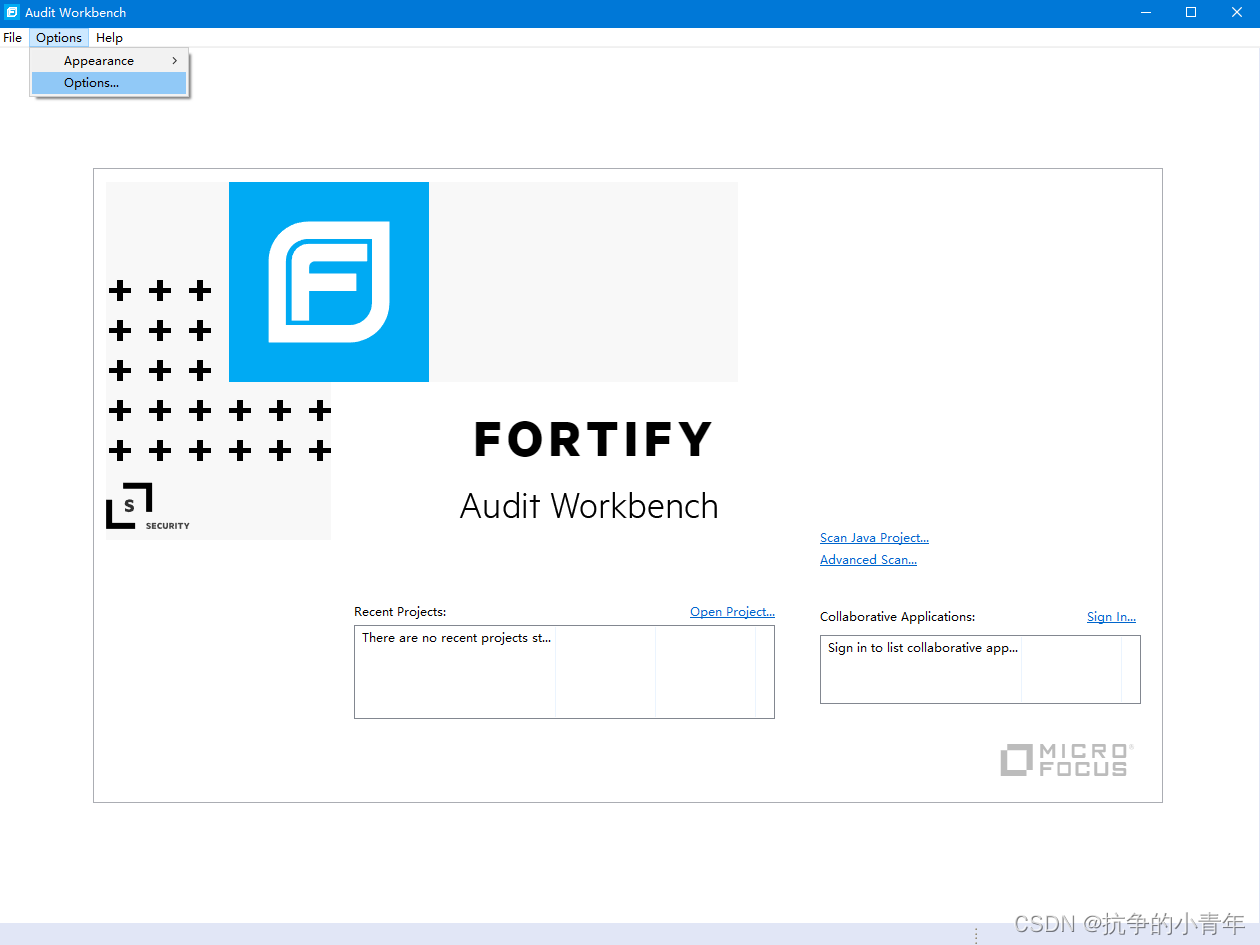

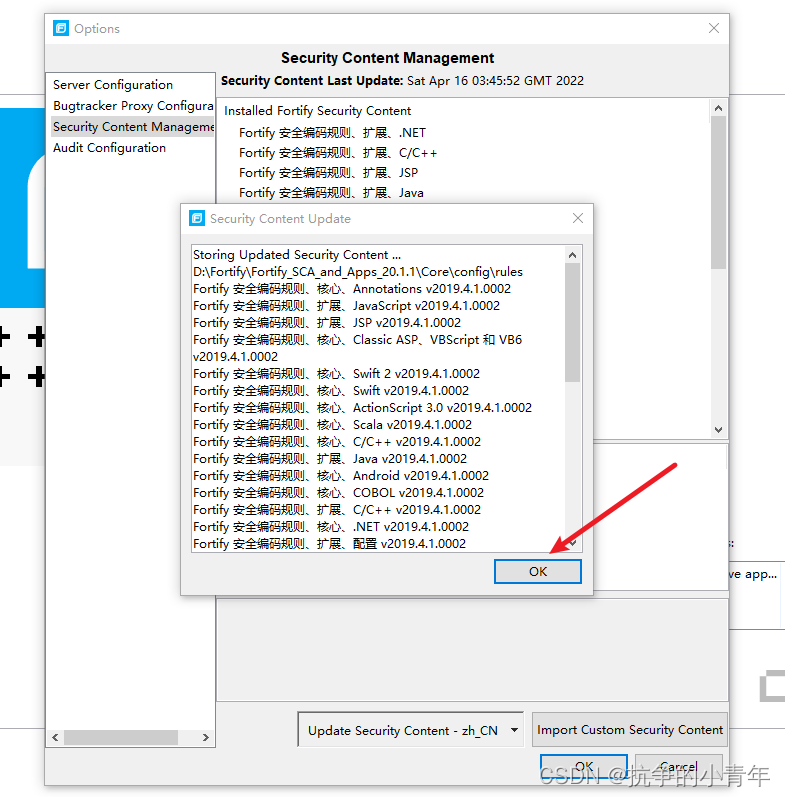

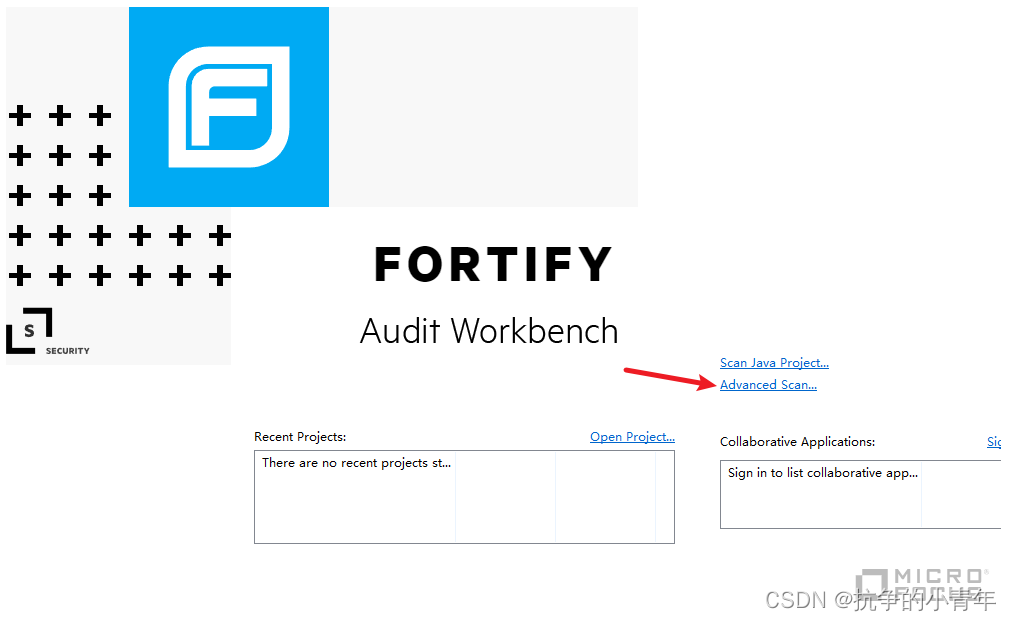

点击安装目录中的auditworbench.cmd Windows命令脚本,打开fotify程序。

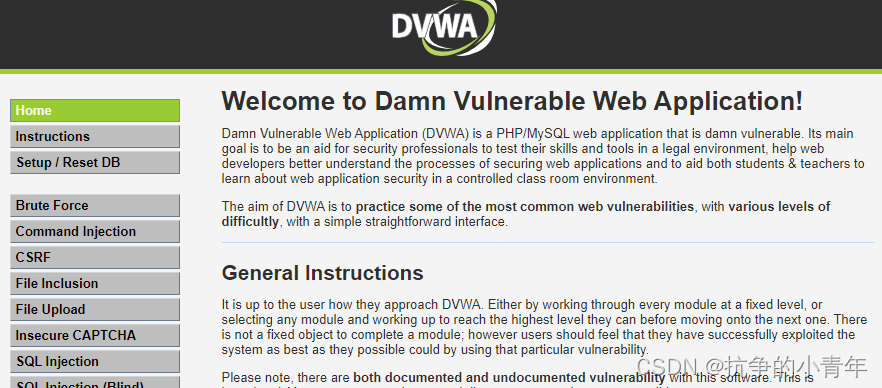

先打开phpstudy搭建后台启动Apache,MySQL个人终端已经启动了,就不在这里设置了。

点击扫描。

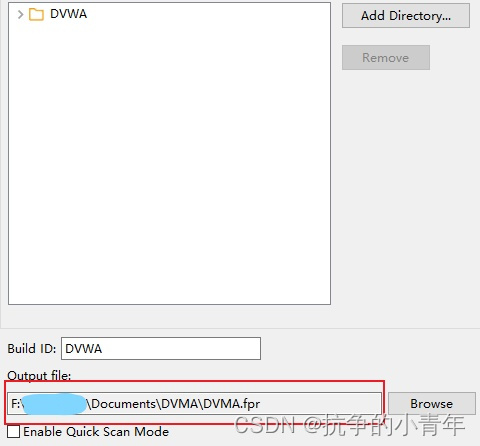

选择DMVA的本地目录,并修改输出文件目录 DVMA.fpr文件

点击scan按钮进行扫描。

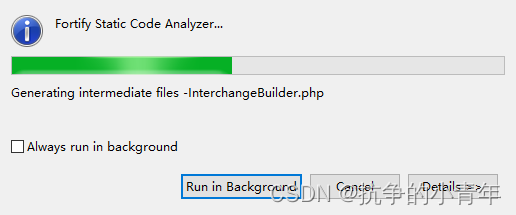

等待进度条读完,扫描结果会显示在软件图形化界面中。

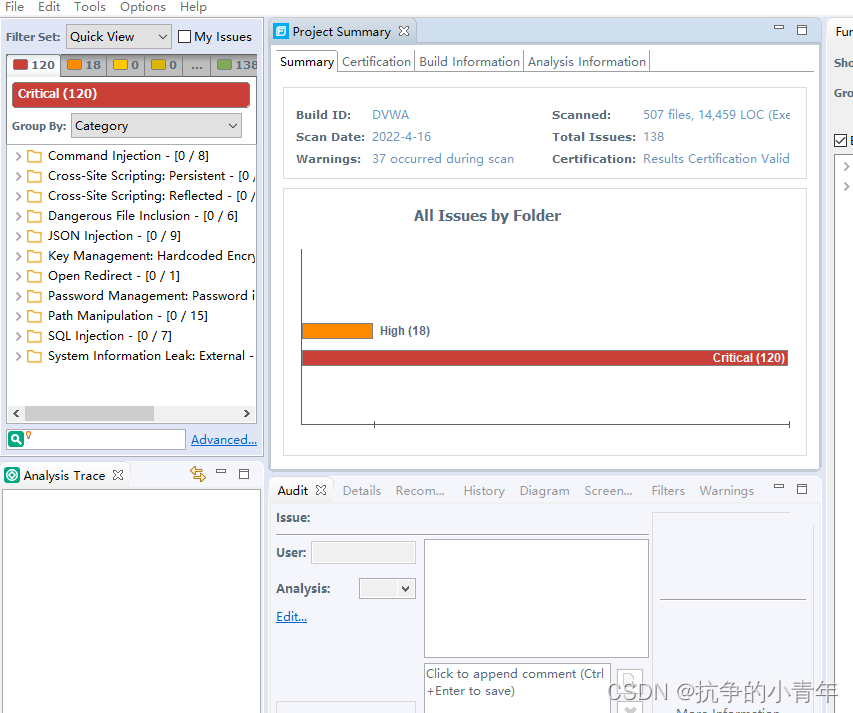

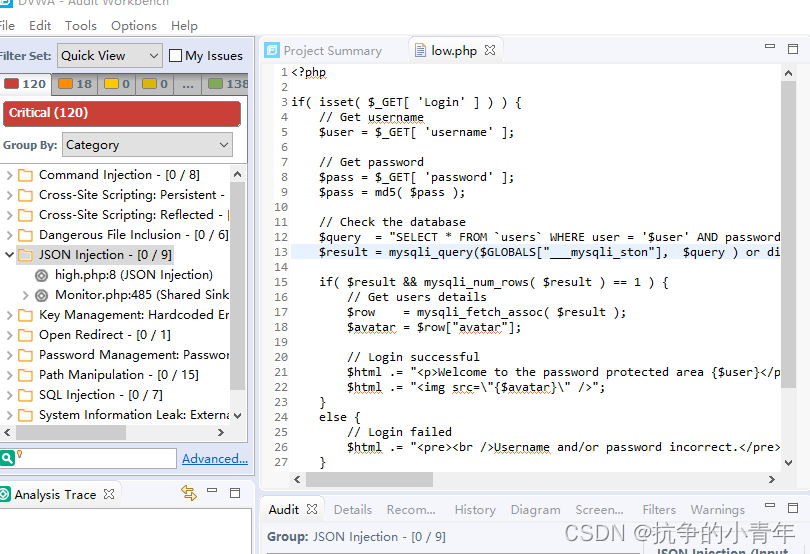

观察左侧目录可以看到fortity已经把漏洞扫描出来了。

可以看到程序请求的是json格式的,这也就直接导致可能在传递时产生JSON注入。

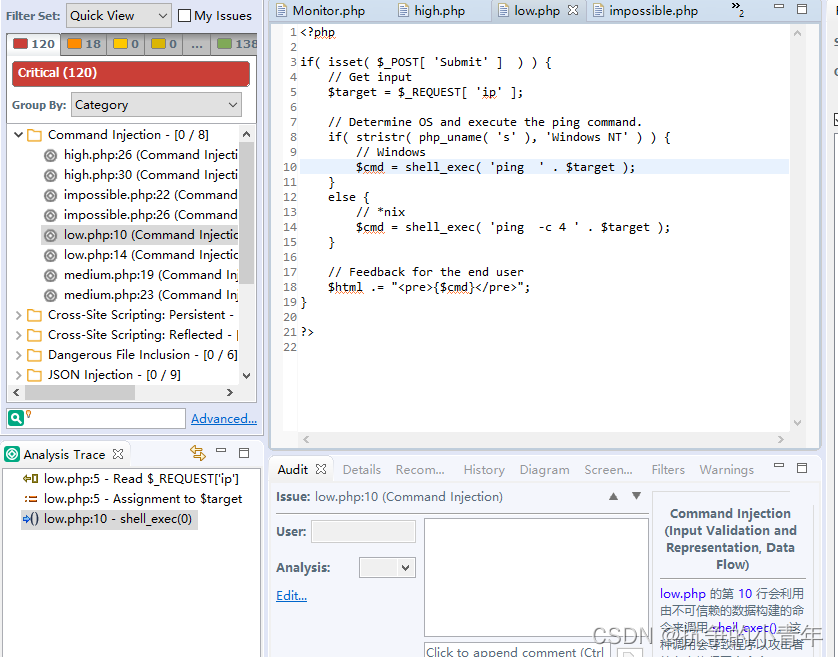

命令注入可以看到从$cmd请求需要shell_exec,而直接请求导致命令注入。

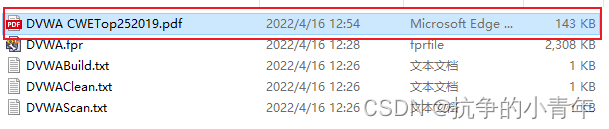

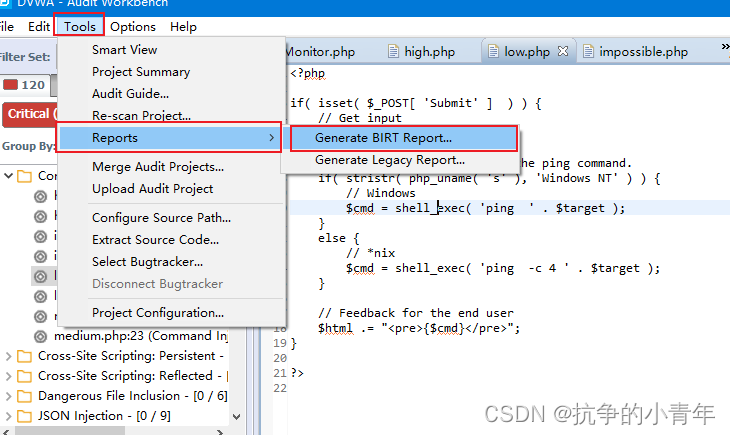

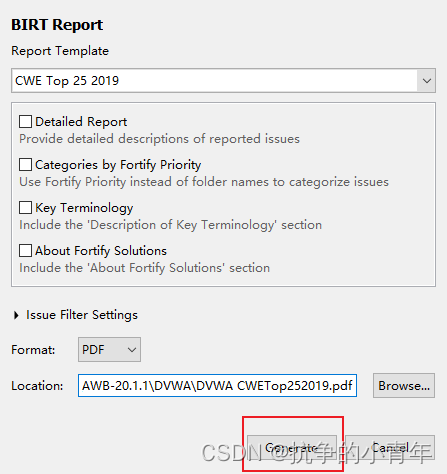

依次点击“Tools”-->Reports-->Generate BIRT Report 把实验报告放到自己的文件夹。

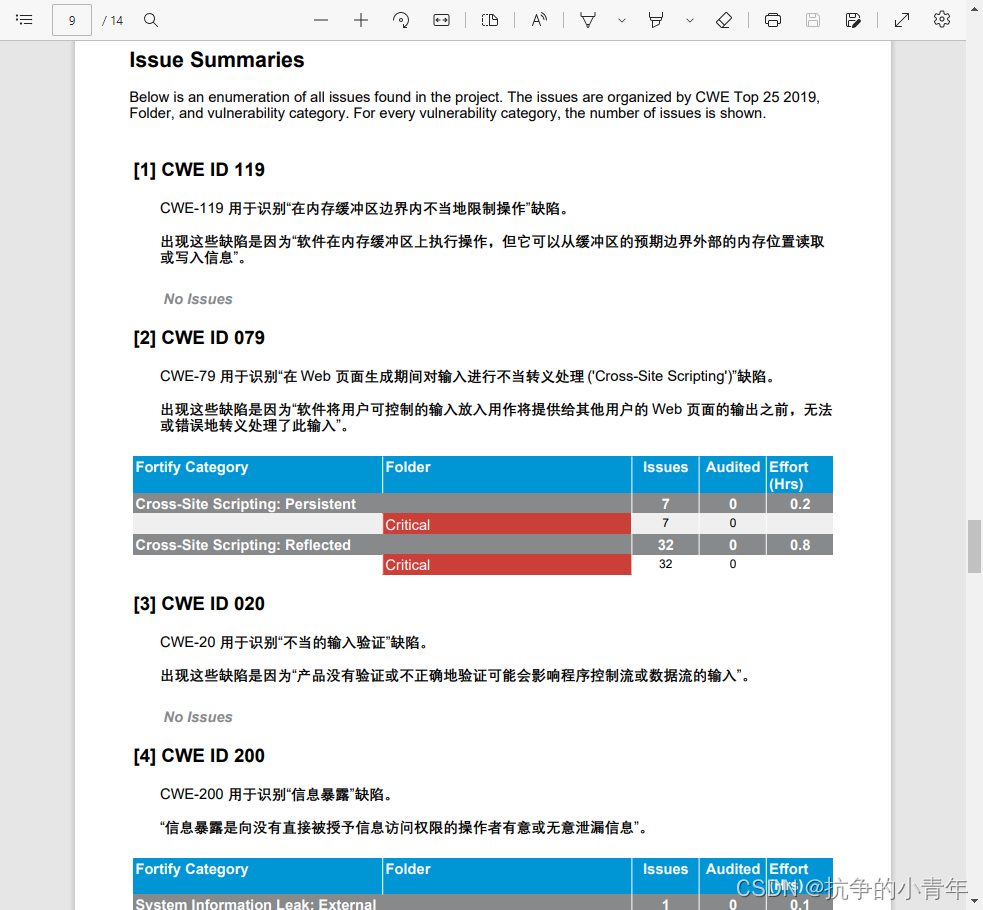

生成后的报告打开会详细展示漏洞内容和相关缺陷。

生成后的报告打开会详细展示漏洞内容和相关缺陷。

- [x]系统:ubuntu

- [x]环境:linux

- 洞态 IAST

- 靶场

根据 github 命令(如下)下载即可运行

git clone https://github.com/tangxiaofeng7/SecExample.git

cd SecExample

docker-compose up -d

靶场搭建如果想用上面的安装,你的linux里必须先安装docker和git

进入github下载靶场文件。

使用在线代码工具(洞态)进行审计。输入相关信息完成注册。

洞态 IAST

注意:需要Linux环境

首先在 ubuntu 中安装 docker

- 安装 curl,在终端输入:

sudo apt-get update

sudo apt-get install curl

- 输入命令:

curl -sSL https://get.daocloud.io/docker | sh

- 安装 docker-compose

sudo apt-get install docker-compose

- 接着在 ubuntu 输入以下命令

$ git clone https://github.com/HXSecurity/DongTai.git

$ cd DongTai

$ chmod u+x build_with_docker_compose.sh

$ sudo ./build_with_docker_compose.sh

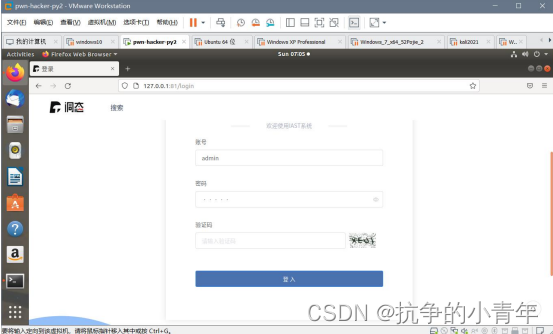

端口输入 81,然后打开网站 http://127.0.0.1:81,如图所示

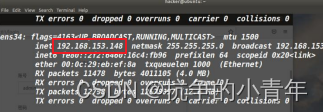

查询到 ip 为 192.168.153.148,然后我们在主机访问,如图 3.4 所示:

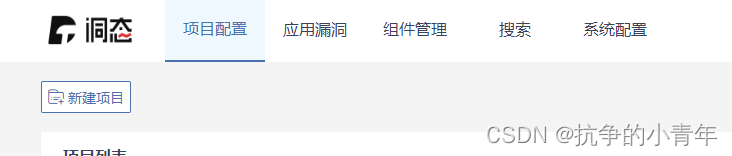

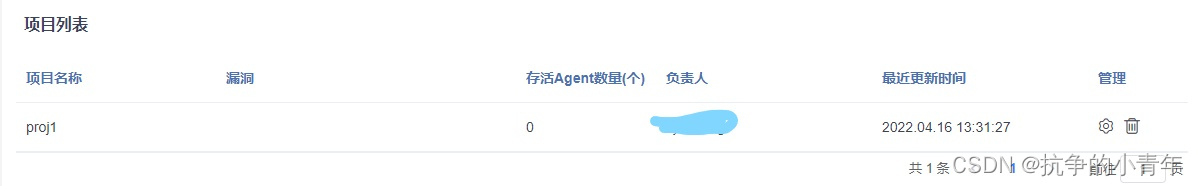

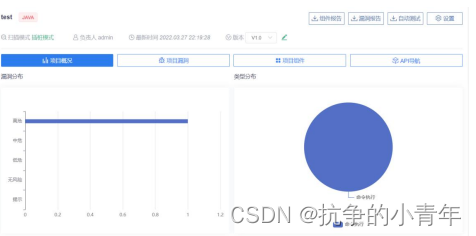

输入账号密码 admin/admin 登录进入,选择新建项目,策略选择全选,点击保存,开始审计。

点击’新建项目’按钮,之后选择’创建策略’,把漏洞类型全部勾选。

填写项目名称和策略后,新建项目成功。

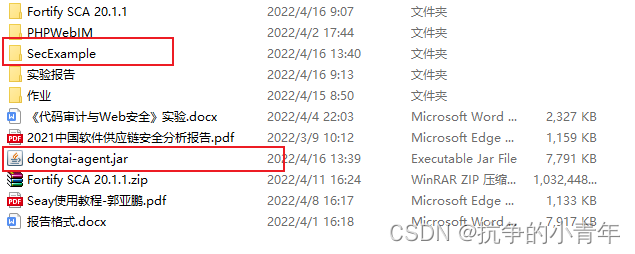

首先需要下载java探针才可以运行。

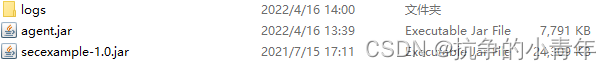

将上面下载的两个文件放到一起。

按照洞态指示输入指令。

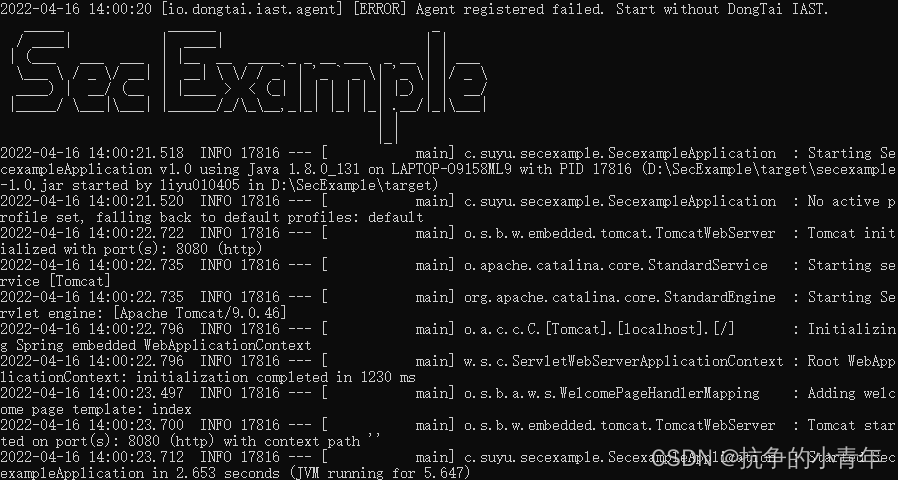

项目可以运行。

此时访问本地地址。

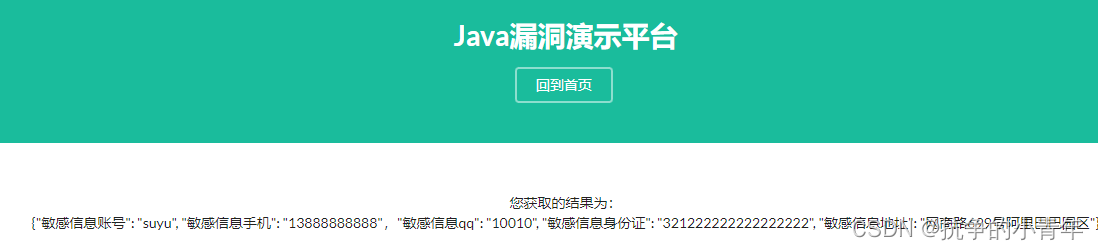

点击测试漏洞按钮,将会在动态网站里查出相关结果。

返回查看发现已经有记录

除此之外我们还可以看到项目漏洞情况、污点流图和请求包

通过软件分析可以得到相关数据,并将报告导出到本地文件中。

审计结束,相关资料点击文章头部链接获得。