openstack云堡垒机

openstack云堡垒机

- 云堡垒机简介

堡垒机,即在一个特定的网络环境下,为了保障网络和数据不受来自外部和内部用户的入侵和破坏,而运用各种技术手段监控和记录运维人员对网络内的服务器、网络设备、安全设备、数据库等设备的操作行为,以便集中报警、及时处理及审计定责。

云堡垒机(Cloud Bastion Host,CBH)是一款4A统一安全管控平台,为企业提供集中的帐号(Account)、授权(Authorization)、认证(Authentication)和审计(Audit)管理服务。

云堡垒机是一种可提供高效运维、认证管理、访问控制、安全审计和报表分析功能的云安全服务。云租户运维人员可通过云堡垒机完成资产的运维和操作审计。堡垒机通过基于协议正向代理可实现对SSH、Windows远程桌面、SFTP等常见的运维协议的数据流进行全程记录,再通过数据流重置的方式进行录像回放,达到运维审计的目的。

云堡垒机提供云计算安全管控的系统和组件,包含部门、用户、资源、策略、运维、审计等功能模块,集单点登录、统一资产管理、多终端访问协议、文件传输、会话协同等功能于一体。通过统一运维登录入口,基于协议正向代理技术和远程访问隔离技术,实现对服务器、云主机、数据库、应用系统等云上资源的集中管理和运维审计。

云堡垒机无需安装部署,可通过HTML5技术连接管理多个云服务器,企业用户只需使用主流浏览器或手机APP,即可随时随地实现高效运维。云堡垒机支持RDP/SSH/Telnet/VNC等多种协议,可访问所有Windows、Linux/Unix操作系统。企业用户可以通过云堡垒机管理多台云服务器,满足等保三级对用户身份鉴别、访问控制、安全审计等条款的要求。

其从功能上讲,它综合了核心系统运维和安全审计管控两大主干功能,从技术实现上讲,通过切断终端计算机对网络和服务器资源的直接访问,而采用协议代理的方式,接管了终端计算机对网络和服务器的访问。形象地说,终端计算机对目标的访问,均需要经过运维安全审计的翻译。打一个比方,运维安全审计扮演着看门者的工作,所有对网络设备和服务器的请求都要从这扇大门经过。因此运维安全审计能够拦截非法访问和恶意攻击,对不合法命令进行命令阻断,过滤掉所有对目标设备的非法访问行为,并对内部人员误操作和非法操作进行审计监控,以便事后责任追踪。

使用提供的软件包配置Yum源,通过地址将jumpserver.tar.gz软件包下载至Jumpserver节点的/root目录下

[root@jumpserver ~]# ls

anaconda-ks.cfg jumpserver.tar.gz original-ks.cfg

解压软件包jumpserver.tar.gz至/opt目录下

[root@jumpserver ~]# tar -zxvf jumpserver.tar.gz -C /opt/

[root@jumpserver ~]# ls /opt/

compose config docker docker.service images jumpserver-repo static.env

将默认Yum源移至其他目录,创建本地Yum源文件

[root@jumpserver ~]# mv /etc/yum.repos.d/* /mnt/

[root@jumpserver ~]# cat >> /etc/yum.repos.d/jumpserver.repo << EOF

[jumpserver]

name=jumpserver

baseurl=file:///opt/jumpserver-repo

gpgcheck=0

enabled=1

EOF

[root@jumpserver ~]# yum repolist

repo id repo name status

jumpserver jumpserver 2

安装Python数据库

[root@jumpserver ~]# yum install python2 -y

安装配置Docker环境

[root@jumpserver opt]# cp -rf /opt/docker/* /usr/bin/

[root@jumpserver opt]# chmod 775 /usr/bin/docker*

[root@jumpserver opt]# cp -rf /opt/docker.service /etc/systemd/system

[root@jumpserver opt]# chmod 775 /etc/systemd/system/docker.service

[root@jumpserver opt]# systemctl daemon-reload

[root@jumpserver opt]# systemctl enable docker --now

Created symlink from /etc/systemd/system/multi-user.target.wants/docker.service to /etc/systemd/system/dock

er.service.

验证服务状态

[root@jumpserver opt]# docker -v

Docker version 18.06.3-ce, build d7080c1

[root@jumpserver opt]# docker-compose -v

docker-compose version 1.27.4, build 40524192

[root@jumpserver opt]#

安装Jumpserver服务

[root@jumpserver images]# ls

jumpserver_core_v2.11.4.tar jumpserver_lion_v2.11.4.tar jumpserver_nginx_alpine2.tar

jumpserver_koko_v2.11.4.tar jumpserver_luna_v2.11.4.tar jumpserver_redis_6-alpine.tar

jumpserver_lina_v2.11.4.tar jumpserver_mysql_5.tar load.sh

[root@jumpserver images]# cat load.sh

#!/bin/bash

docker load -i jumpserver_core_v2.11.4.tar

docker load -i jumpserver_koko_v2.11.4.tar

docker load -i jumpserver_lina_v2.11.4.tar

docker load -i jumpserver_lion_v2.11.4.tar

docker load -i jumpserver_luna_v2.11.4.tar

docker load -i jumpserver_mysql_5.tar

docker load -i jumpserver_nginx_alpine2.tar

docker load -i jumpserver_redis_6-alpine.tar

[root@jumpserver images]# sh load.sh

创建Jumpserver服务组件目录

[root@jumpserver images]# mkdir -p /opt/jumpserver/{core,koko,lion,mysql,nginx,redis}

[root@jumpserver images]# cp -rf /opt/config /opt/jumpserver/

生效环境变量static.env,使用所提供的脚本up.sh启动Jumpserver服务

[root@jumpserver compose]# ls

config_static docker-compose-lb.yml docker-compose-network.yml down.sh

docker-compose-app.yml docker-compose-mysql-internal.yml docker-compose-redis-internal.yml up.sh

docker-compose-es.yml docker-compose-mysql.yml docker-compose-redis.yml

docker-compose-external.yml docker-compose-network_ipv6.yml docker-compose-task.yml

[root@jumpserver compose]# source /opt/static.env

[root@jumpserver compose]# sh up.sh

Creating network "jms_net" with driver "bridge"

Creating jms_redis ... done

Creating jms_mysql ... done

Creating jms_core ... done

Creating jms_lina ... done

Creating jms_nginx ... done

Creating jms_celery ... done

Creating jms_lion ... done

Creating jms_luna ... done

Creating jms_koko ... done

[root@jumpserver compose]#

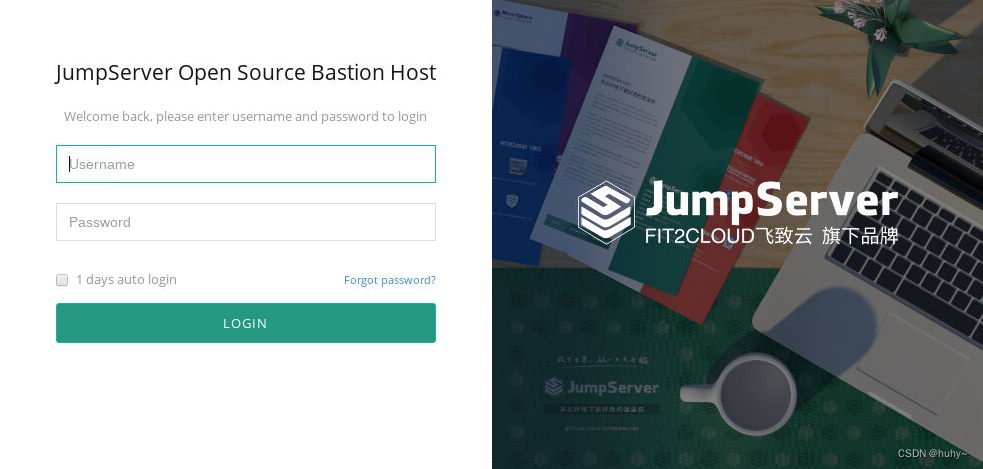

浏览器访问http://10.24.193.142,Jumpserver Web登录(admin/admin)

图1 Web登录

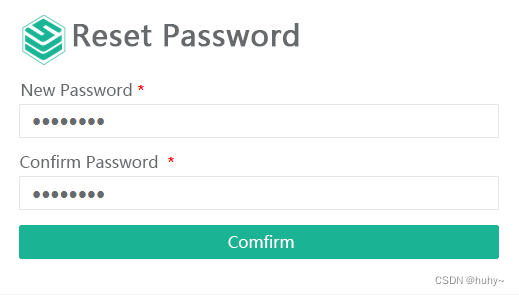

登录成功后,会提示设置新密码,如图2所示:

图2 修改密码

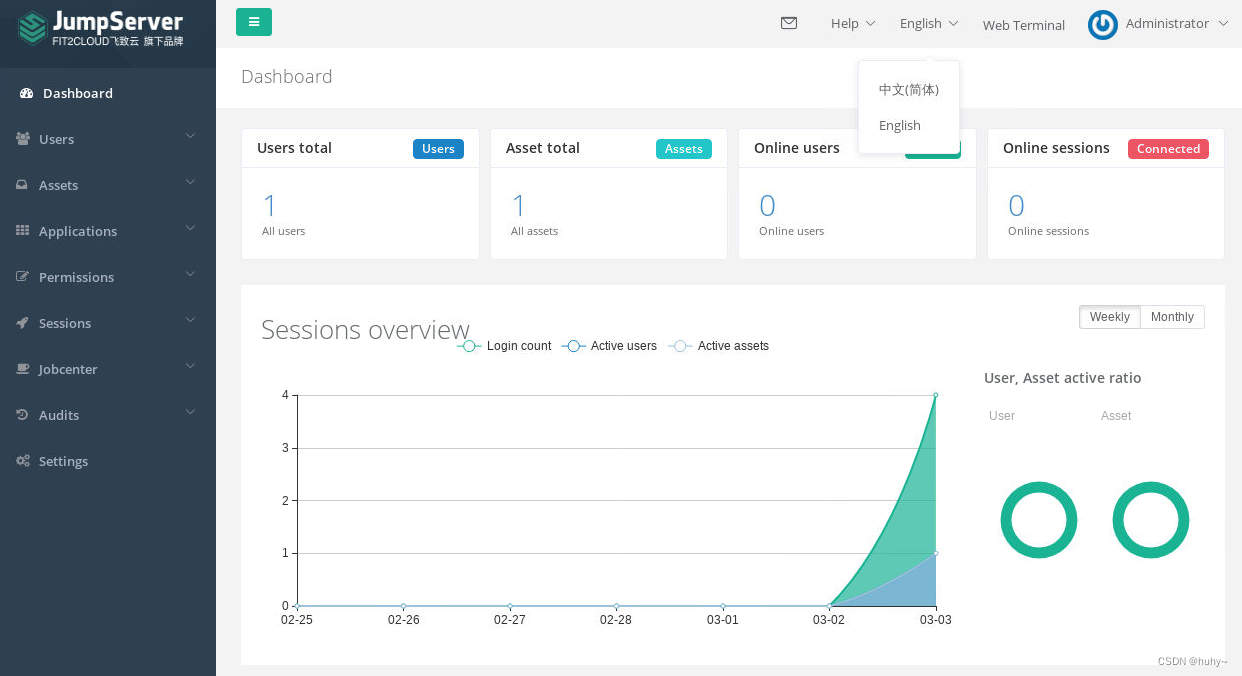

登录平台后,单击页面右上角下拉菜单切换中文字符设置,如图3所示:

图3 登录成功

至此Jumpserver安装完成。

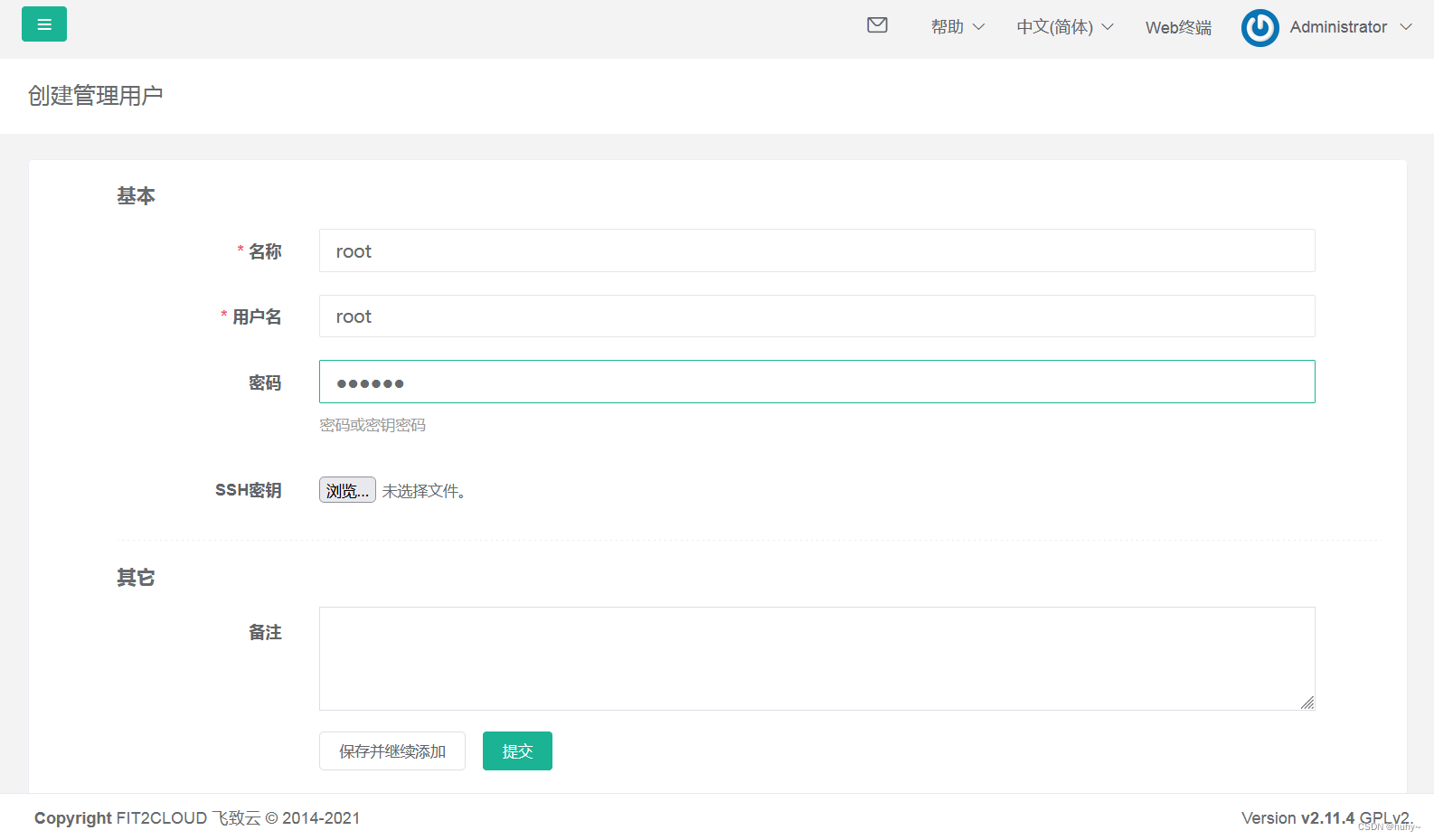

(6)管理资产

使用管理员admin用户登录Jumpserver管理平台,单击左侧导航栏,展开“资产管理”项目,选择“管理用户”,单击右侧“创建”按钮,如图4所示:

图4 管理用户

创建远程连接用户,用户名为root密码为“Abc@1234”,单击“提交”按钮进行创建,如图5所示:

图5 创建管理用户

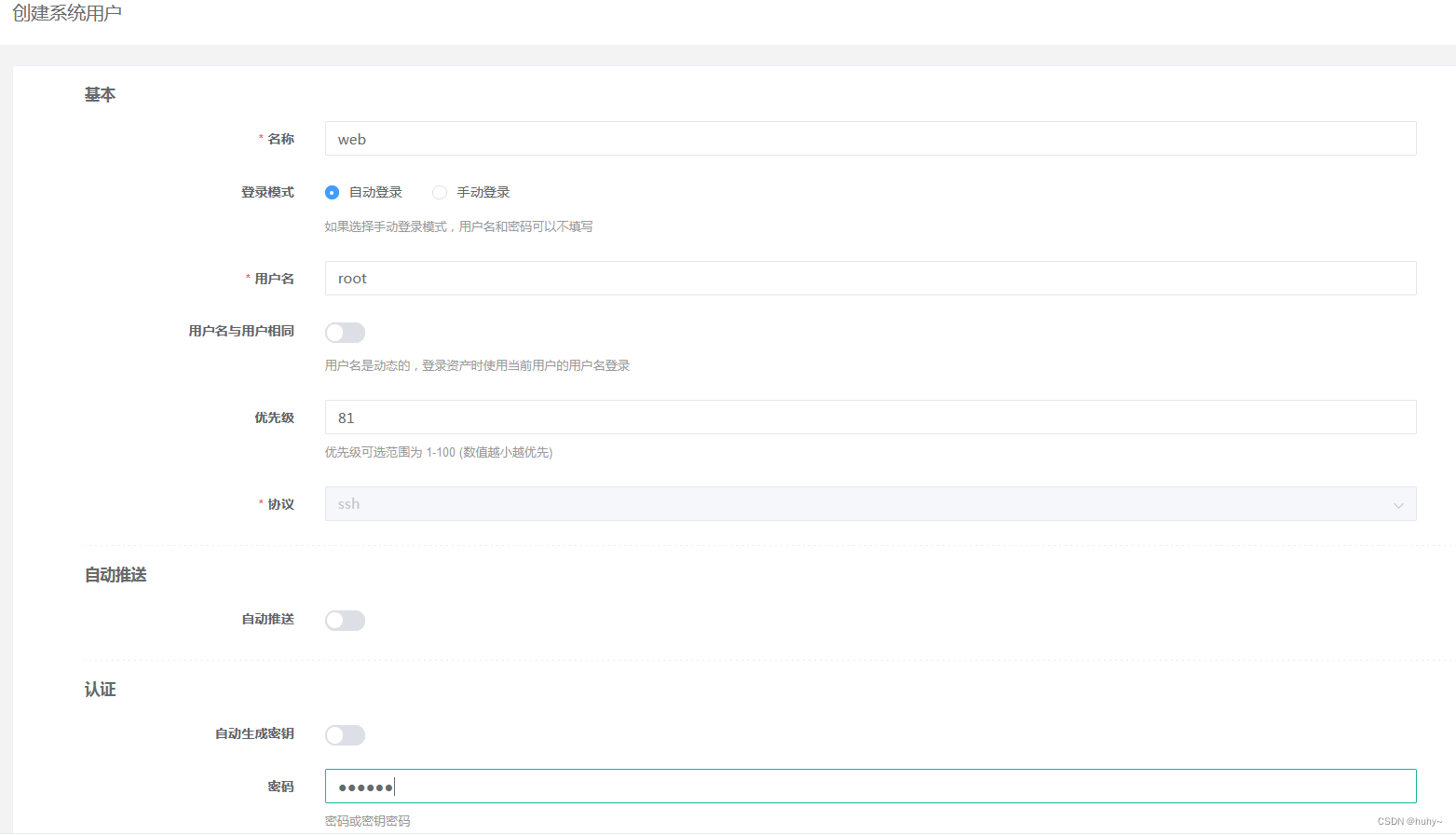

选择“系统用户”,单击右侧“创建”按钮,创建系统用户,选择主机协议“SSH”,设置用户名root,密码为服务器SSH密码并单击“提交”按钮,如图6所示:

图6 创建系统用户

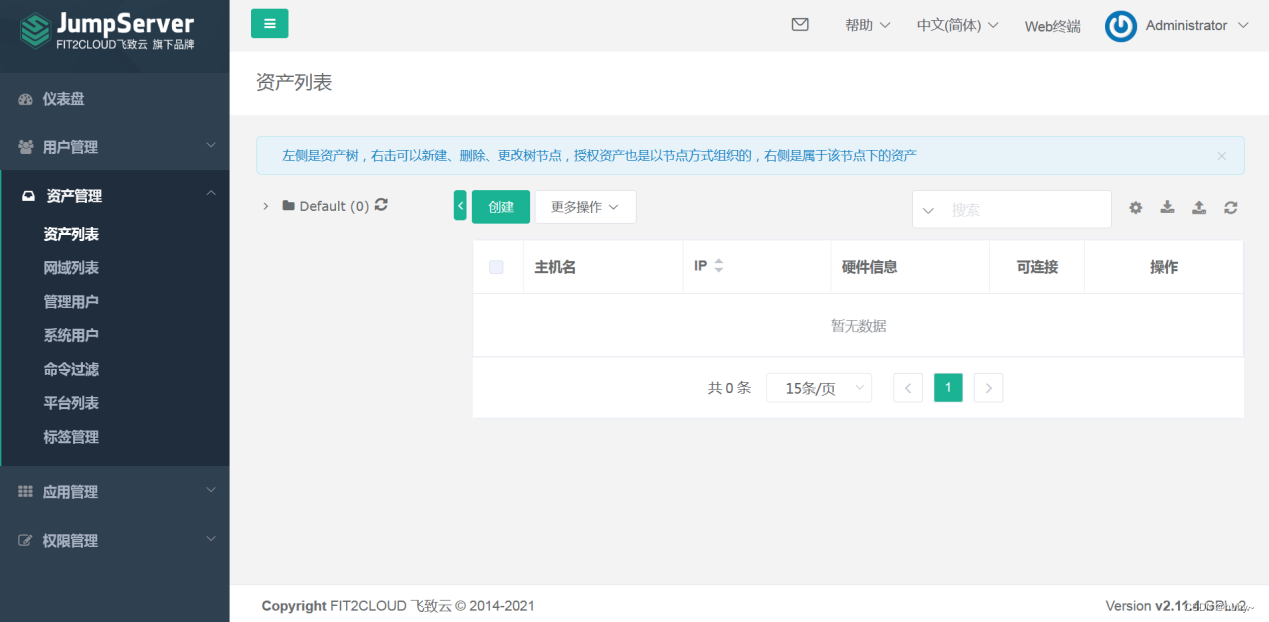

单击左侧导航栏,展开“资产管理”项目,选择“资产列表”,单击右侧“创建”按钮,如图7所示:

图7 管理资产

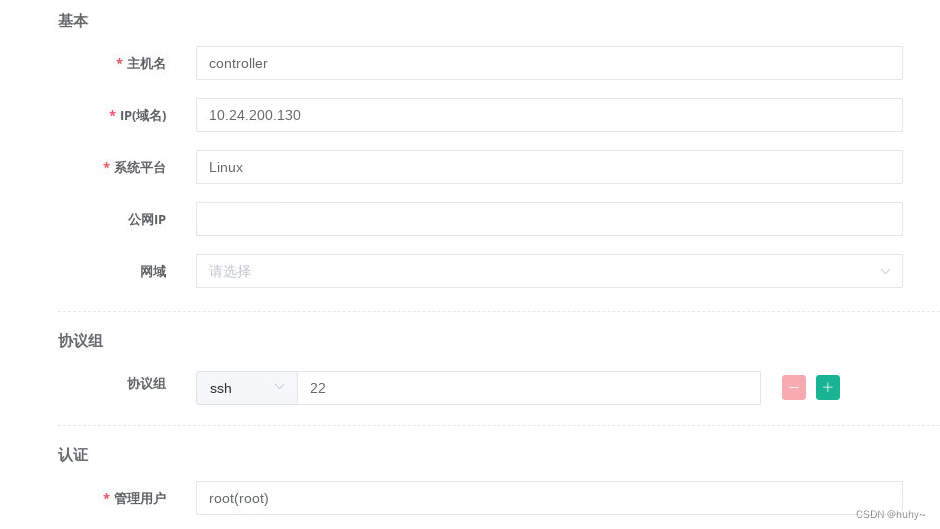

创建资产,将云平台主机(controller)加入资产内,如图8、图9所示:

图8 创建资产controller

图9 创建成功

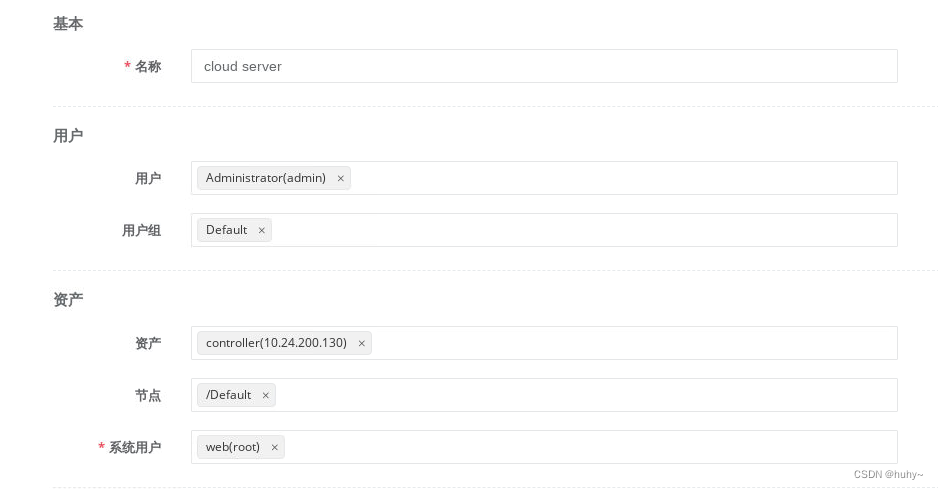

(7)资产授权

单击左侧导航栏,展开“权限管理”项目,选择“资产授权”,单击右侧“创建”按钮,创建资产授权规则,如图10所示:

图10 创建资产授权规则

(8)测试连接

单击右上角管理员用户下拉菜单,选择“用户界面”,如图11所示:

图11 创建资产授权规则

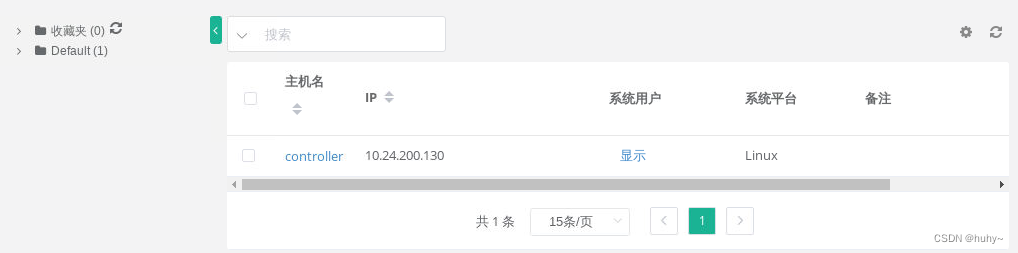

如果未出现Default项目下的资产主机,单击收藏夹后“刷新”按钮进行刷新,如图12所示:

图12 查看资产

单击左侧导航栏,选择“Web终端”进入远程连接页面,如图13所示:

图13 进入远程连接终端

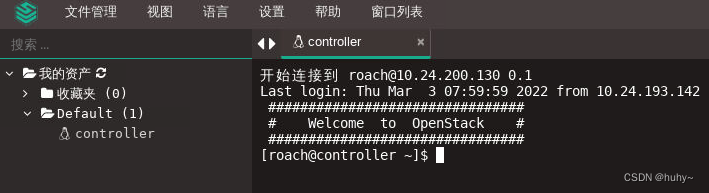

单击左侧Default,展开文件夹,单击controller主机,右侧成功连接主机,如图14所示:

图14 测试连接

至此OpenStack对接堡垒机案例操作成功。