防扒链接:

何以牵尘的博客_CSDN博客

https://blog.csdn.net/m0_61753302

何以牵尘 - 自由互联 (cnblogs.com)

https://www.cnblogs.com/kalesky/

目录

一、前言

二、考试题型

三、信息安全考试题提纲2022

1、信息安全体系架构

2、信息安全对国家的政治、军事、经济、社会稳定的影响

3、密码体制的五要素

4、数据加密标准DES的算法结构和特点

5、公钥密码的思想(数学描述)

6、离散对数问题

7、Diffie-Hellman密钥交换协议

8、RSA公钥算法

9、散列函数的特点和作用

10、EMI、EMC、防电磁泄漏主要方法

11、windows的网络认证

12、利用公开密钥和对称密钥设计认证协议获得会话密钥

13、Kerberos工作原理

14、PKI的体系结构及工作原理

15、访问控制的概念

16、DAC、MAC、RBAC的工作原理及特点

17、传统病毒、蠕虫、木马的结构原理

18、拒绝服务攻击、缓冲区溢出、举例

19、防火墙主要技术概述

20、基于网络和基于主机的入侵检测系统的优缺点

21、IPSEC协议的体系结构

22、传输方式和隧道方式的区别

23、SSL握手协议

24、双签名技术原理

25、DRM结构原理

26、cc与bs7799的区别

27、风险评估的主要方法

28、网络安全法(非教材)

29、等级保护2.0(非教材)

30、工程伦理道德

一、前言

鉴于本届计算学部培养方案变更,信息安全概论选择在大二春季学期开课,并由往届的考试课变更为考察课,因此考试难度与学生复习策略发生了相应变更,本博主根据韩琦老师的期末复习提纲(2022)写出本篇博客进行相应内容的总结,希望对本届及下一届学子有所帮助,准备不周,如有谬误,还请指正,谢谢!

二、考试题型

单选:10分(每题2分,共5题)

填空:10分(每题2分,共5题)

简答题:30分(6题,每题5分)

计算题:15分(1题)

设计题:15分(1题)

简述题:10分(1题)

辨析题:10分(1题)

三、信息安全考试题提纲2022 1、信息安全体系架构

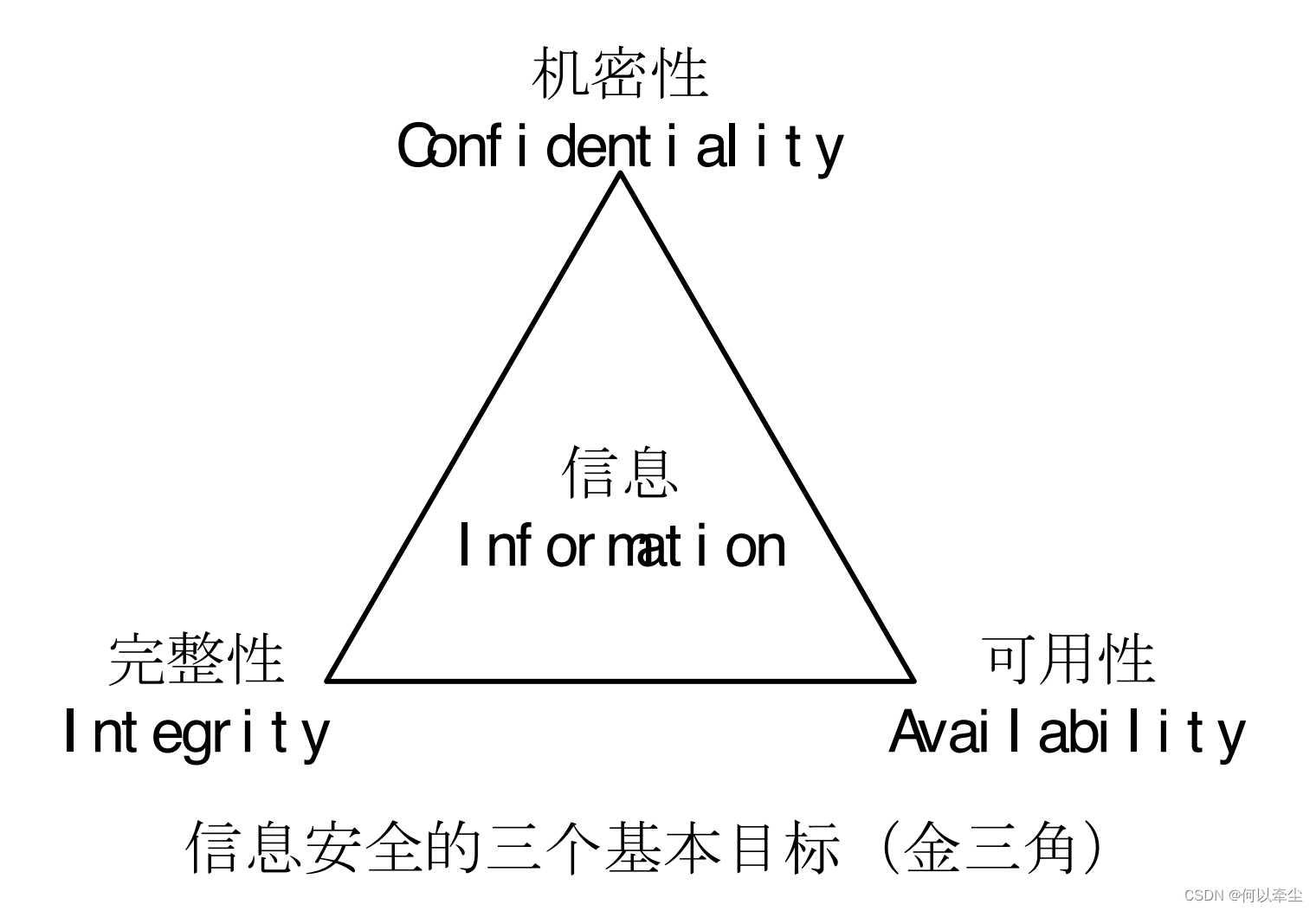

(1)面向目标的知识体系结构

• 机密性Confidentiality 指信息在存储、传输、使用过程中,不会泄漏给非授权用户或实体 • 完整性Integrity 指信息在存储、使用、传输过程中,不会被非授权用户篡改或防止授权用户对信息进行不恰当的篡改 • 可用性Availability 指确保授权用户或实体对信息资源的正常使用不会被异常拒绝,允许其可靠而及时地访问信息资源

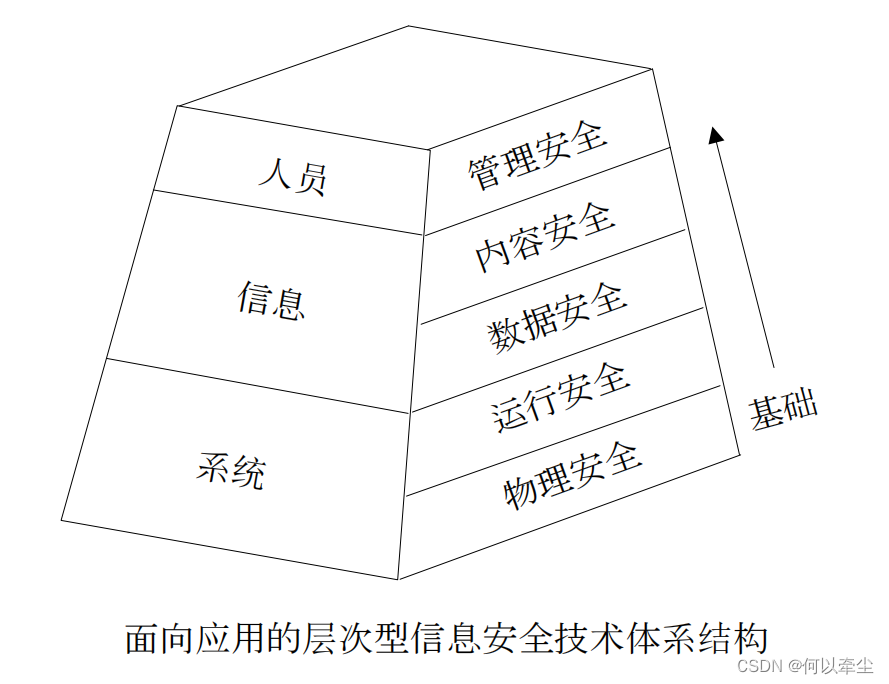

(2)面向应用的层次型技术体系架构

信息系统基本要素:人员、信息、系统

安全层次: • 三个不同部分存在五个的安全层次与之对应 • 每个层次均为其上层提供基础安全保证

安全层次:

• 物理安全 指对网络及信息系统物理装备的保护。 • 运行安全 指对网络及信息系统的运行过程和运行状态的保护。 • 数据安全 指对数据收集、存储、检索、传输等过程提供的保护,不被非法冒充、窃取、篡改、抵赖。 • 内容安全 指依据信息内涵判断是否符合特定安全策略,采取相应的安全措施。 • 管理安全 指通过针对人的信息行为的规范和约束,提供对信息的机密性、完整性、可用性以及可控性的保护。

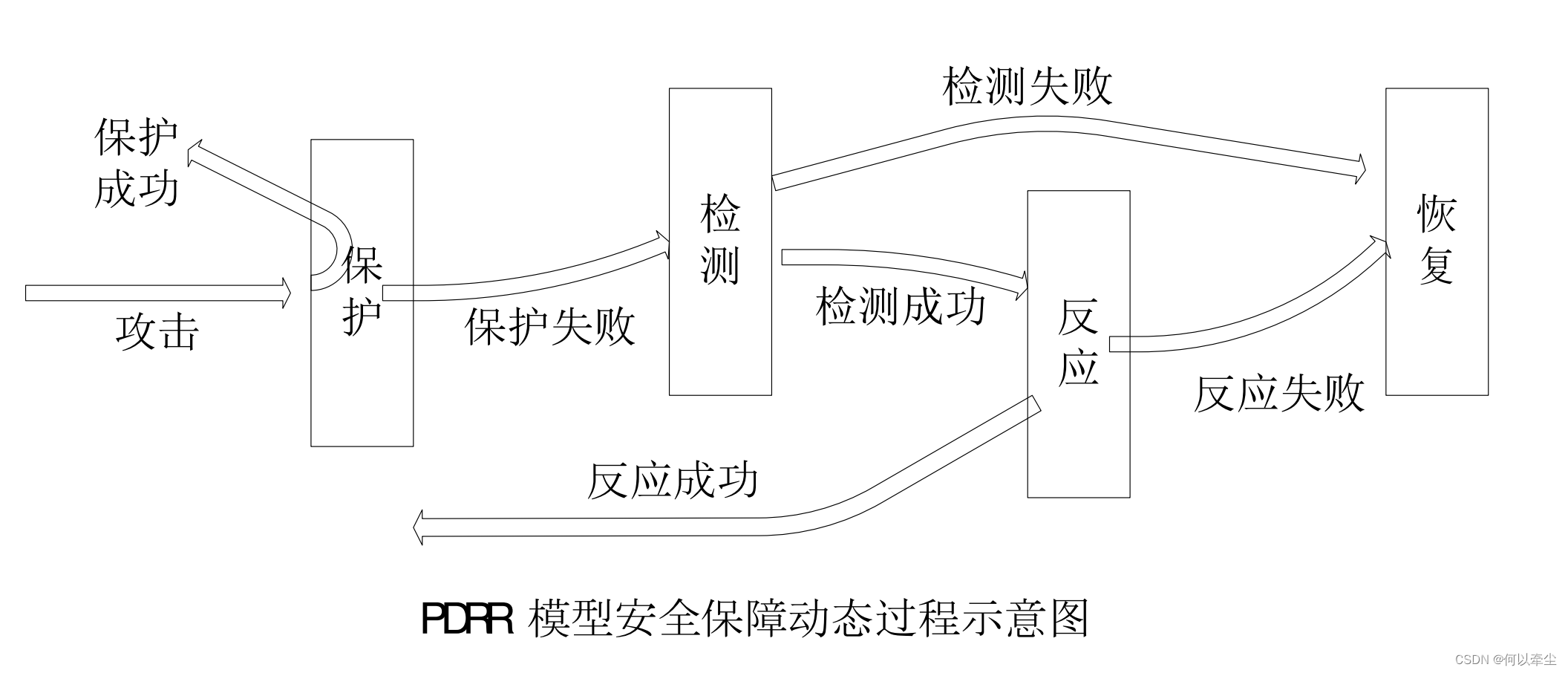

(3)面向过程的信息安全保障体系

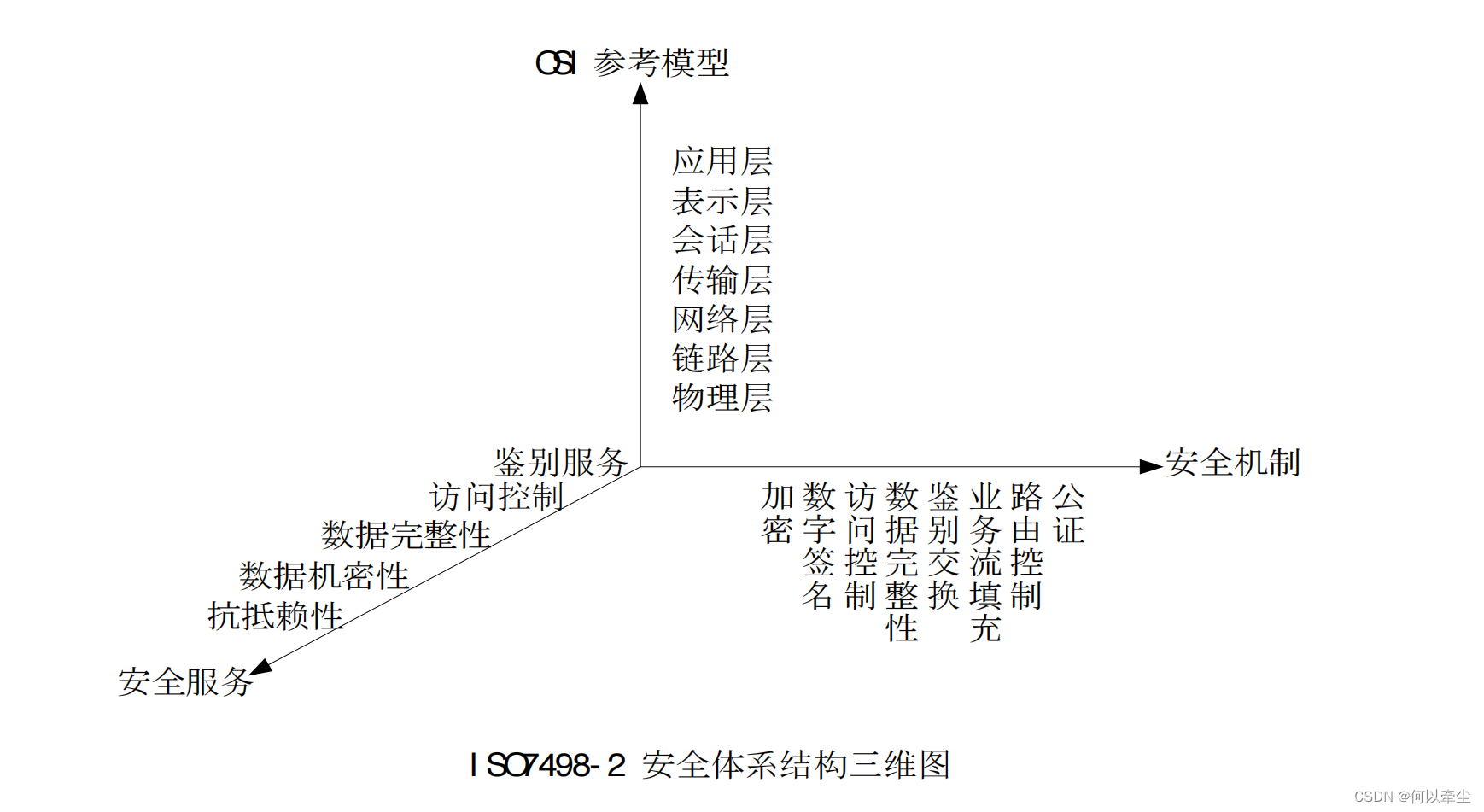

(4)OSI开放系统互连安全体系结构

安全服务(Security Service)

• 鉴别服务 确保某个实体身份的可靠性。 • 访问控制 确保只有经过授权的实体才能访问受保护的资源。 • 数据机密性 确保只有经过授权的实体才能理解受保护的信息。 • 数据完整性 防止对数据的未授权修改和破坏。 • 抗抵赖性 用于防止对数据源以及数据提交的否认。

安全机制(Security Mechanism) • 加密 用于保护数据的机密性。 • 数字签名 保证数据完整性及不可否认性的一种重要手段。 • 访问控制 访问实体成功通过认证,访问控制对访问请求进行处理,查看是否具有访问所请求资源的权限,并做出相应的处理。 • 数据完整性 用于保护数据免受未经授权的修改。 • 鉴别交换 用于实现通信双方实体的身份鉴别。 • 业务流填充 针对的是对网络流量进行分析攻击。 • 路由控制 可以指定数据报文通过网络的路径。路径上的节点都是可信任的 • 公证机制 由第三方来确保数据完整性、数据源、时间及目的地的正确。

2、信息安全对国家的政治、军事、经济、社会稳定的影响 互联网安全不仅影响普通网民的信息和数据的安全性,而且严重的影响国家的健康发展。

没有网络安全,就没有国家安全

(以下四个点上自己编,PPT上没具体写)

政治安全、军事安全、经济安全、社会稳定。

3、密码体制的五要素

明文空间M:M是可能明文的有限集

密文空间C:C是可能密文的有限集 秘钥空间K:K是一切可能密钥构成的有限集

加密算法E:对于任一密钥,都能够有效地计算

解密算法D:对于任一密钥,都能够有效地计算

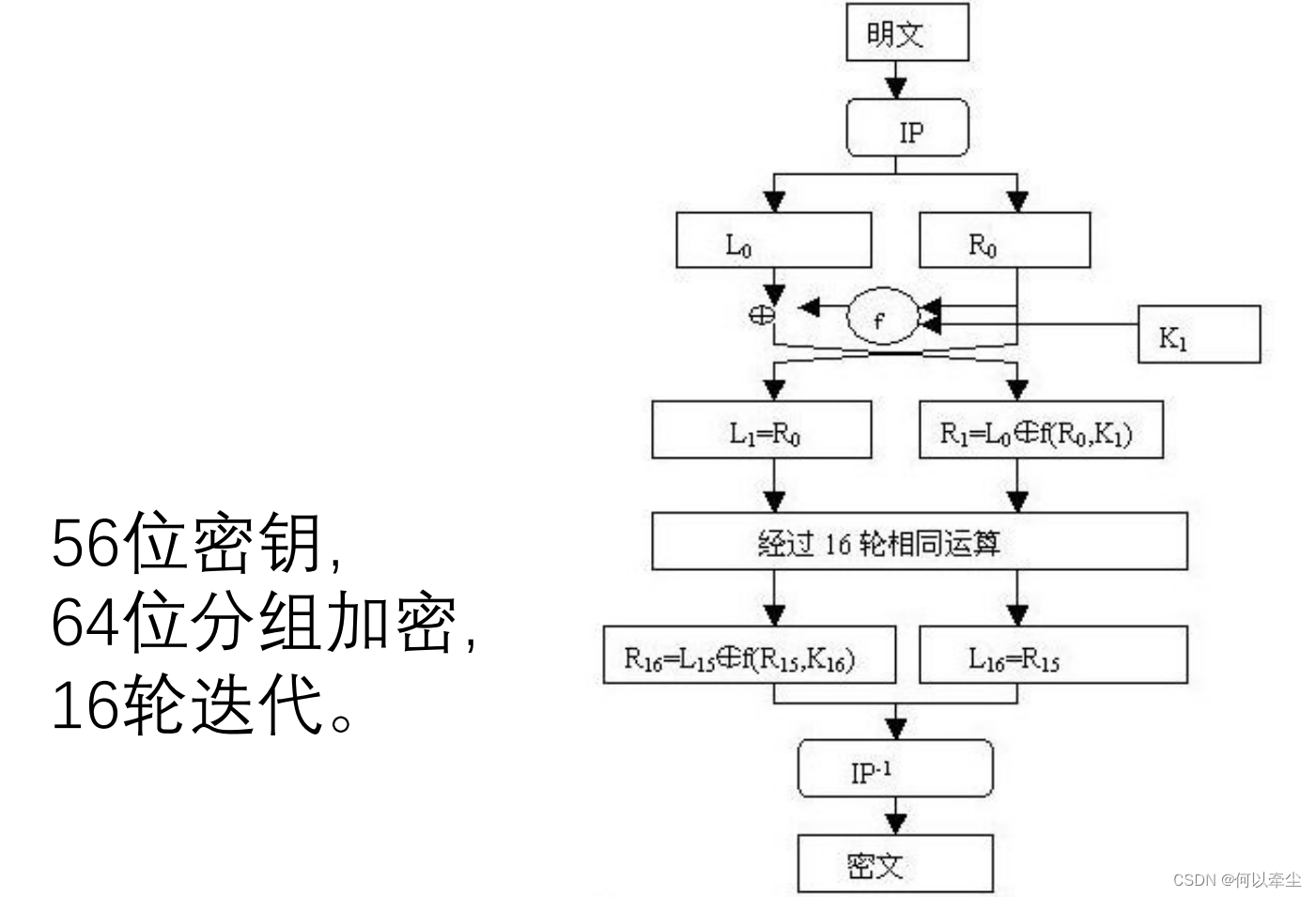

4、数据加密标准DES的算法结构和特点

DES算法:明文按64位进行分组,密钥长64位,密钥事实上是56位参与DES运算(第8、16、24、32、40、48、56、64位是校验位, 使得每个密钥都有奇数个1)。分组后的明文组和56位的密钥按位替代或交换的方法形成密文组的加密方法。

DES 使用一个 56 位的密钥以及附加的 8 位奇偶校验位,产生最大 64 位的分组大小。这是一个迭代的分组密码,使用称为 Feistel 的技术,其中将加密的文本块分成两半。

使用子密钥对其中一半应用循环功能,然后将输出与另一半进行“异或”运算;接着交换这两半,这一过程会继续下去,但最后一个循环不交换。DES 使用 16 个循环,使用异或,置换,代换,移位操作四种基本运算。

算法特点:分组比较短、秘钥太短、密码生命周期短、运算速度较慢。

5、公钥密码的思想(数学描述)

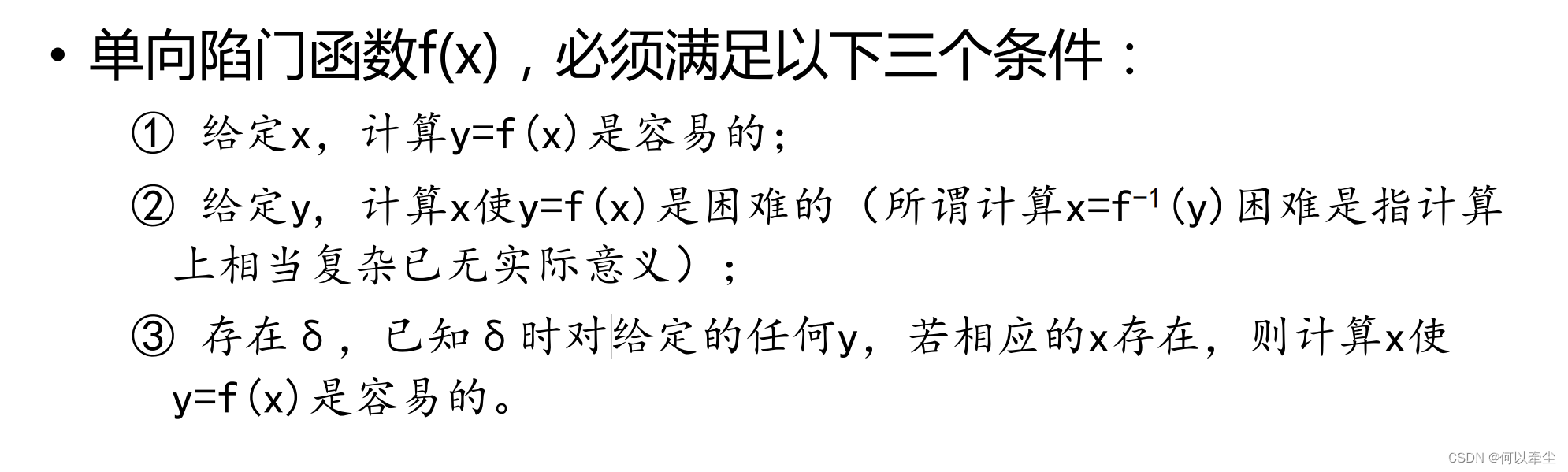

公钥密码:运用单向陷门函数原理编制的加密密钥公开,解密密钥保密的密码。

加密密钥公开,解密密钥保密(把y=f(x)留给自己人,把x=f-1(y)留给攻击者)

6、离散对数问题

若a是素数p的一个原根,则相对于任意整数b(b mod p!=0),必然存在唯一的整数i(1<=i<=p-1),使得b=ai mod p,i称为b的以a为基数且模p的幂指数,及离散对数。

7、Diffie-Hellman密钥交换协议

Alice和Bobby协商好一个大的素数p和大的整数g,1<g<p,g是p的原根。P和g无须保密,可为网络上的所有用户共享。当Alice和Bob要进行信息保密通信时,它们可以按照如下步骤来做。

Alice选取大的随机数x<p,并计算Y=gx(mod P)

Bob选取大的随机数x’=gx’(mod P)

Alice将Y传送给Bob,Bob将Y’传送给Alice

Alice计算K=(Y’)X(mod P), Bob计算K’=(Y)x’(mod P)

此时K=K’=gxx’(mod P),即Alice和Bob已经获得了相同的秘密值K。双方以K作为加解密钥,以传统对称密钥算法进行保密通信。

8、RSA公钥算法

RSA密钥生成步骤:

- 选择两个互异的素数p和q,计算n=pq,ϑ(n)=(p-1)(q-1)。

- 选择整数e,使gcd(ϑ(n),e)=1,且1<e<ϑ(n).

- 计算d,使d==e-1mod ϑ(n),即d为模ϑ(n)下e的乘法逆元。

则公开密钥Pk={e,n},私用密钥Sk={d,n,p,q}。当明文是m,密文为c,加密时使用公开密钥Pk,加密算法c=memod n;解密时使用私用密钥Sk,m=cdmod n。故e也称为加密指数,d被称为解密指数。

散列函数的目的是将任意长的消息映射成一个固定长度的散列值(Hash值),也称为消息摘要。消息摘要可以作为认证符,完成消息认证。

如果使用消息摘要作为认证符,必须要求散列函数具有健壮性,可以抵抗各种攻击,使消息摘要可以代表消息原文。当消息原文产生改变时,使用散列函数求得的消息摘要必须相应的变化,这就要求散列函数具有无碰撞特性和单向性。

弱无碰撞性:散列函数h被称为是弱无碰撞的,是指在消息特定的明文空间X中,给定消息x∈X,在计算机上几乎找不到不同于x的x’,x’∈X,使得h(x)=h’(x).

强无碰撞特性:散列函数h被称为是强无碰撞的,是指计算机上难以找到与x相异的x’,满足h(x)=h’(x),x’可以不属于X。

单向性:散列函数h被称为单向的,是指通过h的逆函数h-1来求得散列值h(x)的信息原文,在计算上不可行。

电磁干扰(EMI)指一切与有用信号无关的,不希望有的或对电器即电子设备产生不良影响的电池发射。防止EMI可以从两个方面考虑,一方面要减少电子设备的电磁发射,另一方面要提高电子设备的电磁兼容性(EMC)。电磁兼容性是指电子设备在自己正常工作时产生的电磁环境,与其他电子设备之间互相不影响的电磁特性。

防电磁泄漏的方法:屏蔽法,频域法,时域法。

采用对称密钥加密来完成的。每一个试图登录windows网络的用户必须是已经在主域控制器上进行了有效注册的合法用户,用户与主域控制器共享口令,在域控制器的安全用户管理数据库中保存注册用户的用户名,口令的散列即其他信息。

用户首先激活Winlogon窗口,并输入用户名与口令,然后向域控制器发送登录请求,同时计算出口令的散列,口令及其散列不包含在登录请求信息中。域控制器收到登录请求后产生一个8字节的质询并发送给客户端,同时取出给用户的口令散列,用此口令散列对质询进行散列计算,得到质询散列。客户端收到8字节的质询后,首先使用前边计算得到的口令散列对质询进行散列计算,得到质询散列,随后将计算出的质询散列作为应答发送给域控制器。域控制器对比其计算出的质询散列和用户应答回送的质询散列,如果系统则登录认证通过,否则登录认证失败,同时向用户发送登录验证结果。

12、利用公开密钥和对称密钥设计认证协议获得会话密钥

对称密钥:挑战——应答 A->B:IDa|IDb B->A:Nb A->B:Ek(Nb)

公开密钥:不会A->B:EKub[IDa||Ra] B->A:EKua[Ra||Rb] A->B:EKub[Rb]

13、Kerberos工作原理

第三方认证服务,通过传统的共享密码技术来执行认证服务,每个用户或应用服务器均与Kerberos分享一个对称密钥。Kerberos由两个部分构成,分别是AS和TGS。Kerberos提供的认证服务,允许一个用户通过交换加密消息在整个网络上与另一个用户或应用服务器互相证明身份,一旦身份得以认证,Kerberos向通信双方提供对称密钥,对方进行安全通信对话。在Kerberos体系中,票据Ticket是客户端访问服务器时,提交的用于证明自己的身份,并可传递通信会话密钥的认证资料。AS负责签发访问TGS服务器的票据,TGS负责签发访问其他应用服务器的票据。

身份验证服务交换:完成身份验证,获得访问TGS的票据。

票据授予服务交换:获得访问应用服务器的数据。

客户与服务器身份验证交换:获得服务

利用公钥理论和技术建立的提供安全服务的基础设施,PKI采用数字证书技术来管理公钥,通过第三方的可信任机构—CA认证中心把用户的公钥和用户的其他标识消息绑在一起,在互联网上验证用户的身份。中心位置为核心技术,即公钥算法和数字证书技术,再次技术的基础上实现的PKI平台包括四个基本功能模块和一个应用接口模块。

认证机构CA

证书库

密钥备份即恢复

证书撤销处理

PKI应用接口

访问控制技术就是用来管理用户对系统资源的访问,对提高信息系统的安全性起到至关重要的作用。针对越权使用资源的防御措施,从而使系统资源在合法的范围内使用。

16、DAC、MAC、RBAC的工作原理及特点

自主访问控制模型(DAC)允许合法用户以用户或用户组的身份来访问系统控制策略许可的客体,同时阻止非授权用户访问客体,某些用户还可以自主的把自己所拥有的客体的访问权限授予其他用户。访问控制表,访问控制能力表,访问控制矩阵。

强制访问控制(MAC)是一种多级访问控制策略,系统事先给访问主体和受控客体分配不同的安全级别属性,在实施访问控制时,系统先对访问主体和受控客体的安全级别属性进行比较,在决定访问主体是否访问该受控客体。向下读,向上读,向下写,向上写。

基于角色的访问控制(RBAC)将访问权限分配给一定的角色,用户通过饰演不同的角色获得角色所拥有的访问许可权。最小特权原则,最小泄露原则,多级安全策略。

传统病毒三个模块,启动模块,传染模块,破坏模块。当系统执行力感染病毒的文件时,病毒的启动模块开始驻留在系统内存中。传染模块和破坏模块的发作均为条件触发,当满足了条件,病毒开始传染别的文件或破坏系统。

蠕虫病毒不需要寄生在宿主文件中,传播途径以计算机为载体,以网络为攻击对象,利用漏洞。主体驻留模块,传播模块。

木马是有隐藏性的,传播性的,可用来进行恶意行为的程序。一般不会对计算机产生危害,主要以控制计算机为目的。三部分,客户端,黑客用来控制远程计算机的木马程序;服务器端,是木马的核心,是潜入被感染的计算机内部,获取其操作权限的程序;木马配置程序,伪装隐藏木马程序,并确定反馈信息的传输路径。

拒绝服务攻击所表现出来的结果最终使得目标系统因遭受某种程度的破坏而不能提供正常的服务,导致物理上的瘫痪或崩溃。Ping of Death,Smurf,Tear drop,Syn Flood,电子邮件炸弹。

缓冲区溢出是指当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量,溢出的数据覆盖了合法数据。

ACL:一系列允许和拒绝匹配规则的集合,利用这些规则来告诉防火墙那些数据包允许通过,那些数据包被拒绝。

静态包过滤:防火墙根据定义好的包过滤规则审查每个数据包,以便确定其是否与某一条包过滤规则匹配。

动态包过滤:采用动态配置包过滤规则的方法。

应用代理网关:

电路级网关:

NAT:私有地址->合法IP地址的技术

VPN:通过公用网络建立一个临时的,安全的连接。

基于主机的入侵检测系统优点:性价比高,不需要增加专门的硬件平台,当主机数量较少时性价比尤其突出;准确率高,主要监测用户在系统中的行为活动,这些行为能够准确的反映系统实时的状态,便于区分正常的行为和非法行为;对网络流量不敏感,不会因为网络流量的增加而丢掉对网络行为的监视;适合加密环境下的入侵检测。缺点:与操作系统平台相关,可移植性差;需要在每个被检测主机上安装入侵检测系统,维护比较复杂;难以检测针对网络的攻击。

基于网络的入侵检测系统优点:对用户透明,隐蔽性好,使用便捷,不容易遭受来自网络上的攻击;与被检测的系统平台无关;利用独立的计算机完成检测工作,不会给运行关键业务的主机带来负载上的增加;攻击者不易转移证据。缺点:无法检测到来自网络内部的攻击及内部合法用户的误用行为;无法分析所传输的加密数据报文;需要对所有的网络报文进行采集分析,主机的负荷比较大,且易受DoS攻击。

包括两个基本协议,分别封装安全有效负荷协议(ESP)和认证头协议(AH)。这两个协议的有效工作依赖于四个要件,分别为加密算法,认证算法,解释域以及密钥管理。

22、传输方式和隧道方式的区别

在传输模式下,AH和ESP主要对上一层的协议提供保护,只对IP数据包的有效负载进行加密或认证,继续使用之前的IP头部,只对IP头部的部分域进行修改,而IPSec协议头部插入到IP头部和传输层头部之间;在隧道模式下,AH和ESP则用于封装整个IP数据报文,对整个IP数据包进行加密或认证,此时需要产生新的IP头部,IPSec头部被放置在新产生的IP头部和以前的IP数据包之间,从而组成一个新的IP头部。

报文格式:类型(1),长度(3),内容(>=1)

通过在客户端和服务器之间传递消息报文,完成协商谈判。

四个阶段:建立起安全能力;服务器认证与密钥交换;客户端认证与密钥交换;结束;

24、双签名技术原理

将OI与PI这两个部分的摘要绑定在一起,确保交易的有效性与安全性。同时分离OI与PI,确保商家不知道顾客的支付卡信息,银行不知道顾客的订购细节。

25、DRM结构原理

分为服务器和客户端两个部分。服务器主要功能是管理版权文件的分发与授权。客户端的主要功能是依据受版权保护文件提供的信息申请授权许可证,并依据授权许可信息解密受保护文件,提供给客户使用。

26、cc与bs7799的区别

cc是目前最全面的评价准则,充分突出了“保护轮廓”的概念,侧重点放在系统和产品的技术指标评价上。

Bs7799采用层次化形式定义了11个安全管理要素,还给出了39个主要执行目标和133个具体控制措施,明确了组织机构信息安全管理建设的内容。

27、风险评估的主要方法

基线评估

详细评估

组合评估

28、网络安全法(非教材)

2016年11月7日通过

2017年6月1日起施行

29、等级保护2.0(非教材)

2019年5月13日,网络安全等级保护制度2.0标准正式发布,同时这些标准将于12月1日正式实施,我国迈入2.0时代。

30、工程伦理道德

要有工程伦理道德。