前言:md5解密,百度了一下发现教程不是很多也不详细。这个图都没一张。。。跳转地址:点我0x01windows环境,kali也可以啊burpsuiterequests模块bs4模块 前言: md5解密,百度了一下发现教程

前言:

md5解密,百度了一下发现教程不是很多也不详细。

这个图都没一张。。。跳转地址:点我

0x01

windows环境,kali也可以啊

burpsuite

requests模块

bs4模块

0x02:

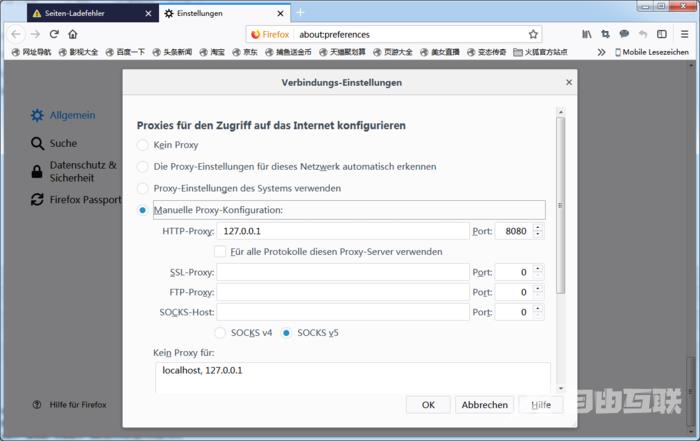

设置好代理

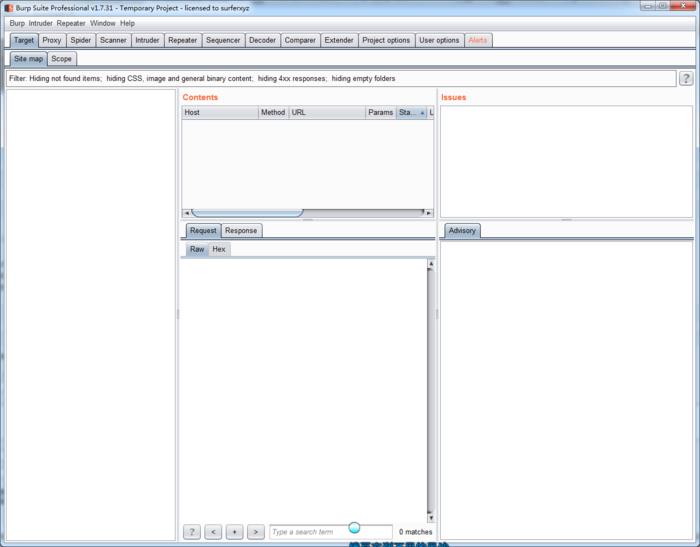

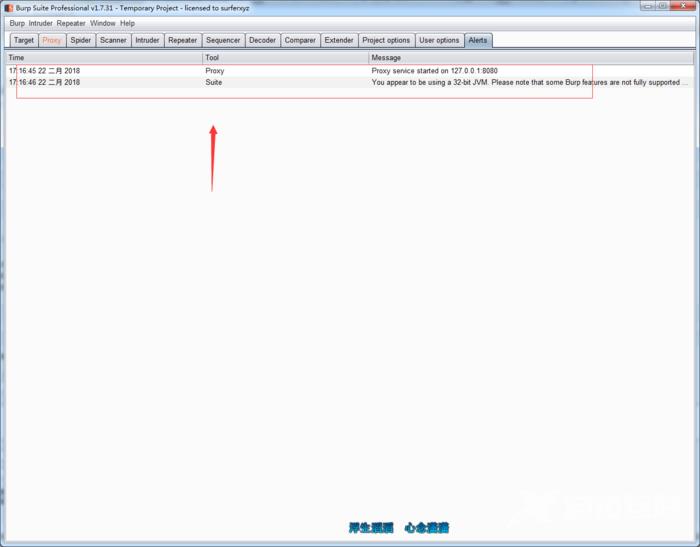

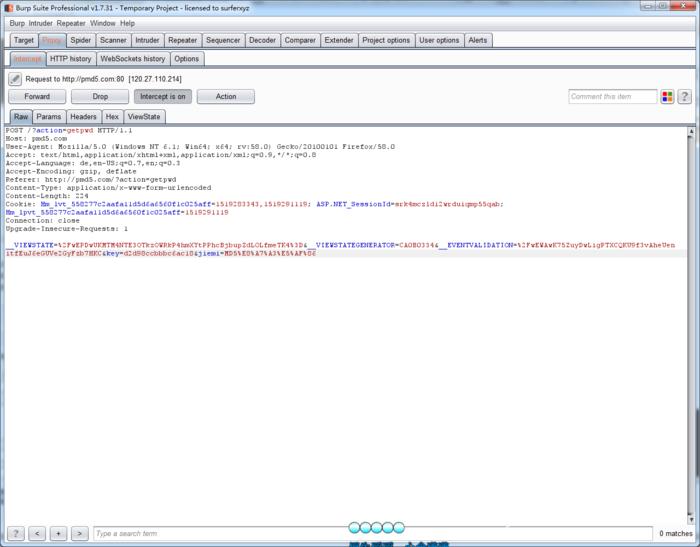

开启burpsuite

(我这是新版的burp)

这代表设置好了。

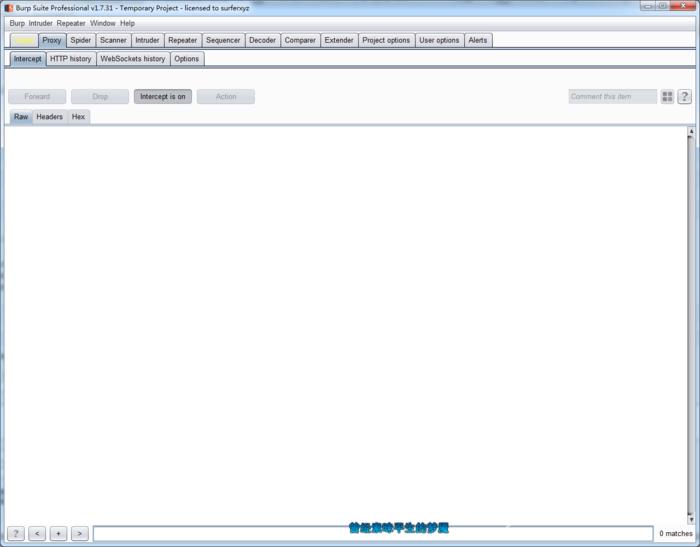

然后开启抓包

然后,顺便输入个MD5点解密

然后我们可以在burp上看到抓取的包

丛图中我们可以看到数据是被url加密了的。我们找个网站进行url解密

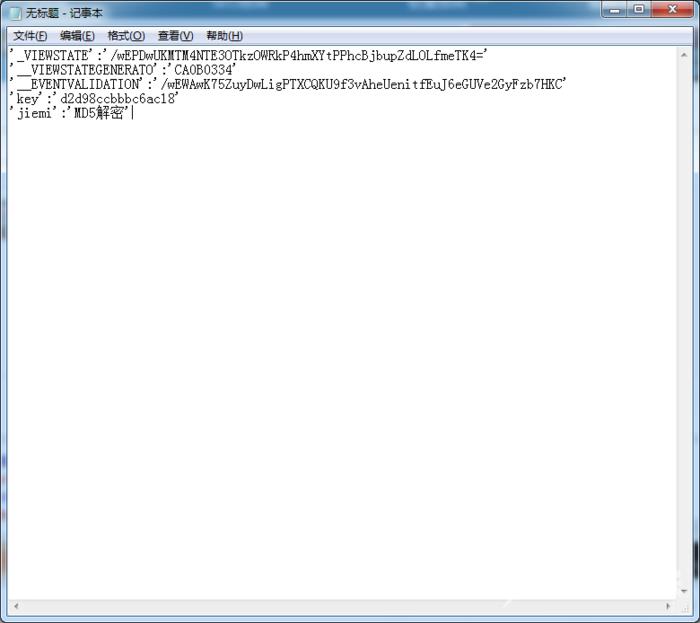

解密之后

然后我们将其数据转换为字典的模式

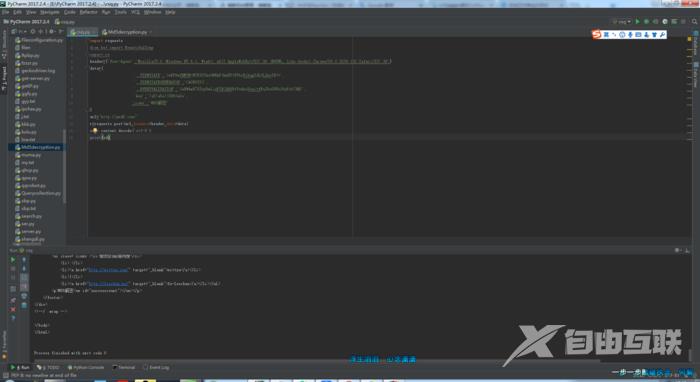

然后创建一个测试脚本看看能不能成功访问

(200会返回代码,500返回报错)

我们可以看到请求成功了,

我们接下来去找解密出来的md5

发现其在em标签,上bs4模块

然后我们就可以看到过滤好的解密内容与md5

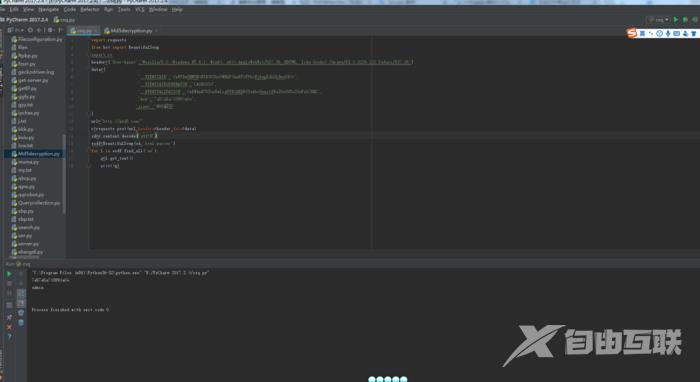

然后我们写一个命令参数的脚本

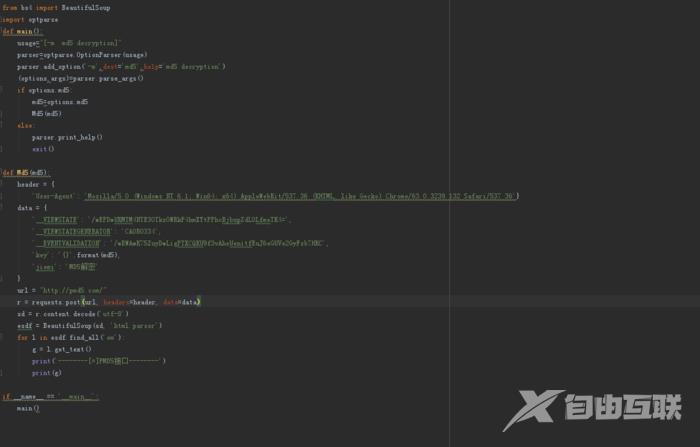

import requestsfrom bs4 import BeautifulSoupimport optparsedef main(): usage="[-m md5 decryption]" parser=optparse.OptionParser(usage) parser.add_option('-m',dest='md5',help='md5 decryption') (options,args)=parser.parse_args() if options.md5: md5=options.md5 Md5(md5) else: parser.print_help() exit()def Md5(md5): header = { 'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/63.0.3239.132 Safari/537.36'} data = { '__VIEWSTATE': '/wEPDwUKMTM4NTE3OTkzOWRkP4hmXYtPPhcBjbupZdLOLfmeTK4=', '__VIEWSTATEGENERATOR': 'CA0B0334', '__EVENTVALIDATION': '/wEWAwK75ZuyDwLigPTXCQKU9f3vAheUenitfEuJ6eGUVe2GyFzb7HKC', 'key': '{}'.format(md5), 'jiemi': 'MD5解密' } url = "http://pmd5.com/" r = requests.post(url, headers=header, data=data) sd = r.content.decode('utf-8') esdf = BeautifulSoup(sd, 'html.parser') for l in esdf.find_all('em'): g = l.get_text() print('--------[*]PMD5接口--------') print(g)if __name__ == '__main__': main()

然后运行

完美解出!

距离上学还是3天

【转自:东台网站开发公司 http://www.1234xp.com/dongtai.html 欢迎留下您的宝贵建议】