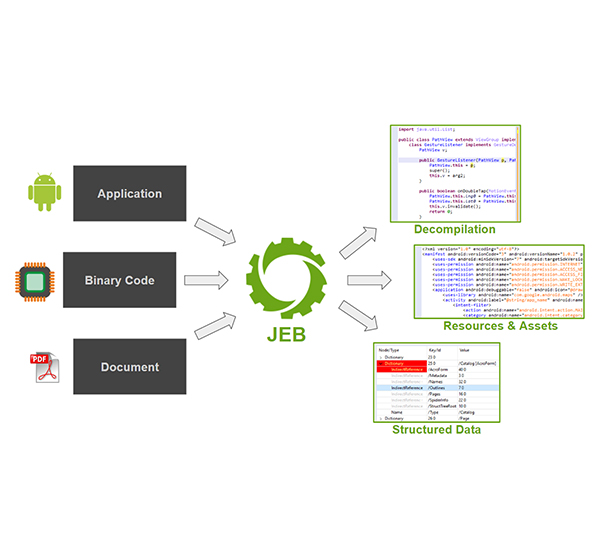

JEB是一款

分析安卓、Windows的利器

一个面向专业人士的

模块化逆向工程平台

手动或作为分析工具的一部分

执行代码或文件文档的

反汇编、反编译、调试和分析

作为美国PNF Software中文经销商

上海道宁为您提供正版JEB的

下载、试用、购买、代理等服务

JEB可以分析Android应用程序

对Windows恶意软件进行逆向工程

审核嵌入式代码等等操作

PART.01

开发商介绍

PNF Software位于加利福尼亚州硅谷的中心。

PNF Software由Nicolas Falliere于2013年创立,致力于为计算机安全行业构建强大、具技术挑战性的工具和解决方案。

JEB是PNF Software的逆向工程平台,可以手动或作为分析管道的一部分执行代码和文档文件的反汇编、反编译、调试和分析。JEB的独特功能是,其Dalvik字节码反编译为Java源代码的能力。无需DEX-JAR转换工具。公司内部的反编译器考虑的Dalvik的细微之处,并明智地使用目前在DEX文件的元数据。

JEB包含Android Dalvik、Intel x86、ARM、MIPS、RISC-V、Java、WebAssembly和Ethereum反编译器。

PART.02

JEB Decompiler for Android

Android 反编译器 + Android 调试器

对Android应用程序、好软件或坏软件(无论大小)执行静态和动态分析

强大的

对 Android 应用程序和 Dalvik 字节码执行精确 而强大的反编译。

Dalvik 和本机代码调试器提供无缝分析实时应用程序的功能,允许检查代码和挂钩敏感 API。

灵活的

重构、注释、导航和修改分析输出。

分析模块支持代码重构、组织高度混淆代码的虚拟层次结构或代码清理(例如在解密混淆内容或非反射代码时)。

可拓展的

利用JEB API自动执行逆向工程任务。使用Java或Python,用户可以编写自己的脚本和插件来自动化逆向工程过程。高级用户可以编写成熟的分析模块和无头前端。

使用 JEB 调试闭源 Android 应用程序

JEB 提供字节码和本机(ARM、Intel)调试器模块,以允许对复杂应用程序进行动态分析。

PART.03

代码分析模块

高级代码分析器和反编译器

本机代码分析模块为Intel x86、 ARM、 MIPS、 RISC-V 处理器以及WebAssembly模块和Ethereum智能合约

Inter X86反编译器

使用JEB对x86 32位和x86 64位程序和恶意软件进行逆向工程。

Intel x86和Intel x86-64反编译器是JEB 3 Pro和Pro Floating的一部分。

ARM反编译器

使用JEB对为ARM平台编写的程序和恶意软件进行逆向工程。

ARM机器代码反编译器允许逆向工程师和安全审计人员分析恶意 ARM 二进制文件。

MIPS反编译器

使用JEB对MIPS嵌入式程序和恶意软件进行逆向工程。

MIPS处理器和微控制器机器代码反编译器允许逆向工程师和安全审计人员分析恶意MIPS程序并审计复杂的嵌入式系统(路由器、机顶盒、IOT设备等)。

RISC-V反编译器

使用JEB RISC-V模块对 RV32/RV64 程序和二进制文件进行逆向工程。

RISC-V机器代码反编译器允许逆向工程师和安全审计人员分析RV32和RV64程序。

WebAssembly反编译器

使用JEB对WebAssembly二进制模块进行逆向工程。

JEB WebAssembly插件也可用于反编译编译为wasm 的智能合约,例如EOS或Parity合约。

Ethereum反编译器

使用JEB将Ethereum不透明的智能合约和 dApp 逆向工程为类似Solidity的高级代码。

减少昂贵的逆向工程时间:将以太坊智能合约反编译为类似Solidity的源代码,以便轻松理解和审查闭源合约和 dApp。

更多信息

更多产品信息及下载试用请访问上海道宁官网

PART.03

PDF Document Analyzer

PDF文档分析器

使用业内好的PDF文档分析器分析恶意Adobe™ PDF文件

PDF模块对PDF文件进行分解和解码,以提供对其内部组件(如资源和脚本)的访问。它检测结构损坏并发出通知以报告可疑区域。通过桌面客户端或无头客户端(例如文件分析器堆栈或自动化管道)利用PDF模块。

使用PDF分析器手动或自动对各种大小的文档进行逆向工程。

如果您有任何产品疑问,请随时向我们咨询