前言 靶机下载地址:https://www.vulnhub.com/entry/dc-6,315/ KALI地址:192.168.16.108 靶机地址:192.168.16.3 如下图,是靶机介绍,可能有暴力破解的地方 一.信息收集1.主机发现 使用下面的命令来发

靶机下载地址:https://www.vulnhub.com/entry/dc-6,315/

KALI地址:192.168.16.108

靶机地址:192.168.16.3

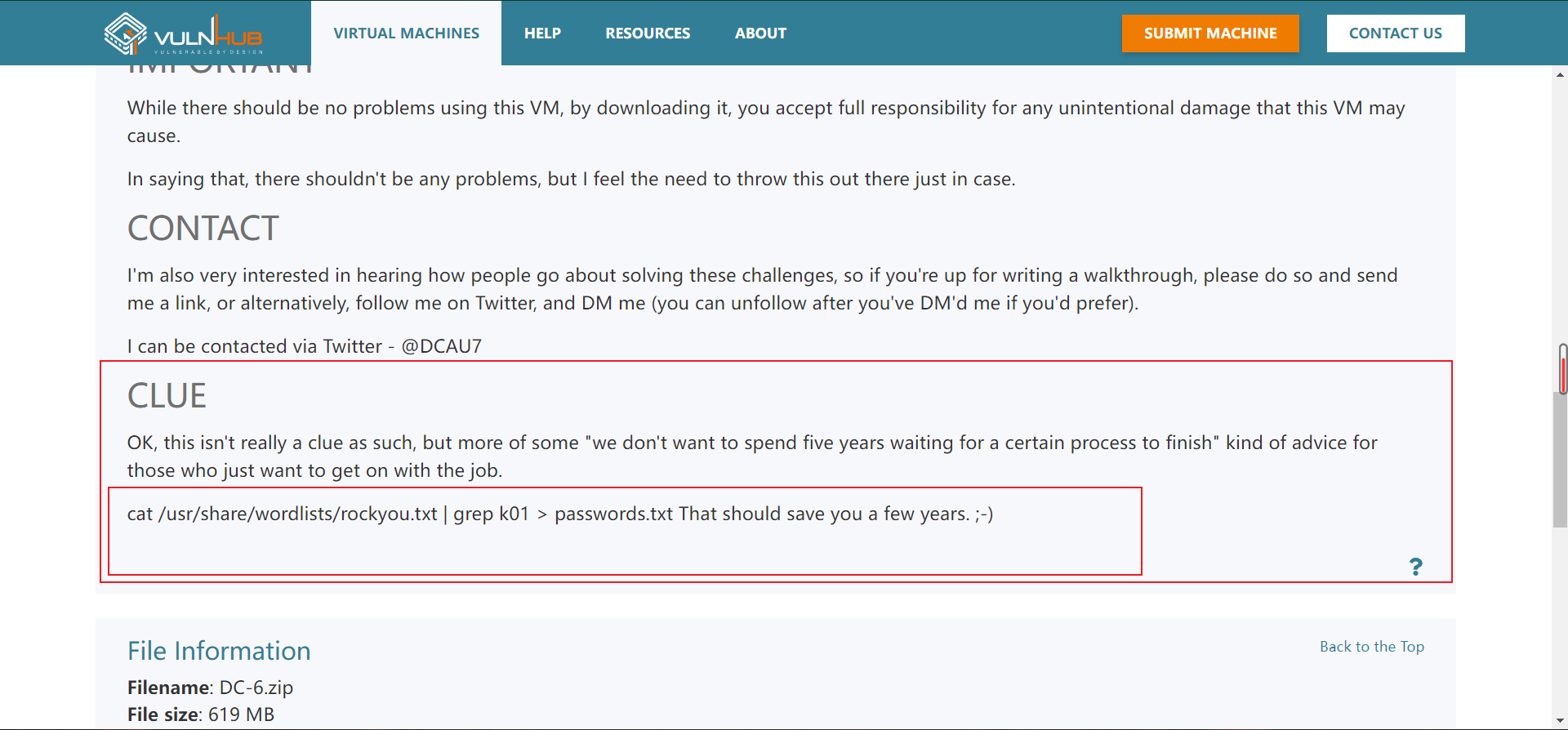

如下图,是靶机介绍,可能有暴力破解的地方

一.信息收集 1.主机发现

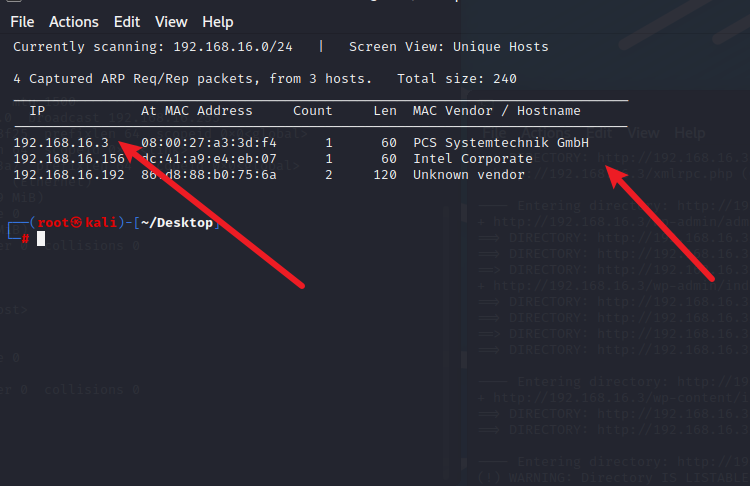

使用下面的命令来发现靶机

netdiscover -r 192.168.16.108

如下图,发现了靶机地址

2.主机扫描

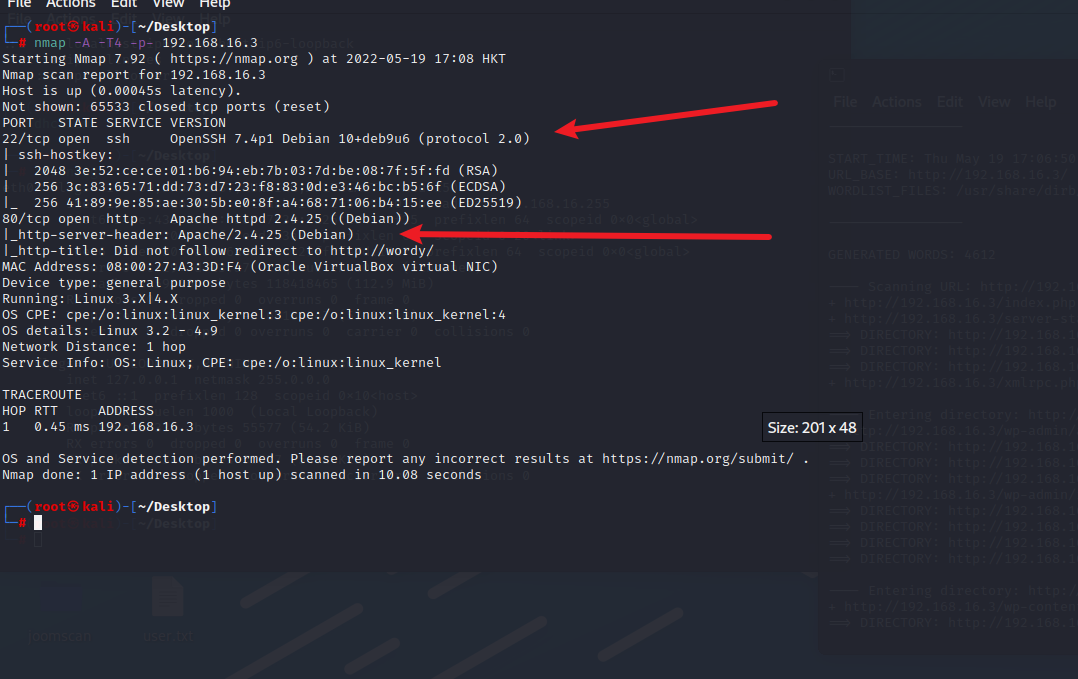

既然发现了主机的IP地址那么就可以进行主机扫描,这里使用的是nmap命令,命令如下。

nmap -A -T4 -p- 192.168.16.3

如下图,发现就开放了80端口和22端口

3.目录扫描

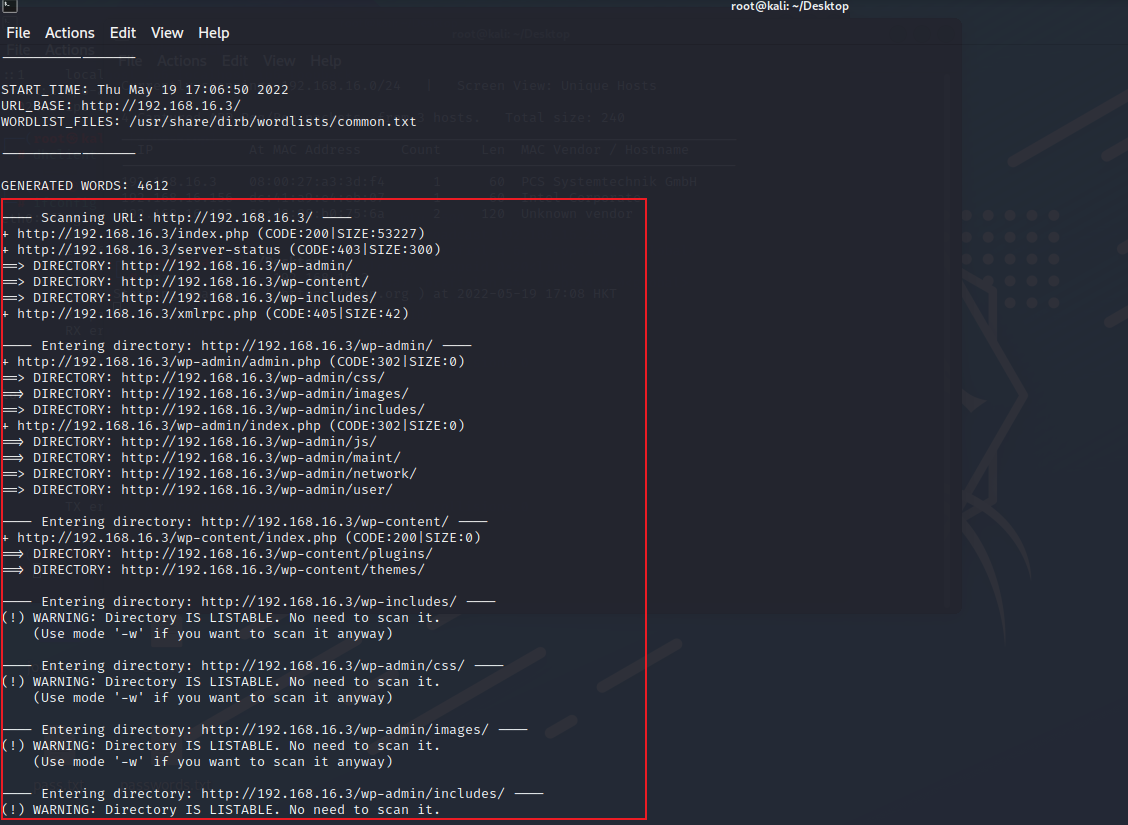

既然开放了80端口那么肯定要来进行一次目录扫描,命令如下。

dirb http://192.168.16.3

如下图,发现就是wordpress的网站。

4.网页信息收集

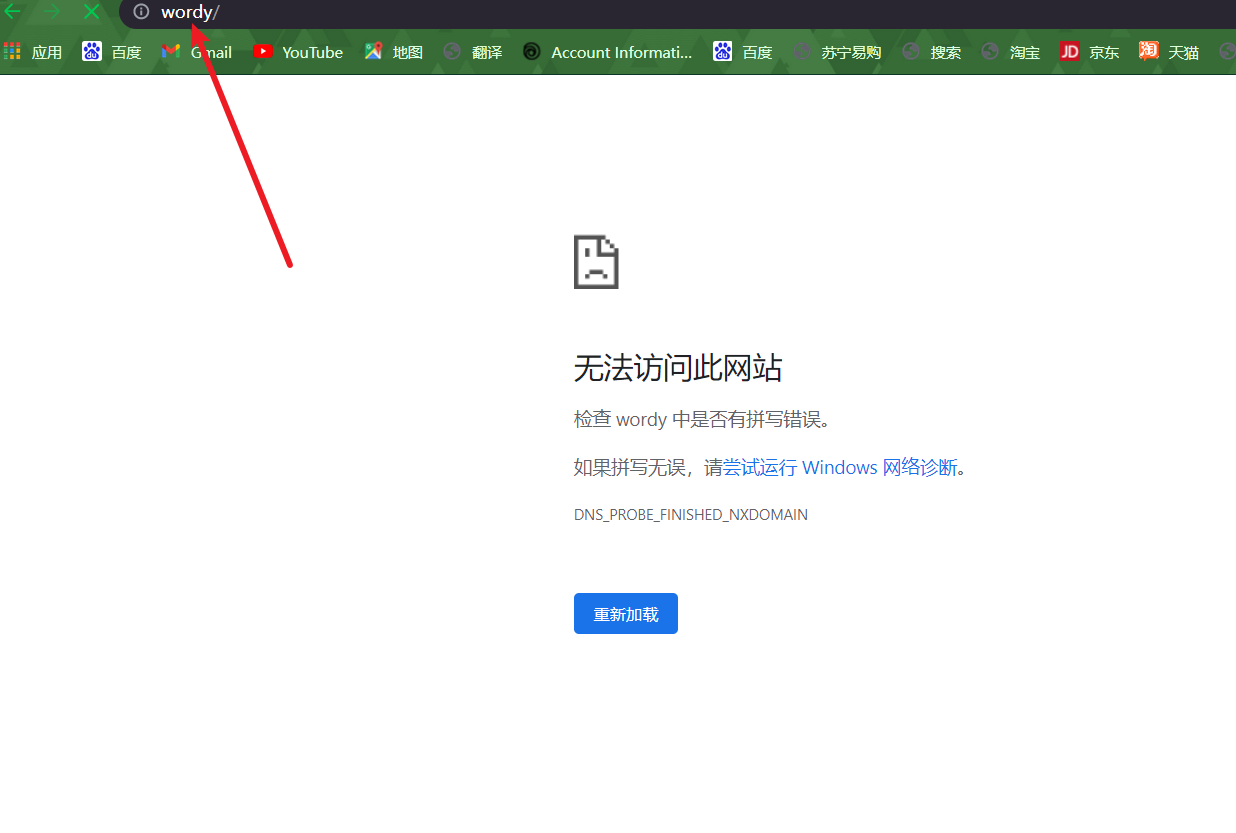

既然是wordpress网站,直接访问IP地址访问即可,但是发现自动跳转到了一个域名,如下图。

所以这里我们要更改host文件,让IP地址指向这个域名,如果是windows,打开这个路径修改即可